Microsoft Exchange : attention, la faille CVE-2021-28482 dispose d’un exploit

Au sein de son Patch Tuesday d'Avril 2021, Microsoft avait corrigé quatre vulnérabilités Exchange découvertes par la NSA. Il s'avère que l'une d'entre elle dispose désormais de sa propre documentation technique et d'un PoC pour l'exploiter.

Un exploit est disponible sur GitHub pour montrer que la faille référencée sous le nom CVE-2021-28482 est réelle et exploitable. Il s'agit de la faille la moins grave parmi les 4 vulnérabilités découvertes par la NSA car elle nécessite une authentification, mais il ne faut pas la négliger pour autant.

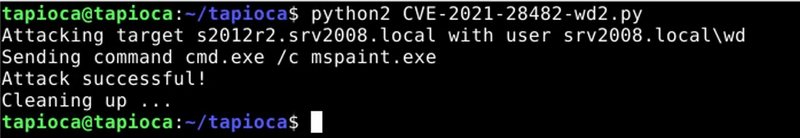

Le chercheur en sécurité Nguyen Jang a publié un PoC écrit en Python sur son GitHub, dans le but de montrer qu'il est possible d'exploiter la faille CVE-2021-28482. Un code validé par Will Dormann, un analyste en vulnérabilité pour le CERT/CC aux États-Unis. Concrètement, un attaquant peut exploiter cette faille en étant authentifié sur un serveur Exchange où les mises à jour d'avril ne sont pas installées.

En soi, la faille CVE-2021-28482 n'est pas aussi critique que les vulnérabilités ProxyLogon car elle ne permet pas d'effectuer une attaque massive puisqu'il faut s'authentifier sur le serveur de messagerie. Néanmoins, elle peut tout à fait être exploitée dans le cas d'une attaque ciblée : il suffit à l'attaquant de récupérer le compte d'un utilisateur standard pour passer cette barrière liée à l'authentification.

Rappelons également que Nguyen Jang est déjà à l'origine d'un PoC permettant d'exploiter les failles ProxyLogon.

Cette fois encore, il est indispensable de mettre à jour rapidement vos serveurs Exchange. Les correctifs contre la faille ProxyLogon d'une part, mais aussi les correctifs du Patch Tuesday d'Avril 2021 pour corriger les quatre failles Exchange révélées par la NSA. Il est vrai que depuis quelques mois, il est devenu fréquent que des failles critiques soient révélées au sein de Microsoft Exchange et cela pousse les entreprises à adopter un rythme élevé pour les mises à jour.