Désormais, Microsoft Defender for IoT peut analyser les firmwares à la recherche de vulnérabilités

Afin de permettre aux administrateurs de détecter les faiblesses dans le firmware basé sur Linux de différents périphériques, notamment des routeurs, Microsoft a fait l'annonce d'une nouveauté dès à présent disponible en Preview Public : l'analyse de firmware pour Defender for IoT.

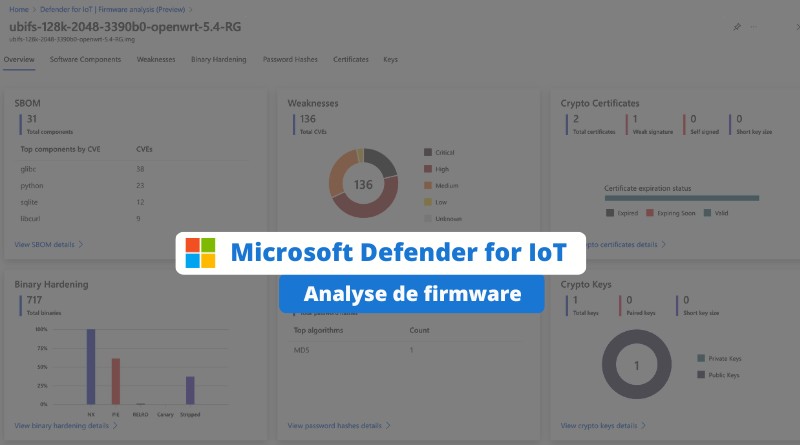

Avec la nouvelle fonctionnalité d'analyse de firmware (ou de micrologiciel, en français), Microsoft veut partir à la chasse aux vulnérabilités dans les équipements réseau et les appareils IoT. Sur le site de Microsoft, on peut lire : "L'analyse du firmware prend une image binaire du micrologiciel qui fonctionne sur un appareil IoT et effectue une analyse automatisée pour identifier les vulnérabilités et les faiblesses potentielles en matière de sécurité."

Parmi les vulnérabilités que peut détecter cette fonctionnalité, il y a la détection de toutes les CVE déjà connues.

À cela, s'ajoute la détection des comptes par défaut ou les identifiants codés en dur, ainsi que l'utilisation de paquets open source obsolètes. Il est clair que ces comptes sont un vrai problème de sécurité. À ce sujet, l'entreprise américaine précise : "Un autre vecteur de menace important dans les appareils IoT est l'utilisation de comptes codés en dur. Par exemple, le botnet Mirai est un logiciel malveillant qui exploite plus de 60 noms d'utilisateur et mots de passe par défaut pour prendre le contrôle d'appareils IoT et les utiliser pour mener des attaques massives par déni de service distribué (DDoS)."

Par ailleurs, lors de cette analyse, l'outil sera capable de détecter la présence d'un certificat SSL auto-signé, expiré ou révoqué, afin de remonter l'information, voire même une clé privée intégrée au firmware.

Pour tester cette fonction dès à présent, il faut se rendre dans Defender for IoT et accéder à la fonction "Firmware analysis (preview)" afin de charger une image de firmware non chiffrée. Ensuite, l'image sera identifiée et analysée par les services en ligne de Microsoft. Il est à noter que cette image ne peut pas dépasser la taille de 1 Go.