Microsoft confirme avoir été piraté par le groupe LAPSUS$ !

La série continue ! Microsoft a confirmé que le compte de l'un de ses salariés a été compromis par les cybercriminels du groupe LAPSUS$. Grâce à ces identifiants, ils ont pu accéder aux codes sources stockés sur un serveur Azure DevOps et exfiltrer des données.

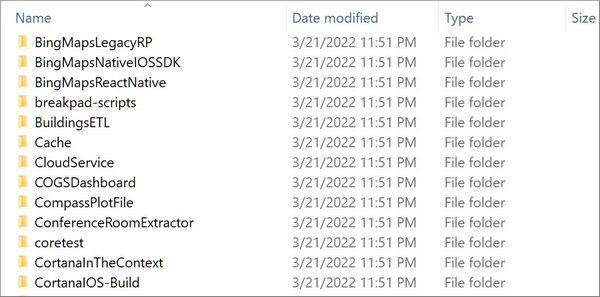

La nuit dernière, le groupe LAPSUS$ a mis en ligne une archive de 37 Go correspondante à des données dérobées sur le serveur Azure DevOps de Microsoft. Cette archive contient des codes sources d'applications Microsoft associés à différents projets tels que Bing, Cortana et Bing Maps. Voici un aperçu des dossiers contenus dans l'archive mise en ligne :

De son côté, Microsoft a rapidement réagi en affirmant qu'un compte d'un salarié avait été compromis par les hackers de LAPSUS$. Même si ce compte offre un accès limité aux dépôts où sont stockés les codes sources, il a tout de même permis d'exfiltrer plusieurs giga-octets de données. La firme de Redmond précise : "Aucun code ou donnée client n'a été impacté dans les activités observées. Notre enquête a révélé qu'un seul compte avait été compromis, accordant un accès limité. Nos équipes de réponse aux incidents de cybersécurité se sont rapidement engagées à protéger le compte compromis et à empêcher toute autre activité."

Même si Microsoft n'a pas expliqué comment le compte a pu être compromis, l'entreprise américaine a publié des informations globales sur la tactique, les techniques et les procédures utilisées par le groupe LAPSUS$, identifié avec le nom "DEV-0537".

Pour obtenir des identifiants, le groupe LAPSUS$ utiliseraient les méthodes suivantes :

- Déployer le logiciel malveillant Redline pour dérober des mots de passe et des jetons de session

- Acheter des informations d'identification et de jetons de session sur des forums criminels

- Payer les employés des organisations ciblées (ou les fournisseurs/partenaires commerciaux) pour avoir accès aux informations d'identification

- Rechercher des identifiants exposés dans des dépôts de code publics

À partir du moment où ils sont en possession d'identifiants, ils sont en mesure d'essayer de connecter à l'infrastructure cible de différentes façons, par exemple via un accès VPN, ou un service de gestion des identités.

Lorsque le compte est protégé par le MFA, ils utilisent une méthode qui permet de rejouer les sessions, ou alors ils envoient des demandes d'approbation MFA en boucle jusqu'à ce que l'utilisateur s'agace de recevoir les notifications et approuve la connexion. D'après Microsoft, il y a au moins un cas d'attaque où la méthode "SIM swap" a été utilisée afin de récupérer les codes MFA envoyés par SMS.

Dès lors que les pirates ont accès au réseau, ils l'utilisent l'outil AD Explorer pour rechercher des comptes avec des privilèges élevés, pour ensuite cibler des solutions collaboratives comme SharePoint, Confluence, Jira, Slack ou encore Microsoft Teams. Ils n'hésitent pas également à exploiter des vulnérabilités connues et présentent au sein de solutions populaires comme Confluence et GitLab.

Le rapport de Microsoft est accessible à cette adresse : DEV-0537.

Une fois de plus, les différentes techniques évoquées ci-dessus montrent qu'il faut éduquer les utilisateurs et les sensibiliser aux différents risques !

Enfin, je vous rappelle que le groupe LAPSUS$ enchaine les piratages contre les grandes entreprises ces dernières semaines, avec une liste qui est loin d'être anodine : Okta qui est actuellement dans la tourmente, mais aussi NVIDIA, Samsung en publiant 190 Go de données, le site de e-commerce MercadoLibre, ainsi que le géant du jeu vidéo Ubisoft.