Campagne de malvertising : 1 million de PC infectés par des malwares voleurs de données !

Microsoft a mis hors ligne plusieurs dépôts GitHub utilisés dans une campagne de malvertising massive ayant infecté près d'un million de PC à travers le monde. Voici ce que l'on sait.

Une nouvelle campagne de malvertising

D'après les chercheurs en sécurité de Microsoft, les cybercriminels ont intégré des redirections malveillantes dans les vidéos diffusées sur des sites de streaming pirates. Ces redirections, prenant l'apparence d'annonce, conduisaient les victimes vers des dépôts GitHub contrôlés par les attaquants, d'où étaient téléchargés des logiciels malveillants. Les équipes de Microsoft ont fait la découverte de ces attaques au début du mois de décembre 2024.

"Les sites de streaming intégraient des redirections malveillantes dans les images des films afin de générer des revenus par affichage ou par clic sur les plateformes de malvertising.", a expliqué Microsoft.

"Ces redirections menaient finalement vers un autre site, comme une page de support technique frauduleuse ou une plateforme de distribution de malwares, qui redirigeait ensuite vers GitHub.", peut-on lire également dans le document publié par Microsoft.

Le groupe de cybercriminels associés à cette campgne malveillante n'est pas clairement identifié. Cette activité est suivie sous le nom générique Storm-0408, utilisé par Microsoft pour identifier les groupes spécialisés dans les malwares d'accès à distance ou de vol d'informations, et qui diffusent leurs charges malveillantes via le phishing, le SEO ou le malvertising.

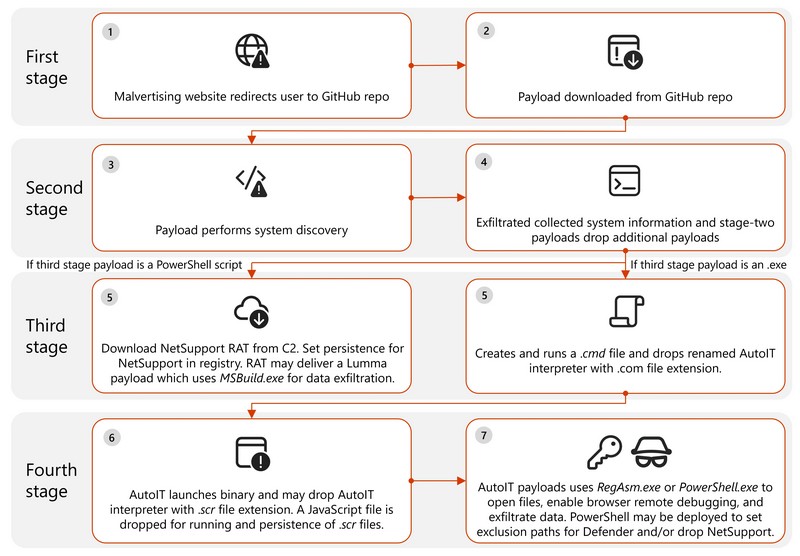

Les différentes étapes de l'attaque

La chaîne d'infection comporte plusieurs étapes, où le site de streaming représente le début de la chaine et donc la première étape. La seconde étape consiste à effectuer la découverte du système de la victime grâce à un malware et à exfiltrer ces données (quantité de mémoire vive, carte graphique, résolution écran, système d'exploitation, etc.).

C'est aussi lors de cette seconde étape que des charges malveillantes supplémentaires sont téléchargées sur la machine de la victime, dont des infostealers. "Les charges utiles supplémentaires comprenaient des voleurs d'informations destinés à collecter des informations sur le système et le navigateur de l'appareil compromis, dont la plupart étaient Lumma ou une version mise à jour de Doenerium.", précise le rapport de Microsoft.

La troisième étape consiste à télécharger NetSupport, un outil de gestion à distance, depuis un serveur C2 contrôlé par les attaquants. Il offre un accès distant et persistant à la machine infecté, et assure la fonction de RAT (Trojan d'accès à distance).

La quatrième et dernière étape de l'attaque, les charges utiles précédemment déployées utilisent RegAsm ou PowerShell pour ouvrir des fichiers, activer le débogage à distance du navigateur et exfiltrer des données supplémentaires. Au final, les attaquants sont en mesure de voler des données tels que des identifiants sur la machine de la victime, grâce aux logiciels malveillants et outils déployés.

Bien que GitHub ait été la principale plateforme utilisée pour héberger les charges malveillantes, Microsoft a également observé des payloads sur Dropbox et Discord. L'entreprise américaine estime que cette campagne affecte près d'un million d'appareils dans le monde entier, ce qui peut représenter beaucoup de mots de passe et identifiants volés...