LockBit 2.0 s’attaque aux domaines Active Directory avec une GPO !

Le redoutable ransomware LockBit est de retour, dans une nouvelle version encore plus performante que la précédente. Il s'attaque aux entreprises à partir de l'annuaire Active Directory et des stratégies de groupe.

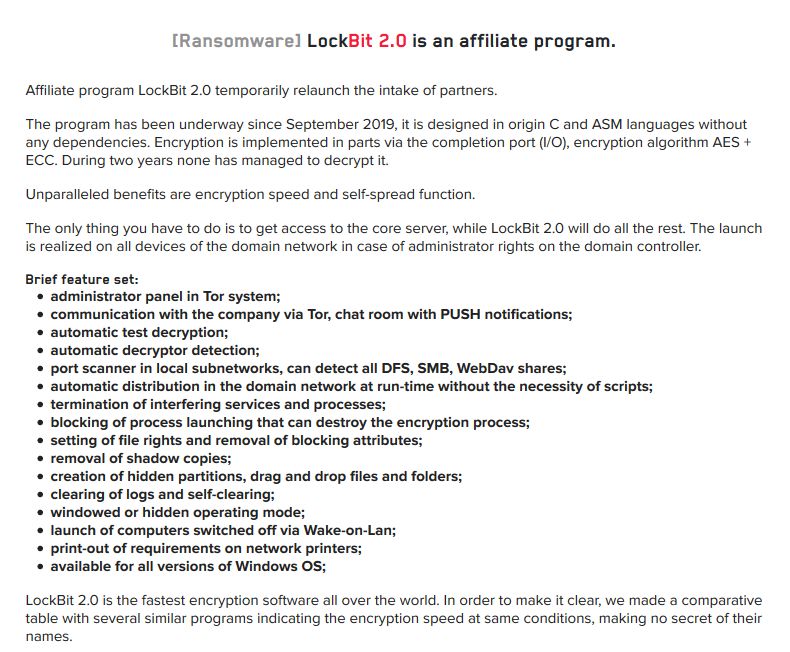

LockBit est un ransomware qui existe depuis septembre 2019 et qu'il est possible d'utiliser en tant que ransomware-as-a-service. Son créateur cherche "à recruter" des hackers pour réaliser des attaques et chiffrer les serveurs d'entreprises, partout dans le monde. Au niveau de la répartition des gains, il y aurait environ 20% pour le créateur de LockBit et le reste pour les hackers à l'origine de l'attaque.

Sur le site du ransomware, il est précisé que LockBit 2.0 est le plus rapide au monde pour chiffrer les données. Les fonctionnalités du malware sont également listées sur le site, et nous pouvons lire que les développeurs ont automatisé la distribution du ransomware dans un domaine Windows (Active Directory), sans avoir recours à des scripts.

Par ailleurs, LockBit 2.0 intègre des fonctionnalités classiques comme l'analyse des ports ouverts sur les serveurs et les machines, notamment dans le but de détecter des partages SMB, DFS ou WebDav.

Dans la pratique, dès lors que LockBit 2.0 dispose des droits administrateur sur un domaine Active Directory, il va créer une stratégie de groupe (GPO). Avec cette GPO, il va désactiver Microsoft Defender (protection en temps réel, les alertes, l'envoi des échantillons à Microsoft, etc.) sur l'ensemble des machines rattachées au domaine Active Directory et exécuter le ransomware à partir d'une tâche planifiée. La tâche planifiée est configurée de manière à outrepasser l'UAC afin d'exécuter des actions avec les droits admin sur la machine locale.

L'exécutable du ransomware étant copié au préalable à travers le réseau à partir d'une liste de machines récupérées auprès de l'annuaire Active Directory.

D'après le site Bleeping Computer et le chercheur en sécurité Vitali Kremez, après la création de la GPO, le ransomware va forcer le rafraîchissement des GPO sur l'ensemble des machines. Cela s'effectue à l'aide de PowerShell et de la commande suivante :

powershell.exe -Command "Get-ADComputer -filter * -Searchbase '%s' | foreach{ Invoke-GPUpdate -computer $_.name -force -RandomDelayInMinutes 0}"

Ce serait la première fois qu'un ransomware utilise une GPO pour se diffuser au travers d'un réseau, de manière automatisée.

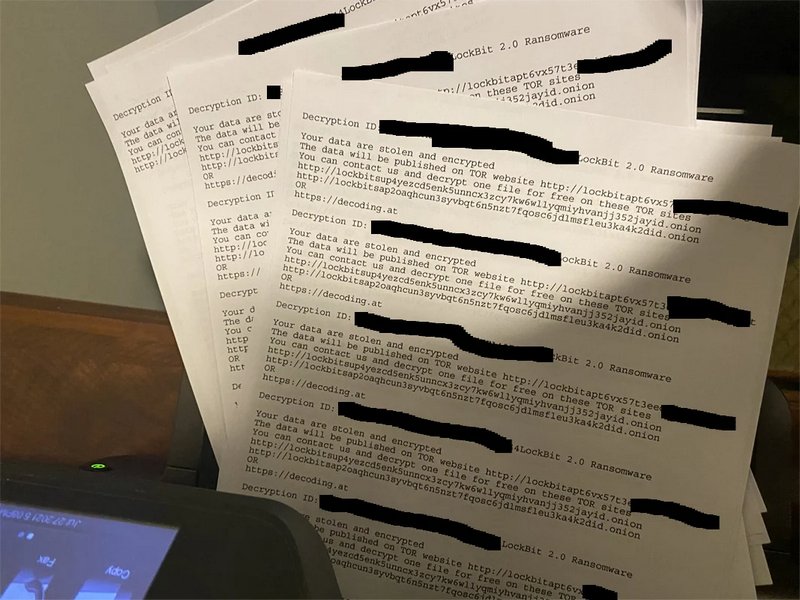

Pour finir, une fois qu'un périphérique est chiffré, le ransomware va exécuter une action de "print bombing", c'est-à-dire qu'il va envoyer des impressions en masse sur toutes les imprimantes connectées à la machine. Cela va permettre d'attirer l'attention de la victime et de l'avertir que sa machine est victime de LockBit 2.0, tout en intégrant un ID à utiliser pour payer la rançon.

Merci Florian pour ce super article comme d’habitude.

Évidemment, il est diffusé largement sur le web pour informer les SysAdmin de la menace.

Encore merci de partager ton savoir et tes connaissances.