L’exploit TLStorm affecte des millions d’onduleurs APC

Derrière le nom TLStorm, se cache un ensemble de trois vulnérabilités critiques qui touchent les onduleurs de la marque APC, une filiale de Schneider Electric. En exploitant ces vulnérabilités, un attaquant peut prendre le contrôle de l'équipement !

Les onduleurs sont présents dans toutes les entreprises équipées de matériels informatiques afin d'assurer une protection contre les incidents électriques en tout genre. Ceux de la marque APC sont assez répandus, ce qui fait que plusieurs millions d'entreprises sont vulnérables, aussi bien dans le domaine de l'industrie, de la vente, de la santé ou encore de l'informatique.

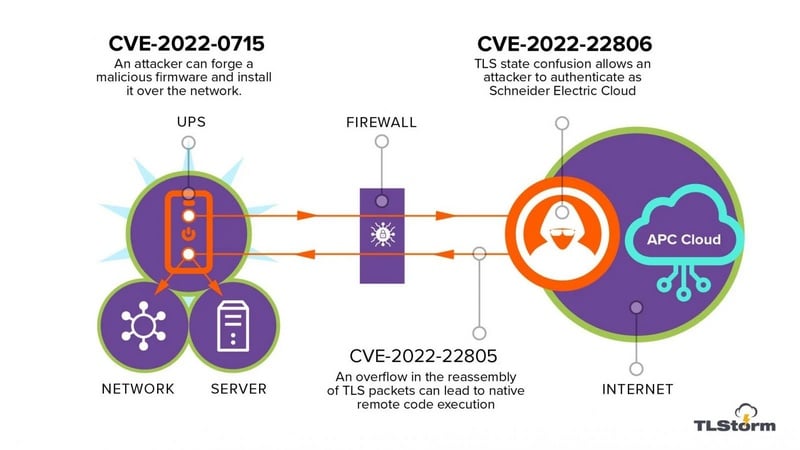

Les chercheurs en sécurité d'Armis, ont découvert les trois failles de sécurité au sein d'APC SmartConnect et de la gamme de produits APC Smart-UPS. Les vulnérabilités associées aux références CVE-2022-22805 et CVE-2022-22806 concernent l'implémentation du protocole TLS, ce dernier étant utilisé pour la connexion entre l'appareil Smart-UPS et la fonction SmartConnect pour un pilotage via le Cloud de Schneider Electric. D'où ce nom TLStorm puisque vous allez voir qu'une attaque peut combiner l'exploitation des trois vulnérabilités.

La troisième faille de sécurité, associée à la référence CVE-2022-0715, concerne le firmware de "presque tous les appareils APC Smart-UPS", car il n'est pas signé de manière cryptographique ! Cela signifie que son authenticité ne peut pas être vérifiée lorsqu'il est installé sur le système, et donc, qu'un attaquant pourrait charger une version malveillante afin de pouvoir exécuter du code à distance. Autrement dit, le firmware malveillant serait accepté par le Smart-UPS comme une mise à jour officielle.

D'après Armis, il y a trois manières de déployer ce firmware malveillant : à partir de la console de gestion Cloud, ou à partir du réseau local via la carte réseau de management ou encore via le port USB de l'appareil. Ces failles sont dangereuses, car l'impact est fort et elles sont exploitables sans authentification ni interaction d'un utilisateur. À cause d'un problème dans le "TLS handshake", l'authentification peut-être outrepassée.

Les recommandations pour se protéger

Pour protéger son onduleur Smart-UPS APC, Armis a publié les recommandations suivantes :

- Installer les derniers correctifs disponibles sur le site de Schneider Electric

- Modifier le mot de passe du compte "apc" si l'appareil dispose d'une carte de gestion à distance (NMC)

- Mettre en place un certificat SSL si l'appareil dispose d'une carte de gestion à distance (NMC)

- Mettre en place des ACLs pour que l'onduleur puisse communiquer uniquement avec certaines machines et le Cloud de Schneider Electric

Le bulletin de sécurité de Schneider Electric est également en ligne, avec la liste des modèles affectés.