Les serveurs GoAnywhere MFT à la merci d’une faille zero-day !

Une faille de sécurité zero-day a été découverte au sein de la console d'administration de la solution GoAnywhere MFT ! En exploitant cette vulnérabilité, un attaquant peut exécuter du code à distance sur le serveur et accéder aux données.

Quelques mots sur GoAnywhere MFT : il s'agit d'une solution permettant l'échange de fichiers sécurisés entre une entreprise et ses partenaires, tout en bénéficiant de journaux précis sur les accès aux fichiers.

D'après les premières informations, cette faille de sécurité affecte aussi bien les instances SaaS que les instances on-premises de GoAnywhere MFT. Pour que cette vulnérabilité puisse être exploitée, la console d'administration doit être accessible depuis Internet, puisqu'elle représente le point d'entrée pour l'attaquant. En temps normal, ce n'est pas le cas : "Le vecteur d'attaque de cet exploit nécessite l'accès à la console d'administration de l'application, qui, dans la plupart des cas, n'est accessible que depuis le réseau privé de l'entreprise, par le biais d'un VPN, ou par des adresses IP autorisées (lorsqu'elle est exécutée dans des environnements Cloud, comme Azure ou AWS)", précise l'éditeur de GoAnywhere MFT.

Toutefois, d'après l'expert Kevin Beaumont, il y aurait plus de 1 000 serveurs GoAnywhere MFT exposés sur Internet, et vulnérable à cette faille de sécurité !

A l'heure où j'écris, ces lignes, il n'existe pas encore de correctif ! Toutefois, Fortra demande aux administrateurs de serveurs GoAnywhere MFT d'effectuer les actions suivantes pour se protéger :

1 - Sur le système de fichiers où GoAnywhere MFT est installé, éditez le fichier "install_dir]/adminroot/WEB_INF/web.xml".

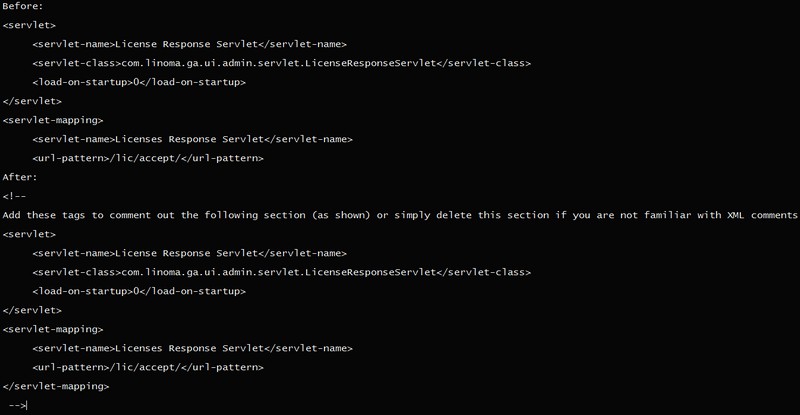

2 - Trouvez et supprimez (ou commentez) la configuration suivante de servlet et de servlet-mapping comme sur l'image ci-dessous.

3 - Redémarrez l'application GoAnywhere MFT.

Preuve que la vulnérabilité est sérieuse et qu'il n'existe pas de patch de sécurité, Fortra a temporairement mis hors ligne sa solution en mode SaaS. Par ailleurs, il est recommandé aux entreprises de vérifier la liste des comptes administrateurs de leur instance, à la recherche d'un éventuel compte suspect.

En exploitant cette faille de sécurité, un attaquant pourrait parvenir à récupérer des documents sensibles partagés au travers d'un serveur GoAnywhere MFT ! Donc, si vous utilisez cette solution, vous devez suivre cette alerte de près...