Les pirates utilisent une faille Zero-Day pour réinitialiser les NAS WD My Book Live

La semaine dernière, de nombreux utilisateurs de NAS Western Digital My Book Live ont eu la mauvaise surprise de retrouver leur boîtier réinitialisé et sans aucune donnée. Nous en savons désormais un peu plus sur le sujet : les pirates utilisent une faille Zero-Day qui permet une réinitialisation à distance.

En regardant les journaux du NAS, des utilisateurs ont pu trouver les traces de l'exécution d'un script nommé "factoryRestore.sh". Suite à la réinitialisation du NAS, la configuration est remise à zéro, les données sont effacées, et il n'est plus possible de se connecter au boîtier, car le mot de passe administrateur est modifié également.

Jun 23 15:14:05 My BookLive factoryRestore.sh: begin script:

Jun 23 15:14:05 My BookLive shutdown[24582]: shutting down for system reboot

Jun 23 16:02:26 My BookLive S15mountDataVolume.sh: begin script: start

Une zero-day et surtout une grosse erreur de développement

Dans un premier temps, Western Digital pensait que la faille de sécurité CVE-2018-18472 avait été exploitée pour mener ces attaques. Elle date de 2018 et n'est pas corrigée, car les boîtiers ne sont plus sous support depuis 2015.

En fait, les pirates ont peut-être utilisé cette vulnérabilité pour mener ces attaques contre les appareils My Book Live, mais c'est une autre vulnérabilité de type Zero-Day qui a permis d'effectuer une réinitialisation d'usine des NAS. Derek Abdine, CTO de Censys, affirme que le dernier firmware des appareils My Book Live contient une faille Zero Day qui permet une réinitialisation à distance sur tous les appareils connectés à Internet.

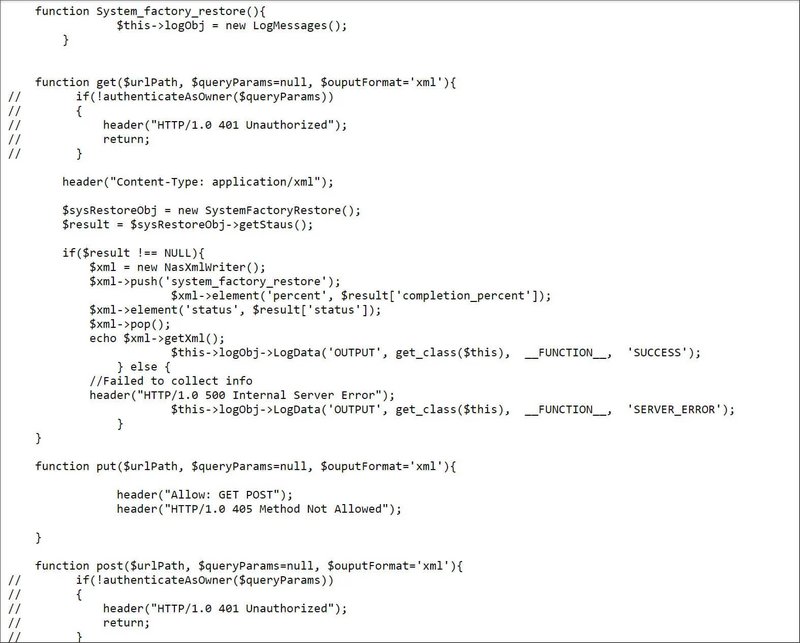

D'après les investigations menées par certains chercheurs en sécurité, il y aurait un gros loupé dans le dernier firmware des NAS My Book Live. En effet, dans le code source, les contrôles d'authentification ont été commentés, ce qui permet à toute personne ayant accès à l'appareil d'effectuer une réinitialisation d'usine, sans même s'authentifier sur l'interface d'administration. Surprenant de la part d'un développeur de chez Western Digital !

La faille CVE-2018-18472 exploitée par un Botnet

Il s'avère que la vulnérabilité CVE-2018-18472 est exploitée par les attaquants pour prendre le contrôle des NAS My Book Live. Cette fois-ci, il n'est pas question de réinitialiser le boîtier, mais de prendre le contrôle du NAS pour l'ajouter à un Botnet. Certains utilisateurs ont pu découvrir des traces d'une variante du malware Linux.Ngioweb.27, un Botnet Linux connu pour s'attaquer aux périphériques IoT.

Une fois que le malware est en place, les hackers peuvent récupérer les données sur le NAS, attaquer d'autres NAS à partir de celui-ci, mais aussi effectuer des attaques DDoS.

En résumé, si vous avez un boîtier Western Digital My Book Live chez vous : empêchez-le d'accéder à Internet (et cela pour toujours). Pour l'accès distant à votre boîtier, privilégier un accès VPN.