Le ransomware Vice Society exfiltre les données avec un script PowerShell

Les cybercriminels associés au gang du ransomware Vice Society s'appuient sur un outil codé en PowerShell pour exfiltrer des données sur les machines compromises. Grâce à cette méthode, l'action malveillante est plus difficile à détecter.

L'Unit 42 de chez Palo Alto Networks a mis en ligne un nouveau rapport au sujet de cette nouvelle méthode d'exfiltration utilisée par le ransomware Vice Society.

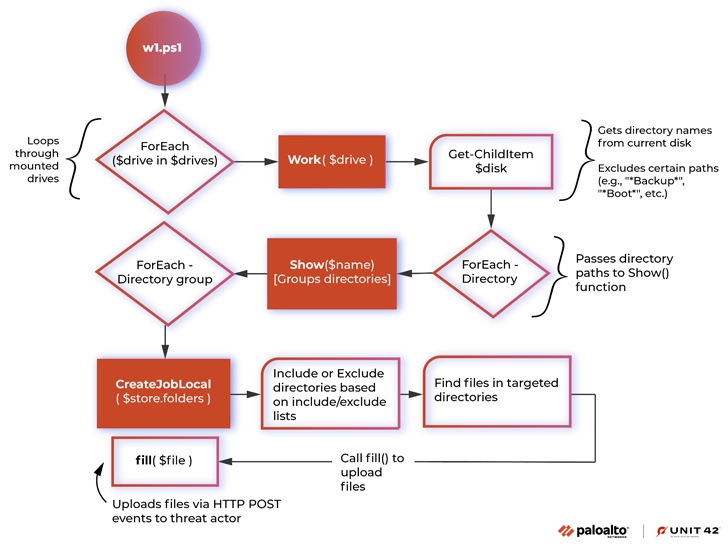

Ce groupe qui a émergé en mai 2021 utilise un script PowerShell nommé w1.ps1 qui va effectuer les actions suivantes sur la machine virtuelle :

- Lister l'ensemble des lecteurs de la machine

- Parcourir le contenu des lecteurs de la machine (Get-ChildItem)

- Exfiltrer les données vers un serveur externe via des requêtes POST en HTTP

Pour exfiltrer uniquement des données intéressantes, le script PowerShell effectue des exclusions sur certains fichiers, notamment les fichiers du système, les fichiers relatifs à des sauvegardes ainsi que les fichiers de la solution de sécurité présente sur la machine (Symantec, ESET, Sophos sont mentionnés).

Ce système de filtrage va même plus loin comme le précise le rapport : "Cependant, le fait que le script se concentre sur les fichiers de plus de 10 Ko avec des extensions de fichiers et dans des répertoires qui correspondent à sa liste d'inclusion signifie que le script n'exfiltrera pas de données qui ne correspondent pas à cette description."

Pour éviter de consommer trop de ressources sur la machine sur lesquelles les données sont exfiltrées, le script utilise un système de file d'attente pour envoyer les données progressivement vers le serveur distant.

Ce script PowerShell est un très bon exemple du principe de la double extorsion. En plus de chiffrer les données, les ransomwares ont tendance à exfiltrer les données des entreprises afin de les divulguer sur le Dark Web si la victime ne paie pas la rançon.

Une fois de plus, on voit que la menace ransomware est bien présente et active, tout en étant en perpétuelle évolution.