Le ransomware DearCry exploite les failles Zero-Day d’Exchange

La situation continue de s'aggraver : le nombre de tentatives d'attaques où les pirates exploiteraient les failles Zero Day d'Exchange doublerait toutes les deux heures ! Par ailleurs, le ransomware DearCry exploite ces quatre vulnérabilités.

Bien que le correctif pour patcher ces quatre vulnérabilités soit disponible depuis le 2 mars 2021, le nombre d'attaques continue d'augmenter considérablement. D'après Check Point Research, les tentatives d'attaques contre les serveurs Exchange doublent toutes les deux ou trois heures. De son côté, la société Palo Alto estime qu'il y a encore au moins 125 000 serveurs Exchange vulnérables dans le monde.

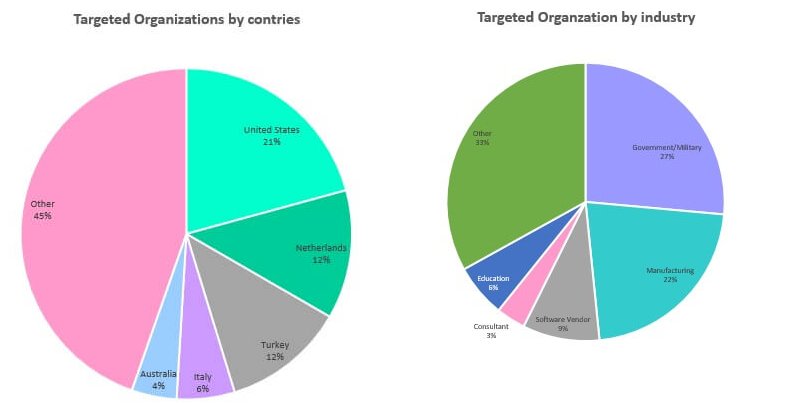

Quelles sont les cibles ? Les armées, les organisations gouvernementales, les entreprises dans le domaine de l'industrie, les établissements de santé, les éditeurs de logiciels ou encore les écoles sont les cibles privilégiées par les attaquants. D'un point de vue géographique, les États-Unis, les Pays-Bas et la Turquie sont les trois pays les plus touchés par ces tentatives. La France n'est pas dans le top de ce classement, mais cela ne veut pas dire qu'elle n'est pas ciblée. Ces informations sont extraites d'une publication de l'éditeur Check Point.

De son côté, Microsoft affirme qu'un ransomware baptisé DearCry exploite ces vulnérabilités. Autrement dit, une fois que le serveur Exchange est compromis, le ransomware est déployé sur l'infrastructure cible. De manière générale, à partir du moment où votre serveur de messagerie est compromis, cette attaque permet de récupérer vos e-mails et d'exécuter du code malveillant avec un haut niveau de privilèges sur le serveur.

Pour rappel, ces quatre vulnérabilités touchent le service de messagerie Exchange de Microsoft dans plusieurs versions : Exchange 2013, Exchange 2016 et Exchange 2019. Malgré tout, un correctif existe également pour Exchange 2010, par précaution.