Le ransomware Babuk exploite les failles Exchange ProxyShell pour se propager

Pour se propager et faire de nouvelles victimes, le ransomware Babuk exploite les vulnérabilités ProxyShell des serveurs de messagerie Microsoft Exchange. Si vous avez déjà fait le nécessaire, alors vous êtes protégé.

Cela fait plusieurs mois que les serveurs Exchange vulnérables sont la cible de différents groupes d'attaquants, notamment car il existe des exploits prêts à l'emploi pour les failles ProxyShell. Désormais, c'est un nouvel acteur surnommé Tortilla qui s'y met pour déployer le ransomware Babuk, d'après des chercheurs en sécurité de Cisco Talos.

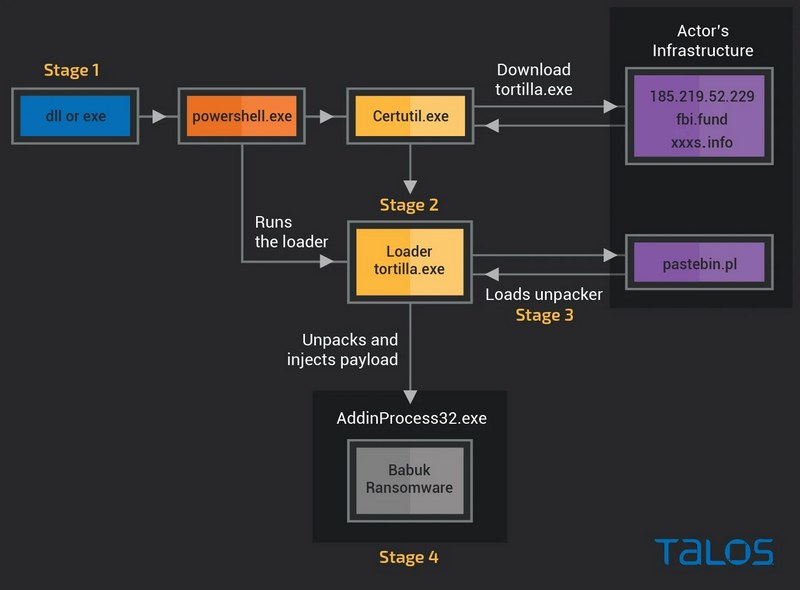

En premier lieu, le processus de mise en place du ransomware Babuk commence par s'attaquer au serveur Exchange en injectant une DLL ou un EXE malveillant sur le serveur de messagerie. Ce binaire est ensuite chargé par le processus "w3wp.exe" associé à IIS, puis il exécute une charge malveillante sur le serveur, en l'occurrence une commande PowerShell, et il termine par exécuter une requête Web pour récupérer "tortilla.exe" qui sera là pour exécuter d'autres payloads. Enfin, c'est le ransomware Babuk qui est exécuté pour chiffrer et exfiltrer des données.

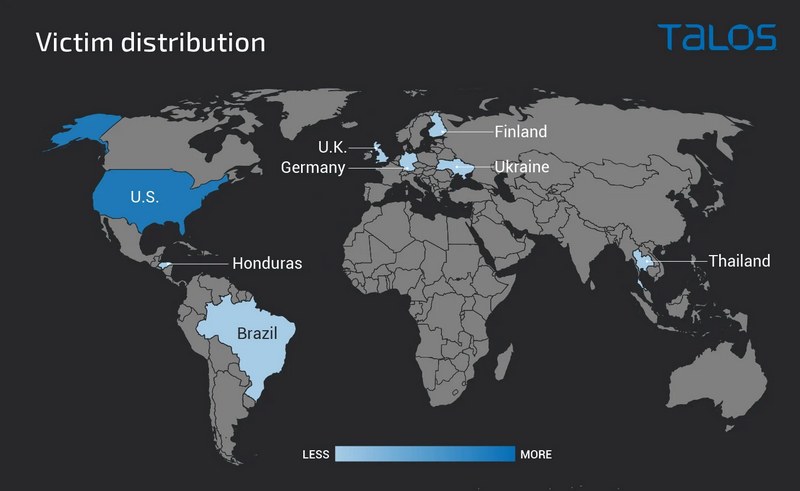

La carte des victimes publiée par Cisco ne met pas en évidence de victimes en France. Néanmoins, il y en a dans de nombreux pays y compris en Europe : les États-Unis, le Brésil, la Thaïlande, l'Ukraine, le Royaume-Uni, la Finlande et l'Allemagne. L'origine des attaques est connue : Moscou, en Russie, mais pour autant le rapport publié par Cisco Talos n'attribue pas ces attaques à un groupe de hackers spécifique.

Il existe un déchiffreur pour le ransomware Babuk mais il ne fonctionne pas avec toutes les attaques. En effet, il a été créé suite à la fuite d'une partie du code source du ransomware, mais depuis il utilise de nouvelles clés privées qui ne permettent plus au déchiffreur de fonctionner.

Cet article est l'occasion de faire une piqûre de rappel quant à l'importance de patcher votre serveur de messagerie Exchange contre les failles ProxyShell et ProxyLogon afin d'éviter d'être piraté par ce biais.