Le nouveau ransomware RedAlert s’attaque aux serveurs VMware ESXi

Un nouveau ransomware surnommé RedAlert s'attaque aux serveurs VMware ESXi dans le but de chiffrer les machines virtuelles. Les hyperviseurs VMware sont de plus en plus dans le viseur des ransomwares.

Après le ransomware Black Basta en juin dernier et le ransomware Cheerscrypt en mai dernier, c'est un nouveau rançongiciel baptisé RedAlert qui est conçu pour s'attaquer aux hyperviseurs VMware. C'est par l'intermédiaire du compte Twitter de MalwareHunterTeam que l'on a appris l'existence de ce nouveau ransomware surnommé RedAlert ou N13V. Pourquoi ces deux noms ? D'une part, le nom RedAlert apparaît au sein d'une note de rançon, et d'autre part le nom "N13V" est utilisé en interne par les cybercriminels.

Comme je le disais en introduction, ce nouveau ransomware dispose d'un module de chiffrement pour les serveurs VMWare ESXi. Il est capable d'éteindre les machines virtuelles avant de procéder aux chiffrements des fichiers correspondants aux machines virtuelles, notamment les disques virtuels VMDK, les fichiers de SWAP, les fichiers de log, etc.

Le site Bleeping Computer a mis en ligne les différentes options prises en charge par ce ransomware :

-w Stopper toutes les machines virtuelles démarrées -p Chemin des fichiers à chiffrer (par défaut seulement les fichiers dans ce dossier, sans récursivité) -f Fichiers à chiffrer -r Activer la récursivité, en complément de l'option "-p". -t Vérifier le temps pour chiffrer les données et obtenir des statistiques -n Rechercher les fichiers à chiffrer sans les chiffrer maintenant. -x Test de performances pour le chiffrement. DEBUG TESTS -h Afficher l'aide

Sans surprise, et comme le font les autres ransomwares, lorsque l'option "-w" est utilisée le ransomware RedAlert va s'appuyer sur une commande "esxcli" pour éteindre les différentes machines virtuelles. Pour le chiffrement en lui-même, le ransomware RedAlert s'appuie sur l'algorithme de chiffrement NTRUEncrypt, ce qui n'est pas fréquent avec les autres ransomwares.

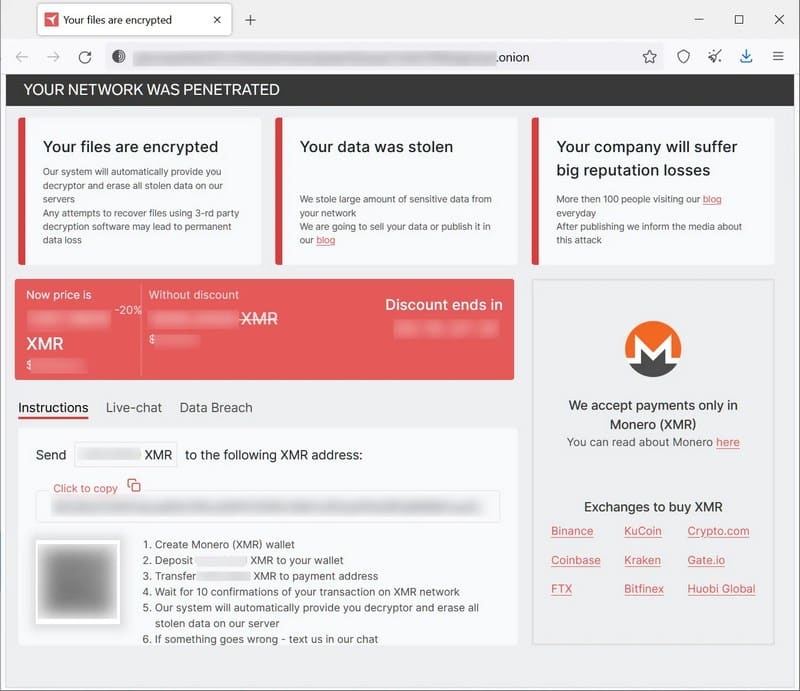

Afin de permettre le paiement de la rançon, un site est accessible par l'intermédiaire du réseau Tor et les instructions sont indiquées dans un fichier nommé "HOW_TO_RESTORE". Dans le cas où une entreprise compromise souhaite payer la rançon, il faut savoir qu'il n'y a que les paiements avec la cryptomonnaie Monero qui sont acceptés.

Enfin, il faut savoir que RedAlert applique le principe de la double extorsion : les données sont exfiltrées avant d'être chiffrées, ce qui signifie qu'elles seront mises en ligne si l'entreprise décide de ne pas payer la rançon. A ce jour, le site data leak de RedAlert contient les données d'une seule entreprise, ce qui montre qu'il est relativement récent.

Merci pour le referencement de la faille mais il manque un todo pour patcher celle-ci ou à défaut un lien vers un site nous permettant de le faire.