L’ANSSI publie un rapport au sujet du Ransomware Ryuk

Le nouveau rapport publié par l'ANSSI s'intéresse au ranswomare Ryuk. Son nom ne vous dit peut-être rien, mais il faut savoir qu'il est impliqué dans l'attaque qui a visé la société Sopra Steria en France, très récemment.

Ce ransomware n'est pas nouveau, il n'est pas non plus une copie de ses concurrents. Il se démarque réellement, et c'est pour cela qu'il s'avère particulièrement redoutable (et rentable). En effet, il circule depuis 2018 et d'après le FBI, il était d'ailleurs le ransomware le plus rentable de l'année 2018 avec 61 millions de dollars de rançons récoltés sur une période d'un an et demi.

D'après le rapport de l'ANSSI, il ciblerait les grandes entreprises puisqu'elles sont susceptibles de verse des rançons conséquentes. En complément, il faut savoir qu'il n'épargne pas les établissements de santé. Il serait responsable de 75% des attaques survenues en octobre 2020 contre les établissements de ce type, principalement aux États-Unis.

Sommaire

La chaîne d'infection : Emotet - TrickBot - Ryuk et BazarLoader

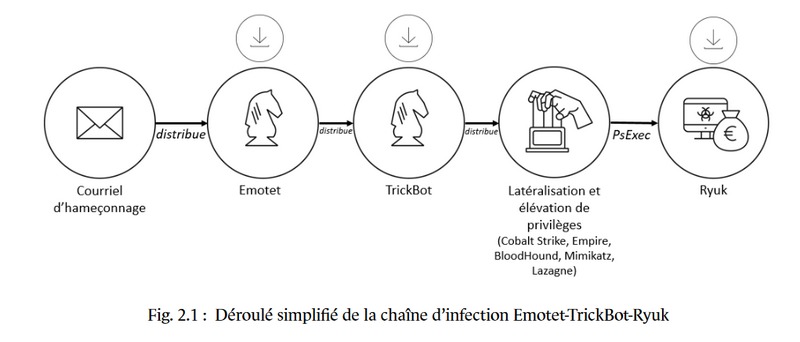

Comme dans de nombreux cas, le ransomware, ici Ryuk, c'est le dernier maillon de la chaîne : la charge finale. En amont, il y a d'autres logiciels malveillants qui sont utilisés pour infecter un appareil cible dans un premier temps. Ensuite, l'objectif c'est de se propager dans le réseau interne de l'entreprise pour compromettre un contrôleur de domaine et effectuer l'action finale : le déploiement du ransomware dans le but de chiffrer les données.

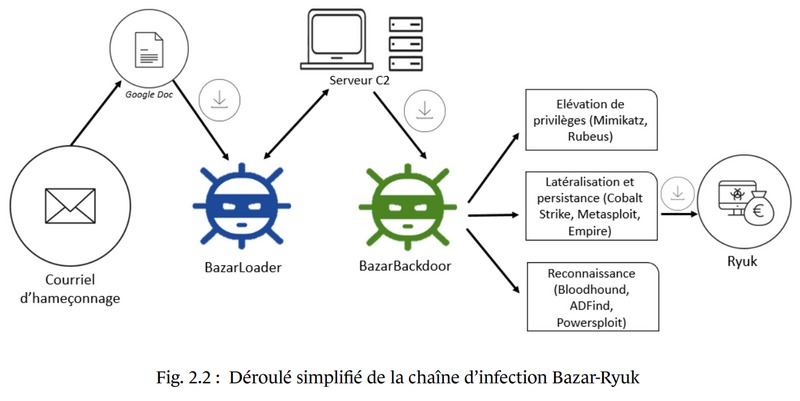

L'ANSSI évoque les logiciels malveillants, de type Cheval de Troie, Emotet et TrickBot dans la chaîne qui mène à la distribution et l'exécution du ransomware Ryuk. Ces malwares sont distribués bien souvent au travers de campagnes d'e-mailing. Depuis mi-septembre 2020, il s'avère qu'un nouveau loader nommé BazarLoader est devenu le nouvel allié de Ryuk dans la chaîne de distribution, à la place de TrickBot. L'ANSSI précise que les campagnes d'e-mails qui distribuent le loader BazarLoader contiennent un lien pointant vers Google Docs avec l'aperçu d'un document. Puisque le document ne s'affiche pas, l'utilisateur est invité à le télécharger.

Lorsque BazarLoader est exécuté sur la machine où il vient d'être téléchargé, il va se connecter à un serveur "Command & Control" pour récupérer BazarBackdoor. Comme son nom l'indique, BazarBackdoor va créer une porte dérobée, c'est-à-dire un accès sur le poste client, pour initier la suite des opérations. C'est alors le moment d'exécuter différentes charges grâce à des outils tels que Metasploit, Powersploit, Empire ou encore ADFind.

L'élévation de privilèges étant indispensable, des outils comme Mimikatz ou Rubeus sont utilisés et des vulnérabilités exploitées si la machine cible n'est pas patchée correctement ! D'ailleurs, le rapport de l'ANSSI mentionne que la fameuse vulnérabilité ZeroLogon est exploitée.

Les auteurs de Ryuk

Plusieurs groupes d'attaquants sont impliqués, à plusieurs niveaux, dans la distribution du ransomware Ryuk. Tout d'abord, le groupe opérant sous le nom de "Wizard Spider" est à l'origine d'Anchor et de PowerTrick. Ce groupe serait également à l'origine du développement de BazarLoader et BazarBackdoor.

Ensuite, le groupe d'attaquants UNC1878 serait impliqué dans des attaques qui s'appuient sur la chaîne d'infection "TrickBot-Ryuk", puis dans celle impliquant BazarLoader aux côtés de Ryuk. Ce groupe ne serait pas l'auteur de toutes les attaques, mais bien associé à celles qui ont touché des hôpitaux américains. Enfin, d'autres groupes sont évoqués : Buer, SilentNight et FIN6.

Ressources

Le guide de 14 pages publié par l'ANSSI est accessible à cette adresse : CERT SSI RYUK

Les autorités américaines ont également publié une note d'alerte au sujet de Ryuk, disponible à cette adresse : US CERT RYUK