L’ANSSI a publié son Panorama de la cybermenace 2023 : les ransomwares toujours au top

L'Agence nationale de la sécurité des systèmes d'information (ANSSI) a publiée un nouveau document : "Panorama de la cybermenace 2023". L'occasion de faire le point sur les menaces actuelles, les tendances et les évolutions.

Si la couverture du rapport "Panorama de la cybermenace 2023" de l'ANSSI met en action un ballon de basket au milieu de dominos, ce n'est surement pas un hasard. Nous sommes à quelques mois des Jeux Olympiques de Paris 2024, et la situation est tendue et cela ne va surement pas s'arranger. Les cybercriminels vont certainement chercher à profiter de l'occasion, à leur façon.

Sommaire

Toujours plus d'attaques par ransomware

Même si les entreprises sont de plus en plus nombreuses à investir dans la cybersécurité pour mieux protéger leur infrastructure et leurs données, et que dans le même temps, les forces de l'ordre mènent des opérations pour démanteler les réseaux de cybercriminels (comme l'opération Cronos, par exemple), les attaques par ransomware sont toujours plus nombreuses.

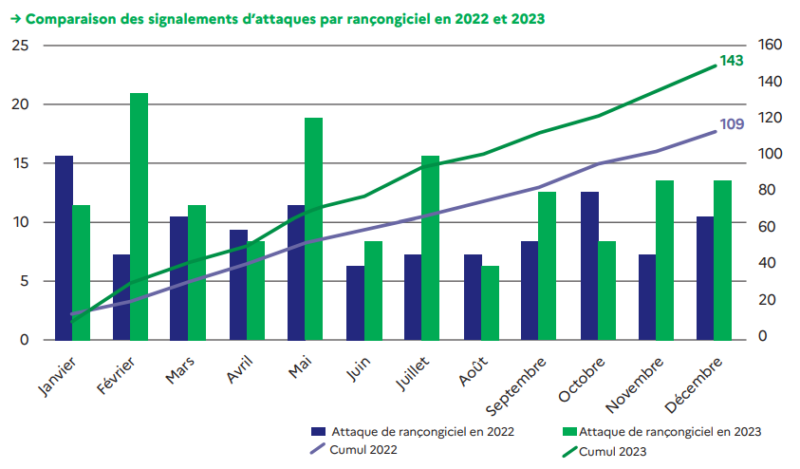

À ce sujet, l'ANSSI précise : "Le nombre total d’attaques par rançongiciel portées à la connaissance de l’ANSSI est supérieur de 30% à celui constaté sur la même période en 2022."

En effet, le graphique ci-dessous qui compare 2022 et 2023 montre qu'il y a une croissance constante, année après année. Tout en sachant que ce graphique fait référence seulement aux attaques par ransomware signalées à l'ANSSI.

Dans 34% des cyberattaques par ransomware, c'est une TPE, une PME ou une ETI qui est ciblée. En seconde place, nous retrouvons les collectivités locales et territoriales, dans 24% des cas. Comme vous le savez probablement, les établissements de santé ne sont pas épargnés : ils sont victimes d'une attaque par ransomware sur 10.

Il est intéressant de noter que c'est le gang de ransomware LockBit (et ses affiliés) qui est le plus souvent à l'origine de ces attaques. Ceci est une tendance au niveau mondial, en ce qui concerne LockBit. Nous retrouvons également d'autres groupes de cybercriminels bien connus comme ALPHV/Black Cat, Akira, ou encore ESXiArgs.

"Les acteurs malveillants n’ont pas forcément besoin d’un haut niveau de sophistication pour cibler des entités de secteurs encore trop vulnérables, comme la santé et les collectivités territoriales. Les attaques informatiques à but lucratif peuvent néanmoins avoir des impacts très importants pour la réputation et la continuité d’activité de ces structures.", précise l'ANSSI. Pourtant, il y a bien des actions en cours pour sécuriser les SI de nos hôpitaux et autres établissements. C'est important de le préciser.

Bien souvent, les cybercriminels exploitent des vulnérabilités connues ou des failles de sécurité zero-day, ce qui implique deux choses : les équipes de sécurité doivent être réactives lorsqu'il y a une faille de sécurité à combler à l'aide d'un patch, et elles doivent disposer d'outils capables de détecter une éventuelle intrusion.

Les attaques DDoS, pour déstabiliser l'adversaire

Au-delà des attaques à but lucratif, les cybercriminels mènent des actions de déstabilisation par l'intermédiaire d'attaques par déni de service distribué (DDoS). Mais ce n'est pas tout, comme l'explique l'ANSSI : "Outre les attaques par DDoS, l’ANSSI a eu connaissance de campagnes de déstabilisation reposant sur l’intrusion dans un système d’information, puis son sabotage ou la publication d’informations exfiltrées." - Ceci ne concerne pas la France, mais plutôt des entreprises et entités gouvernementales ukrainiennes. Tout ceci s'est intensifié depuis le début de la guerre en Ukraine.

Ce type d'attaque pourrait tout à fait s'inviter à la fête lors des Jeux Olympiques de Paris 2024.

Les cybercriminels sont opportunistes !

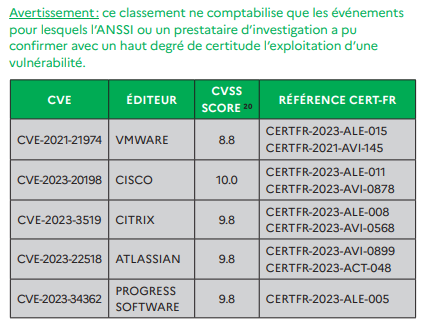

Les cyberattaques ne sont pas systématiquement ciblées car les cybercriminels sont bien souvent opportunistes. En effet, ils vont chercher à exploiter des failles de sécurité critiques présentes dans des produits populaires. Même lorsque les vulnérabilités sont corrigées par l'éditeur, parfois depuis plusieurs mois, elles continuent de faire des victimes et c'est regrettable.

"Dans une part significative des cas, des correctifs étaient pourtant disponibles pour ces vulnérabilités au moment de leur exploitation, et ces dernières avaient fait l’objet d’une publication (avis, bulletin ou alerte de sécurité) sur le site du CERT-FR." - Sur IT-Connect, nous essayons également de vous sensibiliser en relayant les informations sur les dernières vulnérabilités représentant un risque élevé.

Si l'on s'intéresse au "Top 5" des vulnérabilités exploitées (au sein d'incidents où l'ANSSI est intervenue), nous retrouvons des failles de sécurité critiques, notamment celle dans le logiciel MOVEit Transfer de Progress Software. "Parmi les vulnérabilités précédemment décrites, la CVE-2021-21974 affectant VMWare ESXi et la CVE-2023-34362 affectant la solution MOVEit Secure Managed File Transfer de l’éditeur Progress Software ont donné lieu à des campagnes d’exploitation opportunistes à des fins lucratives.", précise l'ANSSI, en faisant référence aux attaques de gangs de ransomware tels que Cl0p et ESXiArgs.

Sans oublier d'autres vulnérabilités dans les produits Fortinet (notamment la faille dans le VPN SSL découverte au début de l'année 2023), Ivanti ou encore Microsoft. La France n'est pas épargnée par le fait que certaines vulnérabilités sont massivement exploitées.

L'ANSSI et les Jeux Olympiques de Paris 2024

L'ANSSI estime que les Jeux Olympiques seront une cible pour tous types de cyberattaques, et une partie du document explique le rôle de l'ANSSI dans l'organisation de cet événement. "Le pilotage de la stratégie de prévention des cyberattaques en vue des JOP2024 a été confié à l’ANSSI par la Première ministre.", peut-on lire.

Pour les JO, les actions de l'ANSSI s'articulent autour de 5 axes principaux :

- parfaire la connaissance des menaces pesant sur les Jeux

- sécuriser les systèmes d’information critiques

- protéger les données sensibles

- sensibiliser l’écosystème des Jeux

- se préparer à intervenir en cas d’attaque affectant les Jeux

En pratique, ceci se traduit notamment par la réalisation d'audit et un accompagnement technique plus ou moins poussé, en fonction des entités. L'occasion de voir où en sont les entités impliquées dans l'organisation des JO, et de définir un plan de bataille pour améliorer leur niveau de sécurité.

"Les actions de sécurisation visent à accompagner les entités impliquées de manière adaptée à leur besoin. Elles consistent en la réalisation d’audits et d’un accompagnement technique pour les entités critiques, en un programme spécifique pour les entités sensibles, et à l’accès à des outils et des services, notamment pour l’évaluation du niveau de sécurité et la gestion de crise.", précise l'agence française.

Pour accéder au document publié par l'ANSSI et en savoir plus, suivez ce lien :

D'ailleurs, en parlant des Jeux Olympiques, voici une information tombée hier soir : "Un ordinateur et des clés USB renfermant des plans de sécurisation des JO de Paris volés dans un train." - L'été sera chaud...