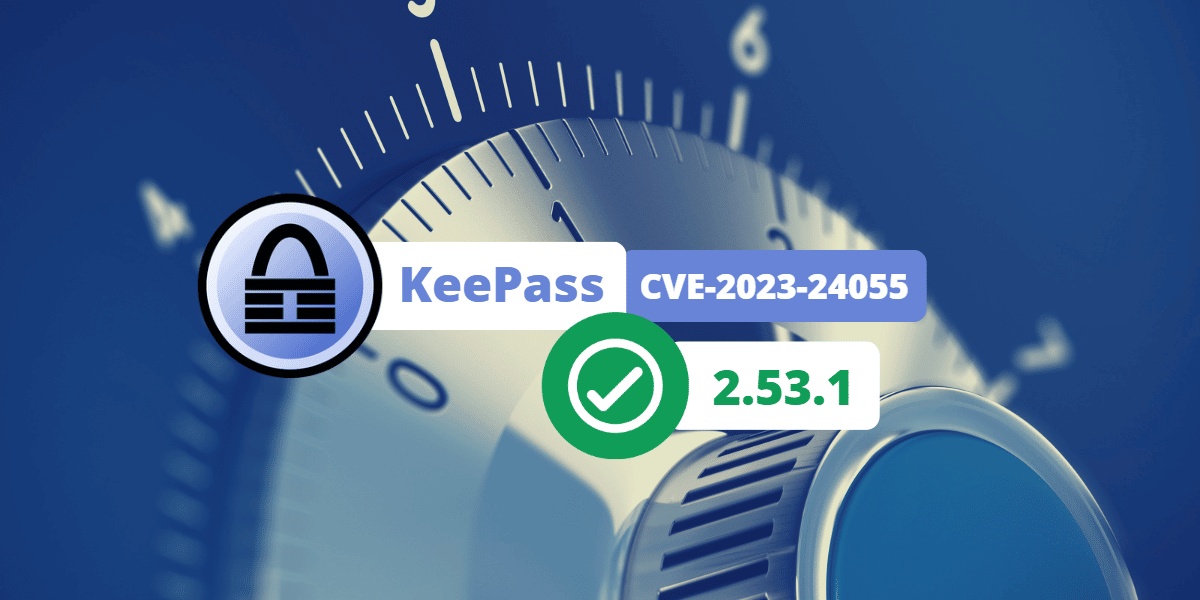

KeePass 2.53.1, une nouvelle version qui corrige « la vulnérabilité » CVE-2023-24055

Les développeurs de KeePass ont mis en ligne une nouvelle version du gestionnaire de mots de passe : KeePass 2.53.1. Cette version corrige la vulnérabilité CVE-2023-24055, qui a fait couler beaucoup d'encre ces dernières semaines...

Pour rappel, la CVE-2023-24055 est associée à un bug de sécurité permettant à un attaquant de récupérer en clair les mots de passe d'une base KeePass en abusant de la fonction d'exportation des mots de passe. Un problème présent dans toutes les versions 2.5X de KeePass, y compris la version 2.53 qui était la plus récente jusqu'à la sortie de cette nouvelle mouture.

Rapidement, cette faille de sécurité a été associée au statut "Disputed" sur le site du NIST car l'éditeur KeePass estime que la base de données de mots de passe n'est pas censée être protégée contre un attaquant disposant déjà d'un accès local sur un PC. Mais bon, je ne vais pas relancer le débat...

Au final, les développeurs ont tenu compte du mécontentement de nombreux utilisateurs et ils ont fait le nécessaire dans cette nouvelle version. C'est probablement la meilleure solution pour rassurer tout le monde, mais aussi avoir un meilleur niveau de sécurité par défaut.

Dans le changelog de KeePass 2.53.1, on peut lire : "Removed the 'Export - No Key Repeat' application policy flag; KeePass now always asks for the current master key when trying to export data." - Cela implique qu'avec KeePass 2.53.1, il est obligatoire de disposer du mot de passe maître de la base KeePass afin de pouvoir exporter les données. Même si ce n'est pas le seul changement apporté à cette version, c'est clairement le changement majeur (voir en bas de cette page) !

Pour télécharger cette nouvelle version, suivez le lien suivant qui donne un accès direct à l'exécutable :

Bien sûr, je vous recommande d'appliquer cette mise à jour si vous êtes utilisateur de l'excellent KeePass !