Intune – Gérer le groupe « Administrateurs » local des machines Windows

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à gérer le groupe "Administrateurs" local des appareils Windows 10 et Windows 11 à l'aide d'une stratégie Intune. Ceci s'avère particulièrement utile pour ajouter un utilisateur ou un groupe Entra ID (Azure AD) en tant qu'administrateur d'un ensemble d'appareils.

Le groupe "Administrateurs" présent sur chaque machine Windows est particulièrement sensible, car tous les membres de ce groupe peuvent administrer l'ordinateur : installation d'applications, modification des paramètres du système, etc... De ce fait, il est important de gérer les membres de ce groupe afin d'en garder la maitrise et la gestion centralisée par une stratégie permet d'avoir une configuration homogène.

Dans un environnement on-premise basé sur Active Directory et sans Intune, nous pouvons nous appuyer sur les stratégies de groupe (GPO) :

Mais aujourd'hui, c'est bien la gestion à partir de Microsoft Intune et les options disponibles dans Microsoft Entra ID qui vont nous intéresser !

II. La configuration cible

Il me semble important de vous présenter la configuration cible présentée dans ce tutoriel, car les possibilités sont nombreuses ! En effet, vous verrez que vous avez l'opportunité d'ajouter des membres au groupe "Administrateurs" sans toucher aux membres déjà présents, ou à l'inverse de le purger pour ajouter les membres présents dans la stratégie Intune que nous allons créer.

En ce qui me concerne, voici la configuration que je souhaite déployer :

Nous allons créer un groupe de sécurité nommé "Admins_PC" dans Entra afin que tous les membres de ce groupe soient en mesure d'administrer les appareils Windows 10 et Windows 11 de notre parc informatique.

De plus, nous souhaitons supprimer tous les membres présents dans le groupe "Administrateurs", sauf les utilisateurs locaux nommés "adm_itconnect" et "Administrateur" (qui lui est désactivé par une autre stratégie et ne peut pas être retiré aussi simplement de ce groupe). L'utilisateur "adm_itconnect" quant à lui est géré par Windows LAPS.

Vous allez me dire : pourquoi supprimer les membres déjà présents du groupe "Administrateurs" ? Tout simplement, car je souhaite entièrement maîtriser les membres de ce groupe et je ne souhaite pas que le propriétaire de l'appareil, qui est un utilisateur lambda, soit Administrateur local de la machine.

III. Le propriétaire de l'appareil est administrateur local

Lorsqu'un appareil est joint Entra ID par un utilisateur, ce dernier devient automatiquement administrateur local de la machine Windows. La configuration que nous allons effectuer aujourd'hui va permettre de l'exclure ou de le conserver, en fonction des valeurs associées aux paramètres.

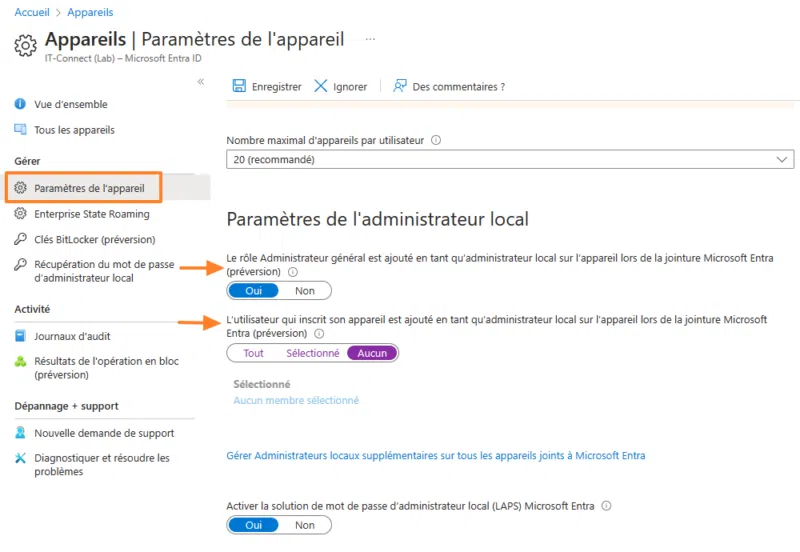

Récemment, Microsoft a introduit deux nouveaux paramètres dans la section "Paramètres de l'appareil" accessible via le portail Microsoft Entra puis "Appareils".

- Le rôle Administrateur général est ajouté en tant qu’administrateur local sur l’appareil lors de la jointure Microsoft Entra (préversion)

Ce paramètre permet d'indiquer si oui ou non, un Administrateur général du tenant doit être ajouté en tant qu'administrateur local d'un appareil au moment de la jonction à Microsoft Entra ID. Tout dépend de vos besoins et votre façon de gérer votre SI, mais pour des raisons de sécurité et dans l'objectif de cloisonner les rôles, il est préférable qu'un Administrateur général ne soit pas également administrateur des appareils. Cette option offre plus de contrôle, même si ce n'est pas rétroactif pour les appareils déjà inscrits.

- L’utilisateur qui inscrit son appareil est ajouté en tant qu’administrateur local sur l’appareil lors de la jointure Microsoft Entra (préversion)

Ce paramètre permet d'indiquer si oui ou non, l'utilisateur à l'origine de l'inscription de l'appareil doit être ajouté en tant qu'administrateur local sur cet appareil, au moment de la jonction à Microsoft Entra ID. Ceci n'est pas rétroactif pour les appareils déjà inscrits, mais au moins, cela vous permet de faire votre choix pour l'avenir.

Voici un aperçu de ces deux paramètres :

IV. Gérer les administrateurs des appareils : deux solutions

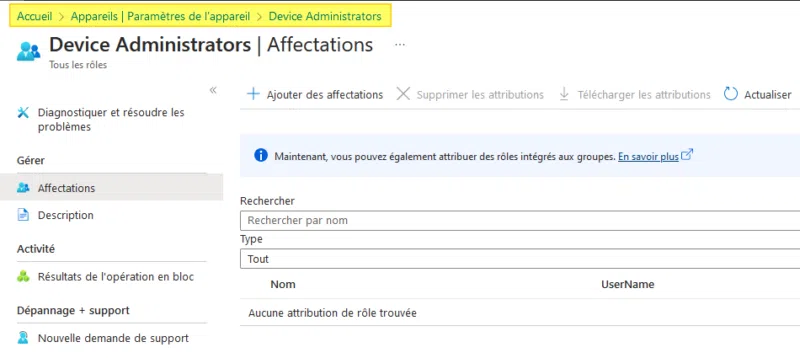

Avant de commencer, sachez que les utilisateurs avec le rôle "Administrateur général" pourront administrer les appareils, et que vous pouvez gérer le groupe "Administrateurs" local de deux façons :

- Avec l'attribution du rôle "Administrateur local de l’appareil joint Microsoft Entra" d'Entra

Cette méthode peut s'avérer pratique, mais elle n'est pas flexible : les membres de ce groupe seront administrateurs de tous les appareils.

- Avec une stratégie de sécurité Intune

Cette méthode, que nous allons mettre en place, offre plus de flexibilité, car nous pouvons cibler uniquement un ensemble d'appareils (affectation par groupe) ou tous les appareils.

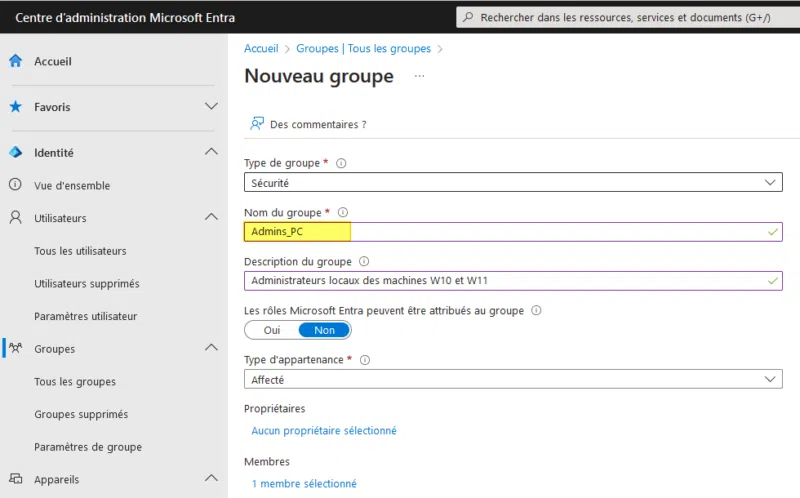

V. Préparer le groupe de sécurité Entra ID

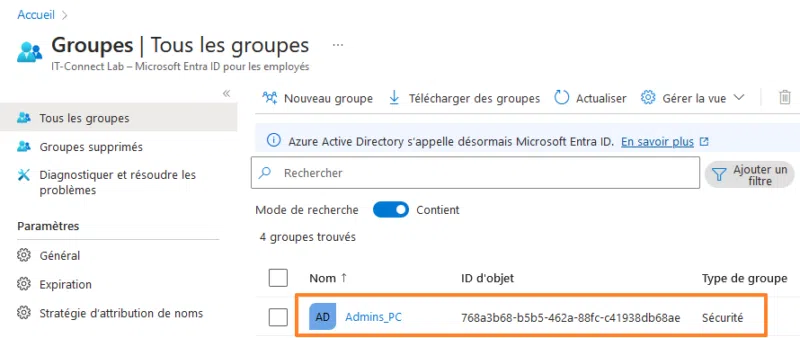

À partir du portail Microsoft Entra, nous allons créer un groupe de sécurité. Cliquez sur "Tous les groupes" sous "Groupes" puis cliquez sur "Nouveau groupe". Ce groupe de sécurité s'appellera "Admins_PC" et il aura un membre : l'utilisateur qui doit être administrateur local des appareils.

Validez la création du groupe de sécurité. Nous pouvons passer à la création de la stratégie Intune.

VI. Créer la stratégie Intune

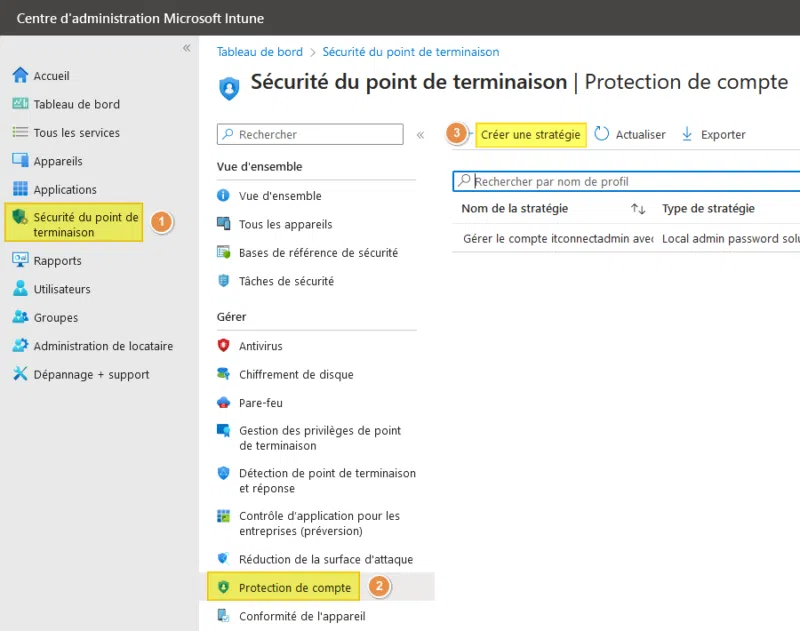

Désormais, nous allons basculer sur le Centre d'administration Microsoft Intune pour créer une nouvelle stratégie.

Remarque : si vous avez besoin de gérer le groupe "Administrateurs" local de machines jointes dans Entra ID (Azure AD) mais aussi pour des machines "hybrides", vous devez configurer deux stratégies distinctes. Ceci permettra d'éviter certaines erreurs d'application de la stratégie.

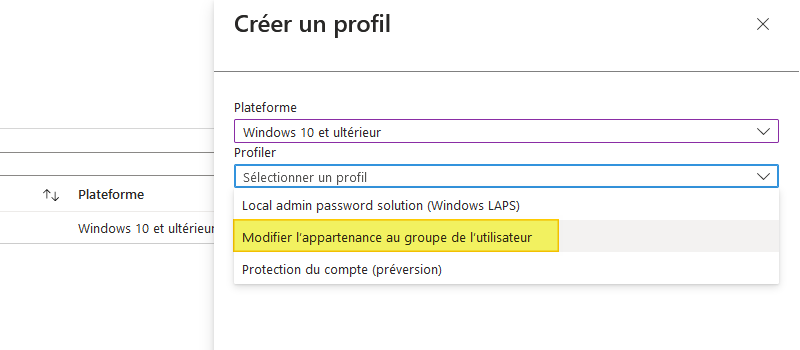

Cliquez sur la gauche sur "Sécurité du point de terminaison" (1), puis sur "Protection de compte" (2) afin de pouvoir "Créer une stratégie" (3). C'est également de cette façon que l'on peut définir une stratégie pour Windows LAPS.

Choisissez la plateforme "Windows 10 et ultérieur", puis sélectionnez le profil "Modifier l'appartenance du groupe de l'utilisateur".

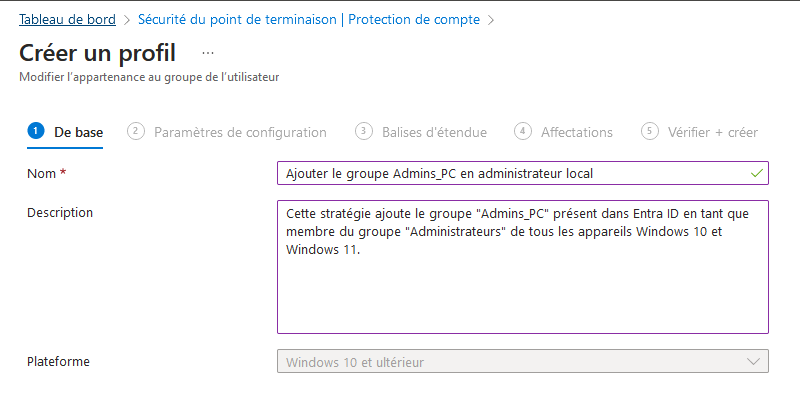

Commencez par ajouter un nom et une description à cette stratégie. Dans cet exemple, la stratégie est nommée "Ajouter le groupe Admins_PC en administrateur local". Passez à l'étape suivante.

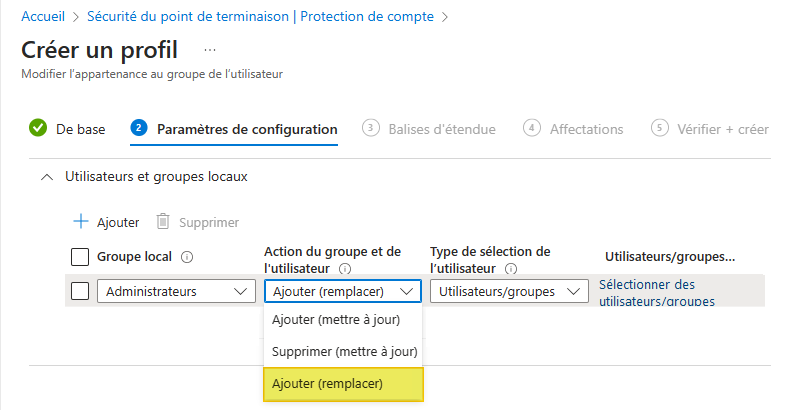

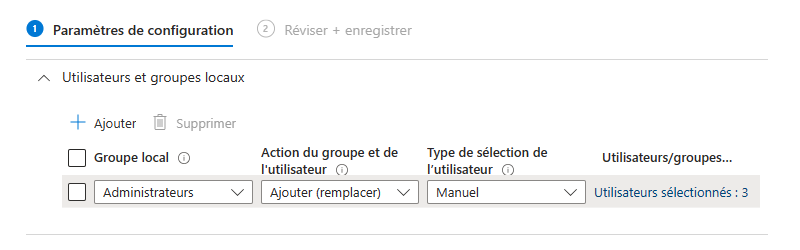

L'étape "Paramètres de configuration" va nous permettre de gérer les membres du groupe Administrateurs, mais pas seulement ! En effet, nous pouvons voir qu'Intune offre la possibilité de gérer également d'autres groupes prédéfinis : Utilisateurs, Invités, Utilisateurs du Bureau à distance, etc...

Nous allons simplement sélectionner "Administrateurs" pour répondre à notre besoin.

Ensuite, nous devons configurer d'autres paramètres :

- Action du groupe et de l'utilisateur : quelle stratégie adopter pour gérer le compte administrateur, notamment vis-à-vis des objets déjà membres de ce groupe. Trois choix sont proposés :

- Ajouter (mettre à jour) : ajouter de nouveaux membres, tout en conservant la liste actuelle des membres (donc on conserve l'existant)

- Supprimer (mettre à jour) : supprimer les membres spécifiés, tout en conservant les autres membres (utile pour faire du tri)

- Ajouter (remplacer) : supprimer les membres actuels et ajouter ceux définis dans cette stratégie

- Type de sélection de l'utilisateur :

- Utilisateurs/groupes : sélectionner des utilisateurs et/ou groupes à partir d'Entra ID

- Manuel : ajouter des utilisateurs en spécifiant le nom (avec éventuellement le domaine Active Directory en préfixe) ou le SID

- Utilisateurs/groupes sélectionnés : choisir les objets à ajouter en tant que membre du groupe Administrateurs

Nous allons choisir "Ajouter (remplacer)" pour ajouter le groupe "Admins_PC" en tant que nouveau membre du groupe "Administrateurs", tout en supprimant l'existant.

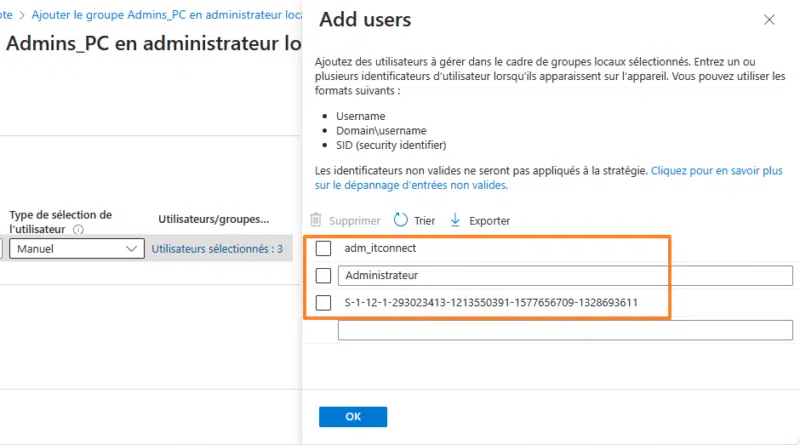

Ensuite, nous devons choisir "Manuel" comme "Type de sélection de l'utilisateur" afin de pouvoir spécifier à la fois le groupe "Admins_PC" d'Entra par l'intermédiaire de son SID et les utilisateurs locaux.

Pour récupérer le SID du groupe "Admins_PC", vous pouvez utiliser cet outil en ligne ou ce script PowerShell afin de convertir l'ObjectID en SID. À partir du portail Entra, récupérez la valeur de "ID d'objet" et collez cette valeur sur la page de l'outil afin d'obtenir le SID. Vu que nous sommes en mode manuel, nous sommes contraint d'utiliser cette méthode.

Note : si vous désirez faire un ajout d'un groupe sans écraser l'existant, vous pouvez rester sur "Utilisateurs/groupes" et cliquer sur "Sélectionner des utilisateurs/groupes" pour sélectionner directement le groupe dans Entra ID.

Voici la configuration obtenue. Attention, n'ajoutez pas plusieurs instructions "Ajouter (remplacer)" pour le même groupe local, sinon la seconde règle écrasera la première règle.

Nous pouvons continuer... Jusqu'à l'étape n°4.

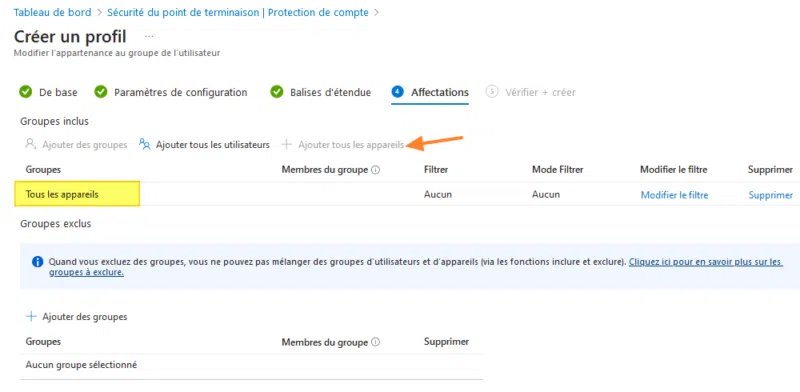

Vous devez choisir à quels appareils affecter cette stratégie, en fonction de vos besoins. Sélectionnez un ou plusieurs groupes d'appareils, ou utilisez l'option "Ajouter tous les appareils".

Poursuivez jusqu'à la fin dans le but de créer la stratégie. La stratégie est prête !

VII. Tester la stratégie Intune

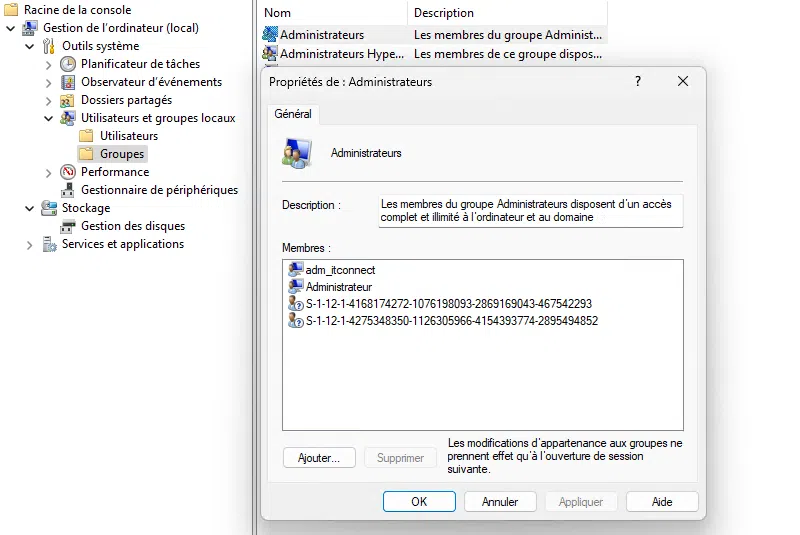

La prochaine étape consiste à tester cette stratégie Intune sur un appareil. Voici l'état actuel de la machine Windows 11 utilisée pour faire le test, c'est-à-dire avant application de notre nouvelle stratégie de protection de compte.

Après avoir synchronisé l'appareil, nous pouvons voir qu'il a bien récupéré une stratégie "LocalUsersAndGroups", ce qui est plutôt bon signe.

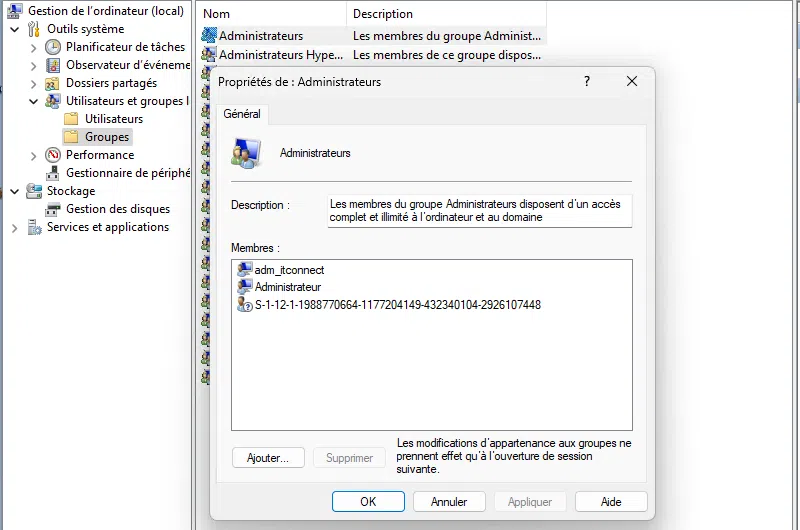

Pour vérifier la liste des membres du groupe "Administrateurs", il suffit d'accéder à la console "Gestion de l'ordinateur" (comme dans l'exemple ci-dessous).

Ici, nous remarquons plusieurs valeurs, notamment deux comptes locaux : "adm_itconnect" et "Administrateurs". En plus, nous avons un SID qui est présent et la traduction avec le nom n'est pas effectuée. Toutefois, il faut savoir que tout SID que vous voyez dans le groupe "Administrateurs" commençant par "S-1-12-1" correspond à un groupe Entra ID (Azure AD).

Pour faire la correspondance entre ce SID et les groupes dans Entra ID, nous pouvons utiliser ce script PowerShell (ou ce site).

Si nous prenons l'exemple du script, il suffit d'indiquer le SID comme valeur de la variable "$sid" située à la fin du script. Par exemple :

$sid = "S-1-12-1-1988770664-1177204149-432340104-2926107448"

Puis, il faut exécuter la fonction PowerShell pour obtenir le "GUID" (ObjectId) du groupe :

Guid

----

768a3b68-b5b5-462a-88fc-c41938db68aeAinsi, dans le portail Entra, nous pouvons voir que cet ID correspond bien au groupe "Admins_PC". Vous pouvez copier-coller l'objectID dans la zone de recherche pour gagner du temps !

Nous pouvons en conclure que la configuration fonctionne ! Tous les utilisateurs membres du groupe "Admins_PC" seront administrateurs des appareils.

VIII. Conclusion

Grâce à ce tutoriel, vous pouvez gérer les membres du groupe "Administrateurs" de vos appareils Windows 10 et Windows 11 à l'aide d'une stratégie Intune relativement simple à mettre en place ! Cette stratégie peut être utilisée avec des appareils "Joined", mais aussi en environnement hybride lorsque les appareils sont inscrits en "Hybrid Joined".

Pour aller plus loin, vous pouvez configurer Windows LAPS pour sécuriser le compte Administrateur local :