Intune – Comment créer une règle de pare-feu Windows Defender ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à créer une règle de pare-feu Windows Defender à l'aide d'une stratégie de sécurité Intune. Cette stratégie à destination des appareils Windows va permettre de déployer une ou plusieurs règles de pare-feu afin d'avoir des règles homogènes et d'autoriser les flux dont nous avons besoin.

En entreprise, et bien que ce soit à utiliser avec parcimonie, il est fréquent d'avoir besoin de créer des règles de pare-feu pour autoriser un ou plusieurs flux entrants sur les machines. Par exemple, pour autoriser les connexions RDP (Bureau à distance), l'administration à distance PowerShell via WinRM, etc... Veillez à limiter les autorisations accordées à ces règles : limiter à un sous-réseau source est une bonne idée.

Dans cet exemple, nous allons simplement créer une règle de pare-feu pour autoriser les connexions entrantes sur le port 3389 (RDP) à partir du sous-réseau 192.168.145.0/24.

En complément de cet article, voici deux liens utiles pour la gestion du pare-feu Windows Defender via Intune :

Ainsi que ces tutoriels :

- Comment débuter avec Intune ?

- Comment gérer le pare-feu Windows Defender avec Intune ?

II. Créer une règle de pare-feu Windows avec Intune

Tout d'abord, connectez-vous au portail d'administration Microsoft Intune. Si besoin, voici le lien direct :

Quand vous y êtes :

1 - Cliquez sur "Sécurité du point de terminaison" à gauche

2 - Cliquez sur "Pare-feu" dans le menu de la section sécurité

3 - Cliquez sur le bouton "Créer une stratégie"

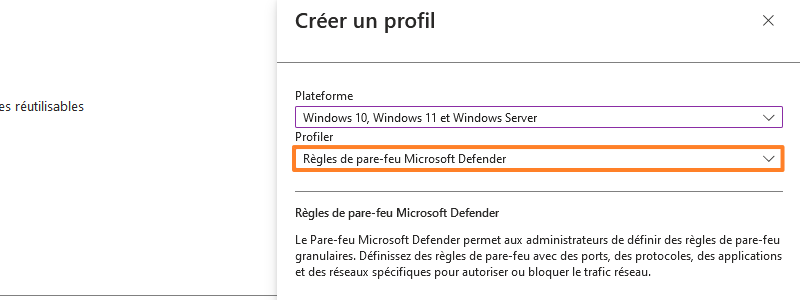

4 - Choisissez la plateforme "Windows 10, Windows 11 et Windows Server" pour la gestion directe via Intune

5 - Sélectionnez le profil "Règles de pare-feu Microsoft Defender" qui est dédié à la création de règles de pare-feu. Le profil "Pare-feu Microsoft Defender" sert à configurer les paramètres généraux (état du pare-feu, audit, taille des journaux, etc.). Cliquez sur "Créer".

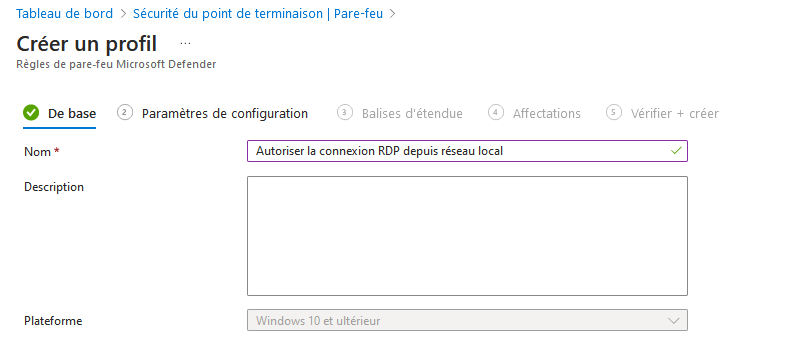

Commencez par nommer cette stratégie, par exemple "Autoriser la connexion RDP depuis réseau local". Passez à l'étape suivante.

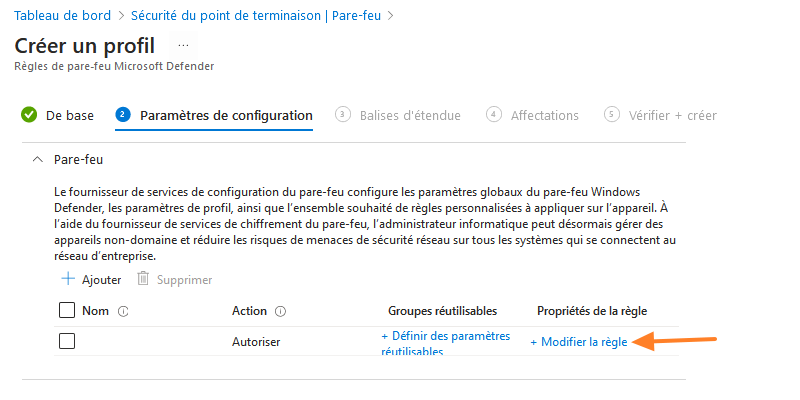

Ici, vous devez définir l'ensemble des règles à déployer sur les appareils Windows. Nous allons surtout nous intéresser à la colonne "Propriétés de la règle". Nous pouvons personnaliser chaque règle en cliquant sur le bouton "Modifier la règle". Le bouton "Ajouter" quant à lui sert à ajouter une règle supplémentaire à la liste.

Globalement, nous retrouvons les mêmes paramètres que la configuration de règles en local sur une machine ou à partir d'une GPO, mais c'est présenté totalement différemment (et ce n'est pas forcément super pratique, en fait...).

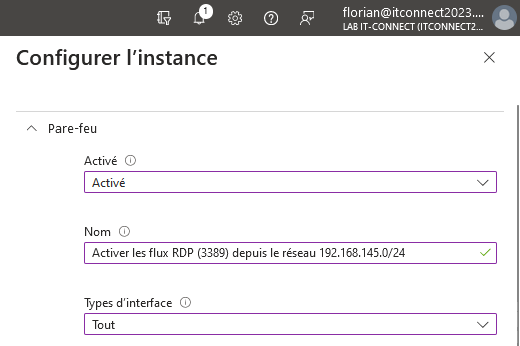

Nous allons commencer par configurer ces trois paramètres :

- Activé : activé (oui c'est bizarre, mais c'est écrit de cette façon)

- Nom : le nom de la règle tel qu'il sera visible dans les paramètres de Windows

- Types d'interface : Tout, pour appliquer la règle à toutes les interfaces de Windows (sinon on peut faire une sélection uniquement pour le LAN, pour le sans-fil, etc.)

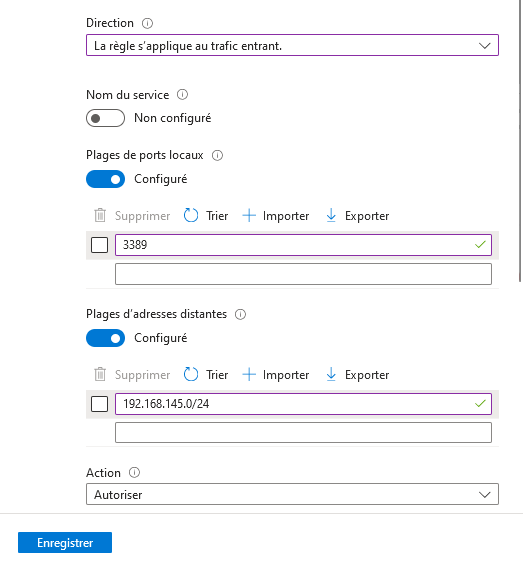

Un peu plus bas, configurez également ces paramètres :

- Direction : la règle s'applique au trafic entrant, car nous souhaitons que nos appareils acceptent les connexions RDP entrantes.

- Plages de ports locaux : 3389, pour autoriser les flux entrants sur le port 3389. Vous pouvez définir plusieurs ports, ou des plages de ports (port de début - port de fin), selon vos besoins.

- Plages d'adresses distantes : 192.168.145.0/24, pour indiquer qu'il n'y a que les machines connectées sur ce segment réseau qui pourront se connecter en RDP. Là encore, nous pouvons définir plusieurs valeurs.

- Action : autoriser, pour que ce flux soit autorisé, car par défaut nous refusons tous les flux (en principe !).

Cliquez sur "Enregistrer" pour valider cette règle. Sachez qu'elle pourra être modifiée à tout moment.

Configurez l'étape "Balises d'étendue" si besoin, sinon passez.

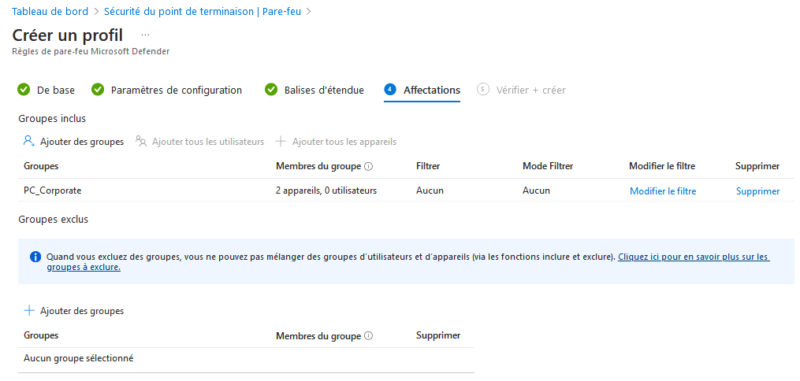

A l'étape "Affectations", sélectionnez le ou les groupes sur lesquels appliquer cette stratégie. Pour ma part, ce sera le groupe statique "PC_Corporate".

Poursuivez jusqu'à la fin et créez la stratégie...

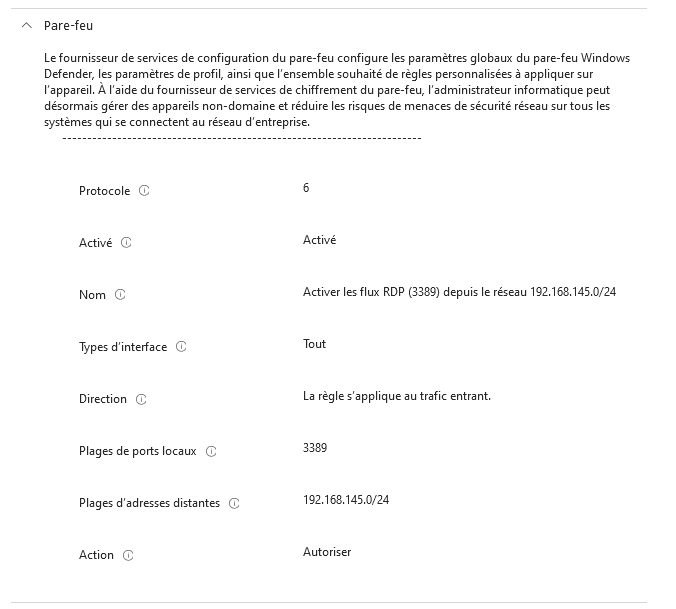

En résumé, voici le contenu de la règle définie dans la stratégie :

Passons aux tests sur un appareil Windows 11 !

III. Tester la stratégie

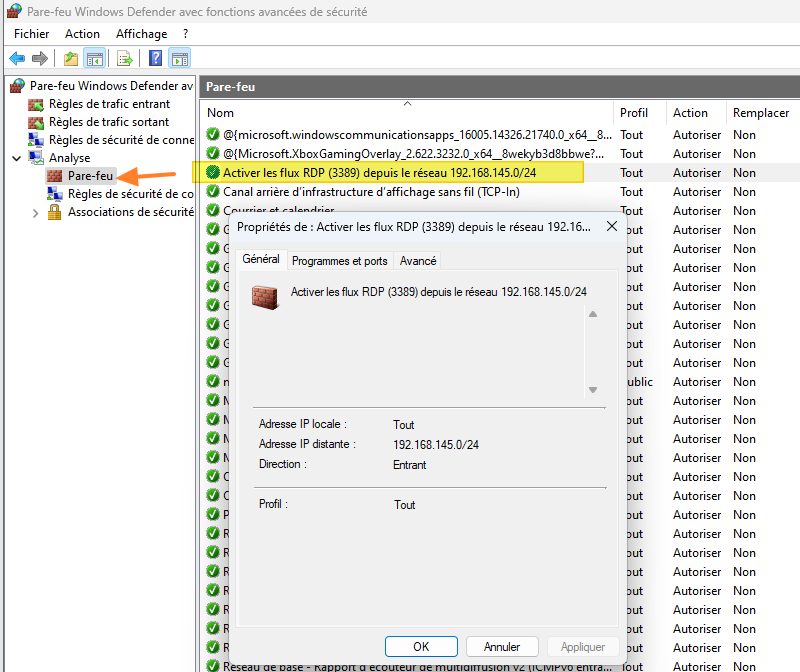

Après avoir synchronisé la machine Windows 11 membre du groupe "PC_Corporate", celle-ci a bien récupérée la règle de pare-feu. A partir de la console "Pare-feu Windows Defender avec fonctions avancées de sécurité", nous pouvons retrouver notre règle sous la partie "Analyse" puis "Pare-feu". La règle présente ici est bien effective : les règles dans cette partie sont celles "en production". Par contre, ce qui est perturbant, c'est que la règle ne soit pas visible également dans "Règles de trafic entrant" (ou "Règles de trafic sortant", selon la configuration).

Pour accéder à cette console sous Windows 11 : Sécurité Windows > Pare-feu et protection du réseau > Paramètres avancés.

À partir d'une machine connectée au réseau 192.168.145.0/24, je suis parvenu à me connecter à cet appareil Windows 11 ! Ceci nécessite d'activer les connexions Bureau à distance sur cet appareil

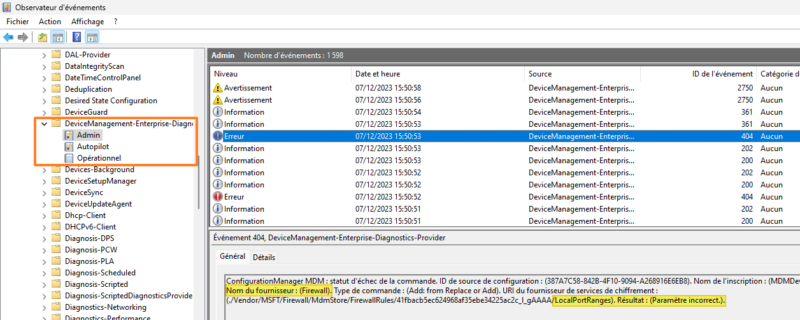

Si votre règle n'apparaît nulle part, vérifiez les journaux Windows. Regardez plus particulièrement le journal "Admin" mis en évidence sur l'image ci-dessous. Si la règle est mal configurée, avec une valeur mal formatée, par exemple, ce sera mis en évidence. Dans cet exemple, j'ai eu une erreur surprenante sur le numéro de port, car le paramètre était correctement configuré : j'ai supprimé la valeur, je l'ai saisie de nouveau, et c'est passé.

IV. Conclusion

En suivant ce tutoriel, vous êtes en mesure de gérer les règles de pare-feu de vos appareils Windows 10 et Windows 11 à partir de stratégies Intune !

Bonjour, je veux bien avoir des conseils sur les regles à créer soit à autoriser ou à blocker pour gerer le firwall de l entreprise avec laquelle je travaille, en fait on m a pas precisé ce que je dois ajouter comme regles, on m’a dit de voir moi meme ce que je dois creer comme regle et tout et moi j ai pas une grande expertise, donce je veux de l’aide pour bien specifier les regles a creer, ce que je dois autoriser et ce ce que je dois pas autoriser ? merci d’avance

Tout dépends des services hébergés dans ton entreprise