Intune – Comment configurer le pare-feu Windows ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons à configurer et gérer l'état du pare-feu Windows Defender à l'aide d'une stratégie de sécurité Microsoft Intune.

Cette stratégie sera utile pour forcer l'activation du pare-feu sur les appareils Windows 10 et Windows 11 afin de s'assurer que "ce bouclier réseau" soit bien opérationnel. Nous pourrons également utiliser cette stratégie pour configurer les paramètres généraux du pare-feu, notamment pour ajuster la taille des fichiers journaux de Windows Defender.

La configuration déployée avec notre stratégie vise à :

- Activer le pare-feu Windows Defender sur tous les profils (privé, public, domaine)

- Autoriser les flux sortants par défaut

- Bloquer les flux entrants par défaut

- Définir la taille du journal du pare-feu à 16 384 Ko (pour avoir plus de matière en cas de besoin de ce journal pour une analyse)

- Configurer les paramètres d'audit

Remarque : la fonctionnalité de pare-feu de Microsoft Intune permet de gérer les règles du pare-feu système de Windows et macOS.

En complément de cet article, voici deux liens utiles pour la gestion du pare-feu Windows Defender via Intune :

Ainsi que ces tutoriels :

II. Créer la stratégie de pare-feu

Avant de commencer, sachez que pour configurer le pare-feu Windows Defender via Intune, il y a deux types de stratégies : les stratégies pour configurer les paramètres globaux du pare-feu (ce que nous allons voir aujourd'hui) et les stratégies pour gérer les règles de pare-feu (ce que nous verrons dans un prochain article).

Tout d'abord, connectez-vous au portail d'administration Microsoft Intune. Si besoin, voici le lien direct :

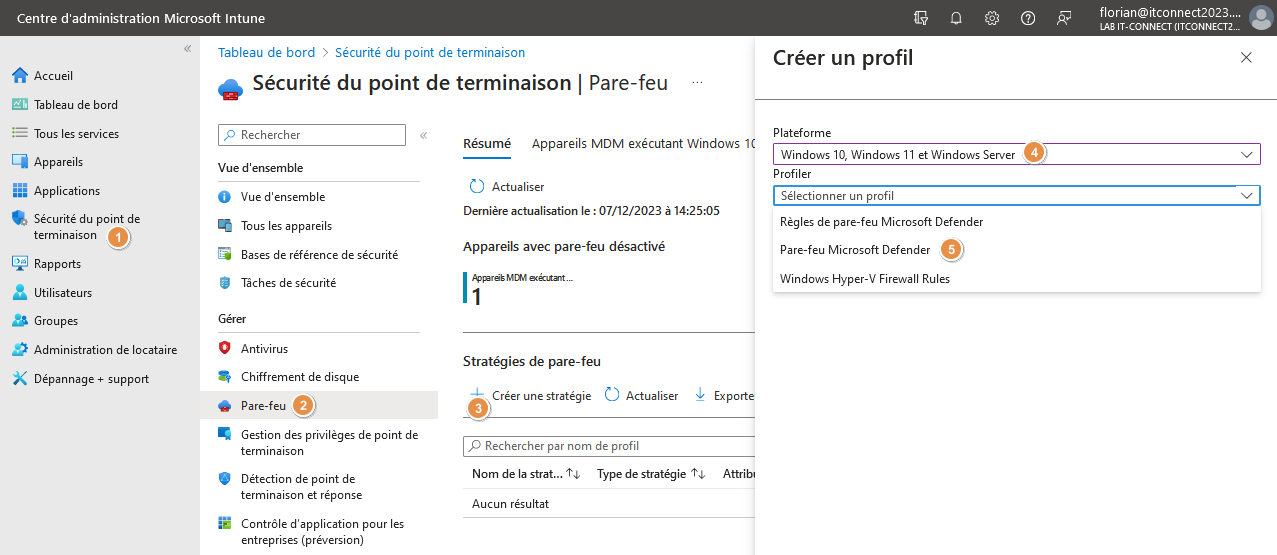

Quand vous y êtes :

1 - Cliquez sur "Sécurité du point de terminaison" à gauche

2 - Cliquez sur "Pare-feu" dans le menu de la section sécurité

3 - Cliquez sur le bouton "Créer une stratégie"

4 - Choisissez la plateforme "Windows 10, Windows 11 et Windows Server" pour la gestion directe via Intune

5 - Sélectionnez le profil "Pare-feu Microsoft Defender" car celui nommé "Règles de pare-feu Microsoft Defender" est utile pour la gestion des règles, comme son nom l'indique. Cliquez sur "Créer".

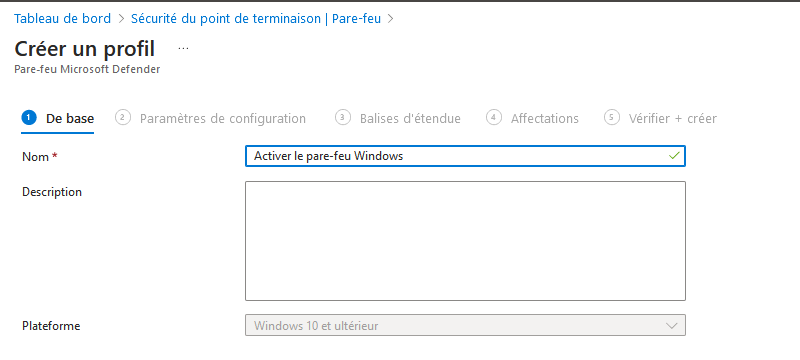

Commencez par nommer cette stratégie et éventuellement indiquer une description. Dans cet exemple, la stratégie s'appelle "Activer le pare-feu Windows".

Ensuite, passez à la section "Paramètres de configuration". Celle-ci se découpe en trois parties :

- Pare-feu

- Gestionnaire de listes réseau

- Audit

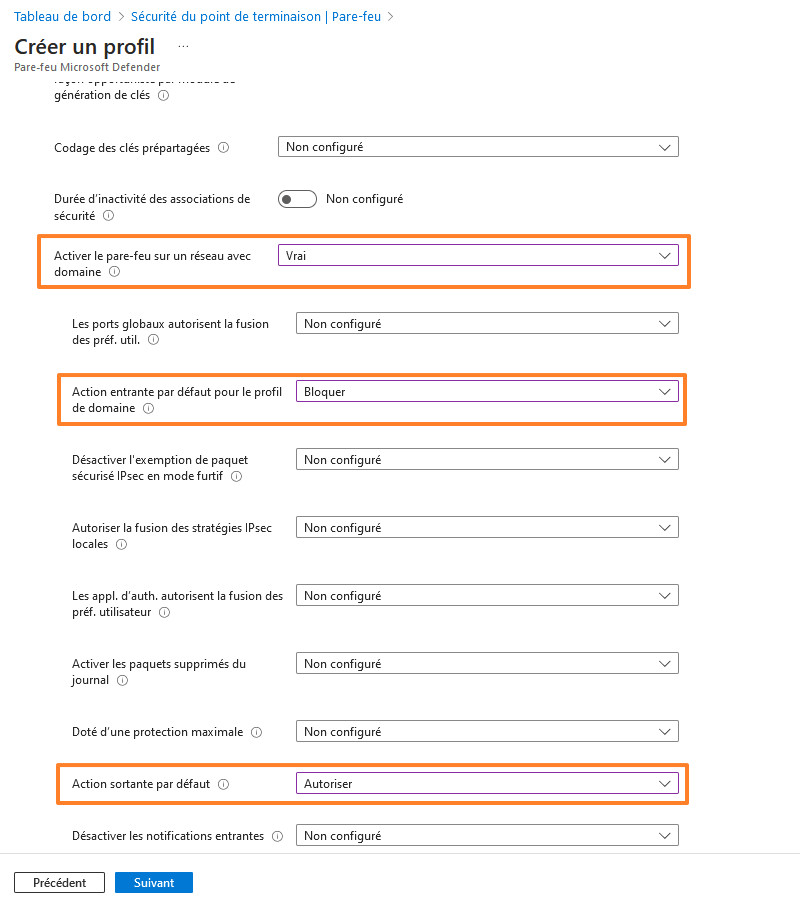

Cliquez sur "Pare-feu". Un ensemble de paramètres va s'afficher. Concrètement, il faut prendre le temps de les vérifier et interpréter un par un... Pour activer le pare-feu sur les trois profils de Windows Defender, il y a trois paramètres à activer, ainsi qu'à chaque fois deux sous-paramètres pour gérer les flux entrants et sortants.

Par exemple, pour le profil de domaine, ce sont les paramètres suivants :

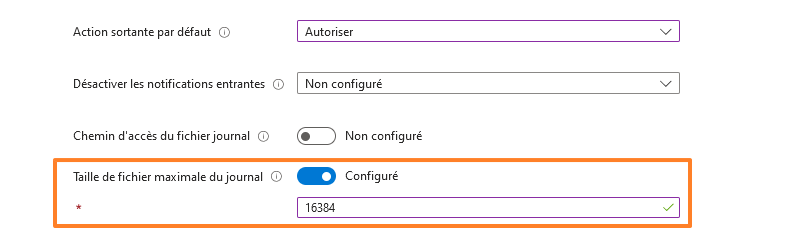

A cela s'ajoute la configuration du paramètre "Taille de fichier maximale du journal" à positionner sur "16 384 Ko". Cette valeur n'est pas choisie au hasard, c'est celle qui est recommandée dans un guide CIS Benchmark.

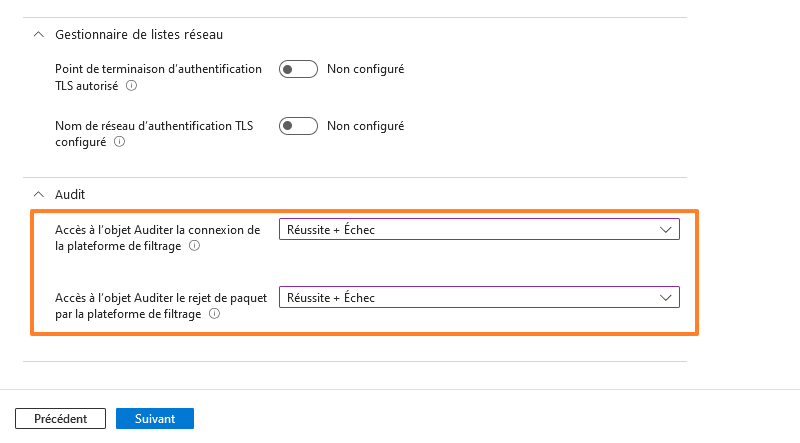

Puis, si vous souhaitez générer des journaux d'audit lorsqu'il y a une connexion acceptée ou rejetée, configurez ces deux paramètres :

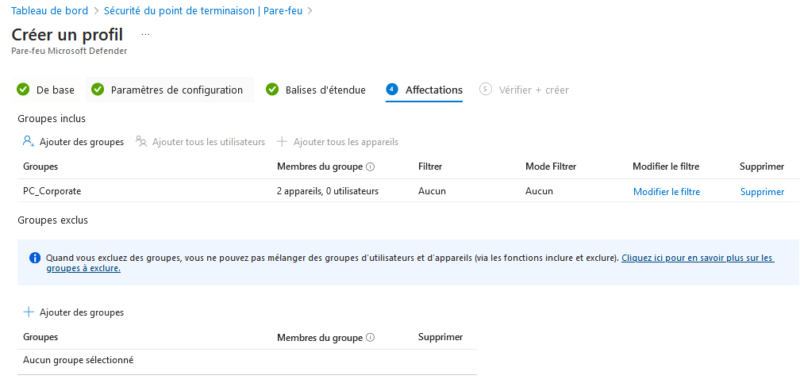

Configurez l'étape "Balises d'étendue" si nécessaire, sinon passez directement à l'étape "Affectations". C'est ici que vous devez définir à quel(s) groupe(s) vous souhaitez appliquer cette stratégie. Pour ma part, ce sera le groupe statique "PC_Corporate".

Suivez l'assistant jusqu'à la création de la stratégie.

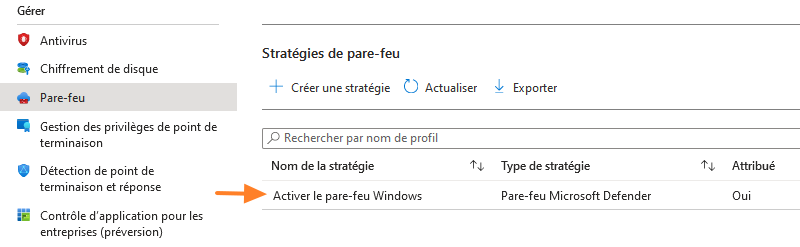

A la fin, celle-ci apparaît bien dans Intune :

Désormais, nous allons tester cette stratégie sur un appareil Windows 11.

III. Tester sur un appareil Windows

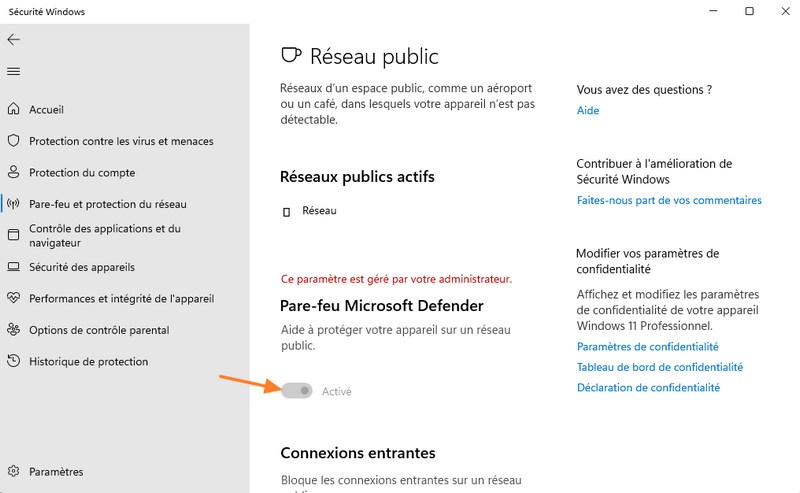

Une fois la stratégie appliquée sur la machine Windows (soit après une synchronisation Intune), les paramètres de Windows Defender sont bien ceux définis dans la stratégie.

Dans les paramètres "Sécurité Windows", nous pouvons visualiser l'état du pare-feu : celui-ci est désormais activé et le paramètre est grisé. C'est particulièrement utile, car sur l'un de mes appareils, qui était dans un état "non conforme" vis-à-vis de la politique de conformité qui l'affecte, car il avait le pare-feu désactivé, tout est rentré dans l'ordre désormais ! Nous aborderons le sujet des politiques de conformité dans un prochain article.

Remarque : à partir du Panneau de configuration classique, il est toujours possible de désactiver le pare-feu, mais ceci n'a aucun impact. Le pare-feu ne se désactive pas, rassurez-vous.

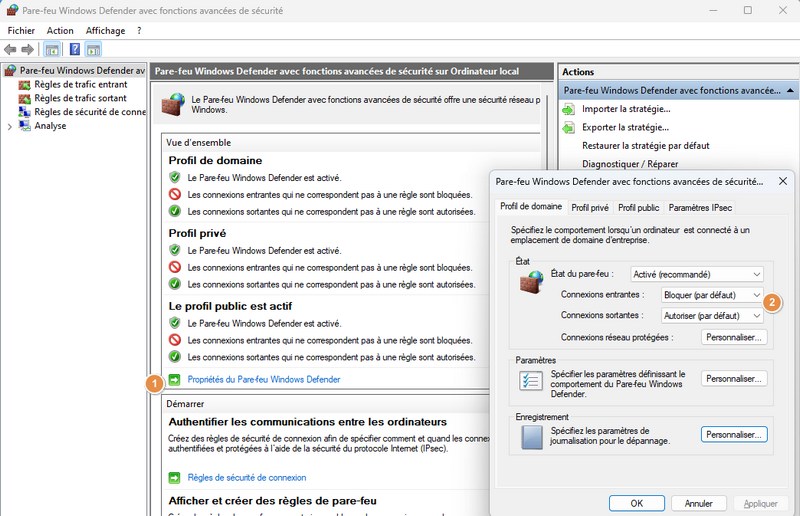

Par ailleurs, si nous ouvrons les paramètres de configurations avancés du pare-feu Windows Defender, que nous cliquons sur "Propriétés du pare-feu Windows Defender" (1), nous pouvons voir que les connexions entrantes et sortantes (2) sont gérées comme nous l'avons définis dans la stratégie.

Notre stratégie de pare-feu Windows Defender est opérationnelle !

IV. Conclusion

Très rapide à mettre en place, cette stratégie de pare-feu Windows Defender permet de s'assurer que le pare-feu du système Windows est actif et configuré de façon homogène sur un ensemble d'appareils Windows.

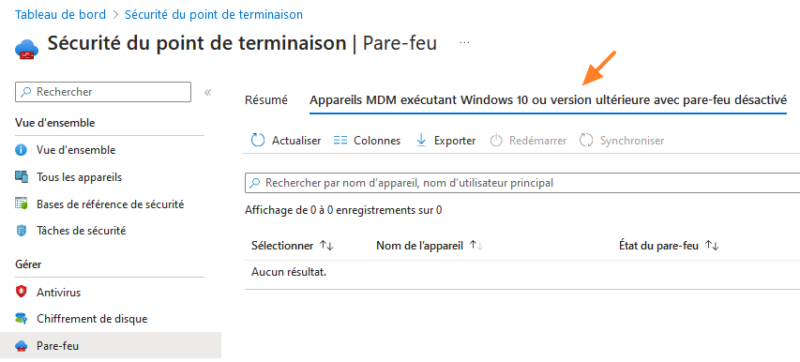

Pour finir, sachez que vous pouvez obtenir la liste de tous les appareils Windows où le pare-feu est désactivé à partir de cette section de l'interface Intune :