Intégrer l’authentification Active Directory sur les équipements Cisco

Sommaire

I. Présentation

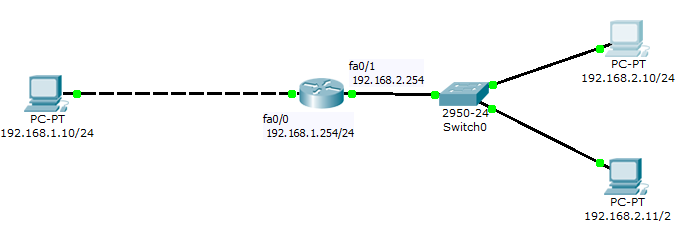

Dans ce présent tutoriel nous allons voir comment effectuer l'authentification des équipements "Cisco" avec les utilisateurs qui sont enregistrées au niveau d'un serveur Active Directory (AD) en passant par le protocole Radius.

Pour réaliser l'ensemble de cette configuration nous aurons besoin d'installer le rôle NPS (Network Policy Server) sur notre serveur et sans doute d'un équipement Cisco pour injecter la configuration de notre serveur radius.

II. Configuration du serveur Radius

Sur notre serveur Windows, nous allons commencer par ajouter un nouveau rôle via le gestionnaire de serveur.

1 - Cliquez sur Ajouter/Supprimer des rôles et passez l'étape "Avant de commencer"

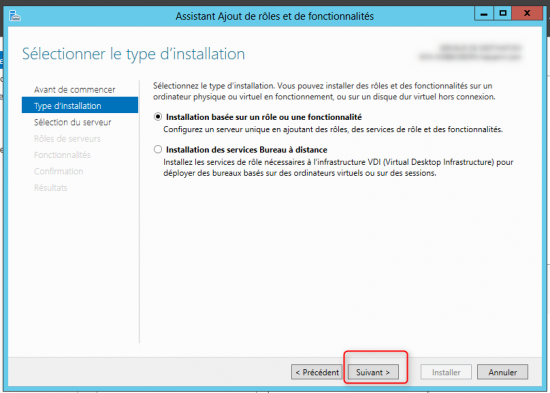

2 - Choisir le type d'installation (par défaut : Installation basée sur un rôle ou une fonctionnalité)

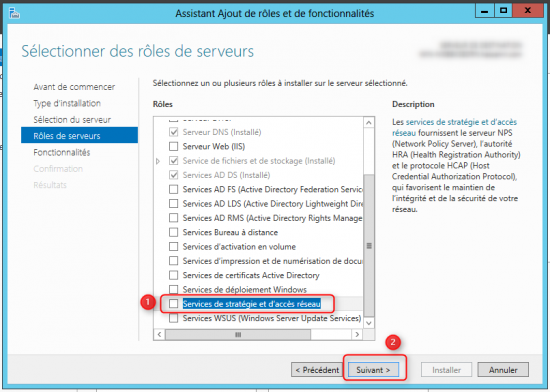

3 - Sélectionnez le rôle "Service de stratégie et d'accès réseau" puis suivant

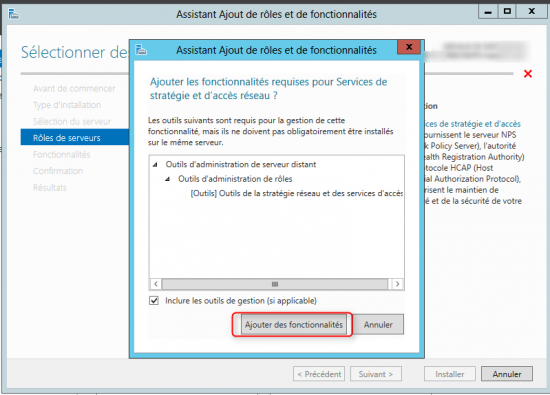

4 - Valider l'ajout des fonctionnalités requises pour services de stratégie et d'accès réseau

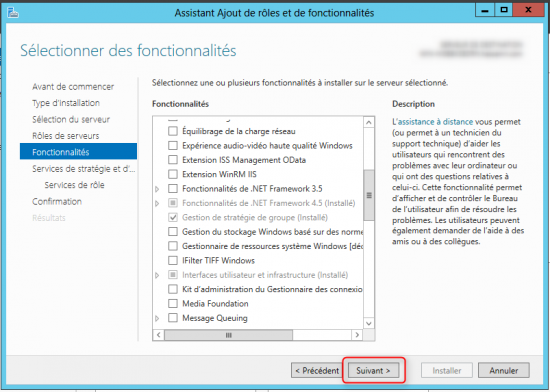

5 - Au niveau des fonctionnalités ne sélectionner aucune

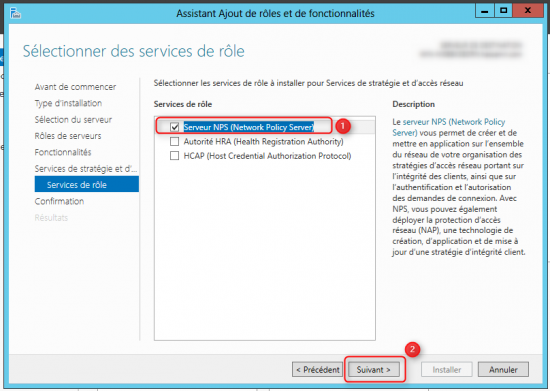

6 - Sélectionnez le service "Serveur NPS" de notre rôle "Service de stratégie et d'accès réseau"

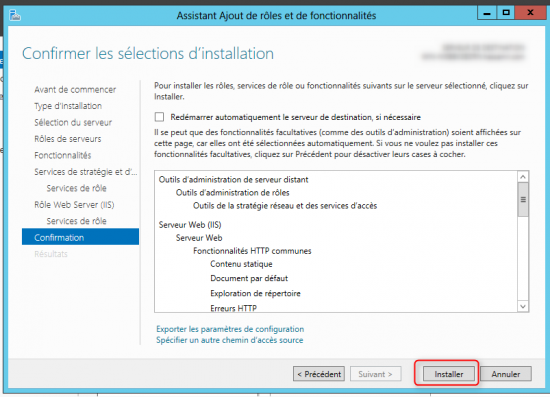

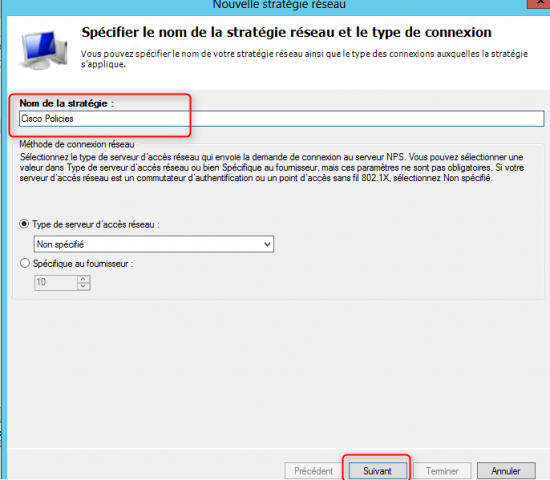

7 - Après avoir validé toutes les étapes, on clique sur le bouton installer

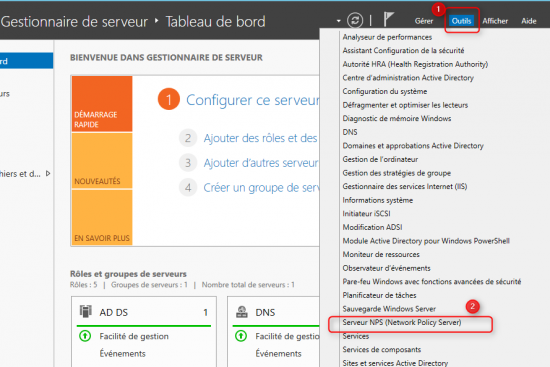

8 - Ensuite, Sur le gestionnaire de serveur, Outils puis Serveur NPS

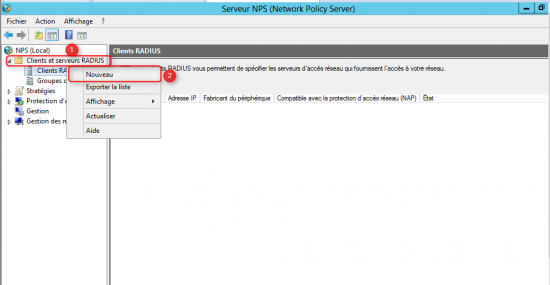

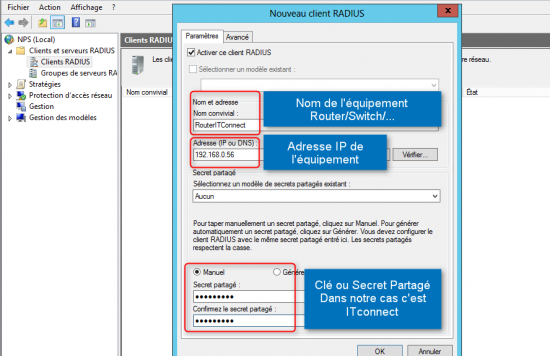

9 - Sur les paramétrés "Clients et Serveurs RADIUS" on clique sur "Nouveau" - "Client RADIUS"

10 - Remplir les informations qui correspond à votre situation

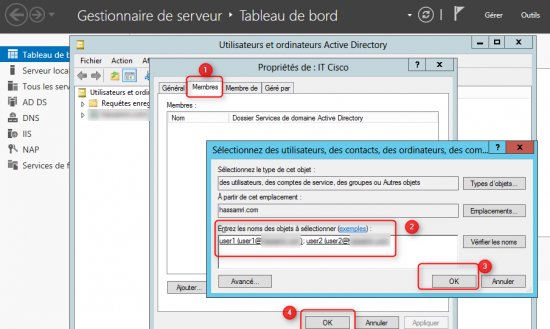

11 - Créer deux utilisateurs (user1, user2) et les mettre dans un groupe qui s'appelle "IT Cisco

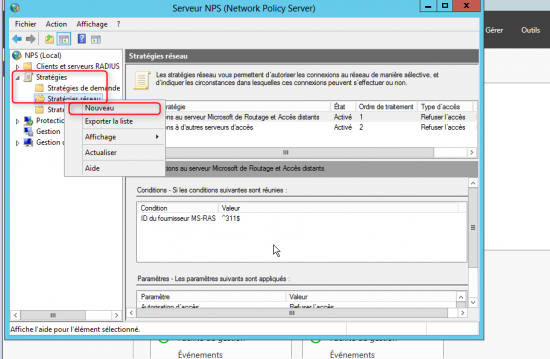

12 - Revenir sur le serveur NPS, cette fois-ci sur "Stratégie" puis "Stratégies réseau"

13 - Choisir un nom pour la stratégie de votre choix puis "suivant"

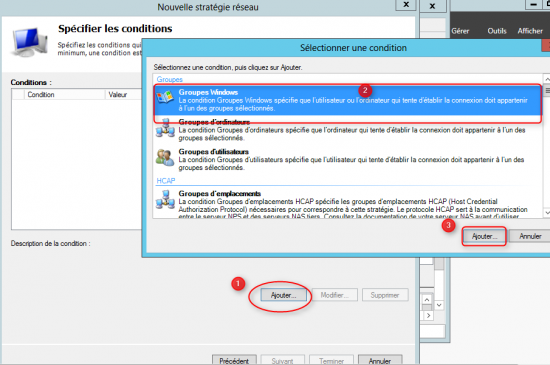

14 - Dans les conditions, "Ajouter" après choisir "Groupe Windows" (l'objectif étant de sélectionner le groupe que nous avons déjà créé dans l'étape "11" qui s'appelle "IT Cisco")

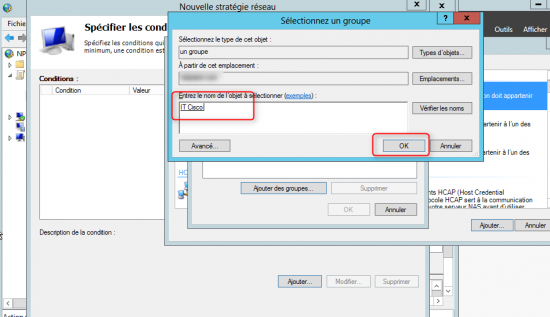

15 - Choisir le groupe "IT Cisco" dans l'annuaire

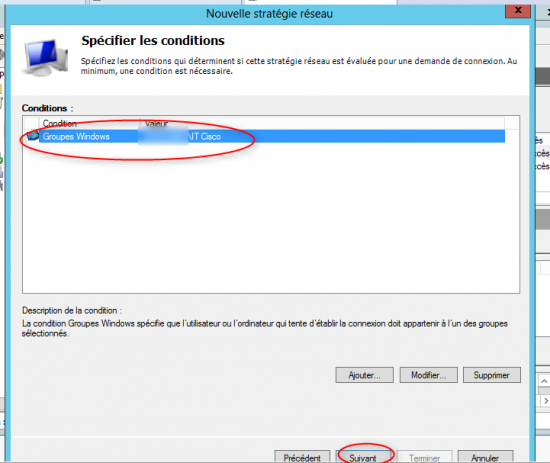

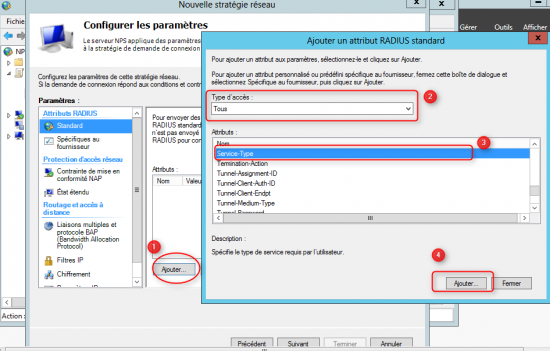

16 - Cliquez sur le bouton "suivant" afin de valider cette étape

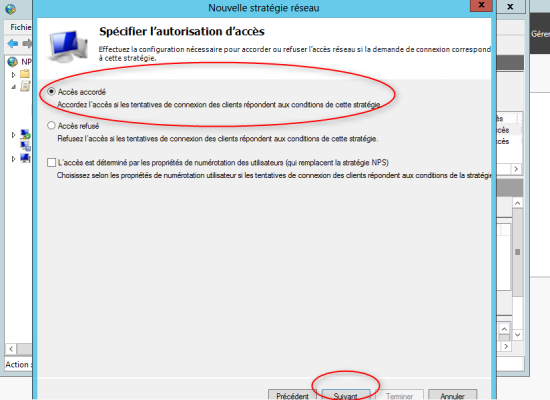

17 - Au niveau des autorisations on sélectionne "Accès Accordé"

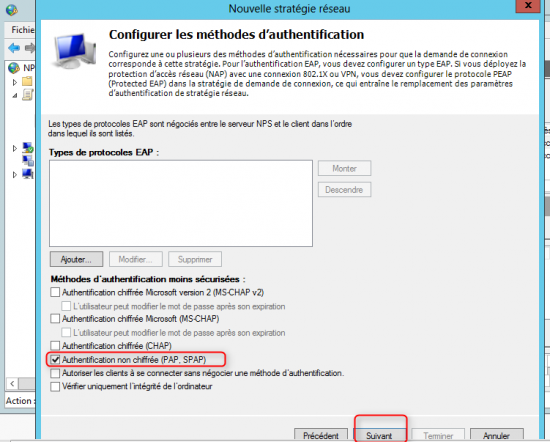

18 - Méthodes d'authentification cocher seulement la case "Authentification non chiffré (PAP, SPAP)"

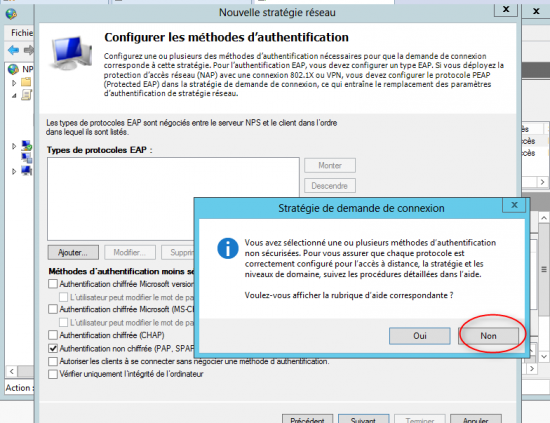

19 - Sélectionnez "Non" pour la fenêtre pop-up

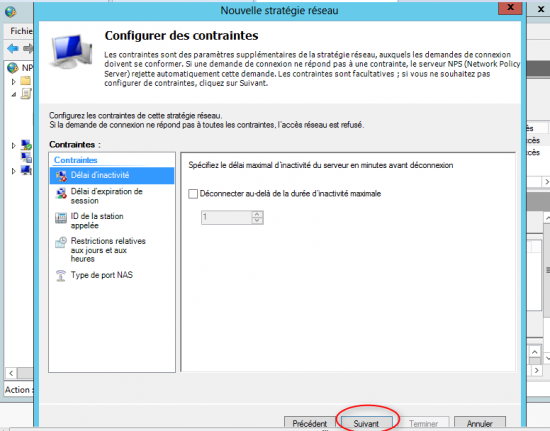

20 - Aucune modification n'est nécessaire au niveau contraintes

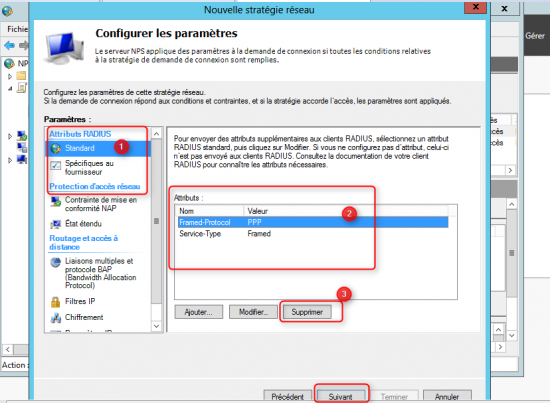

21 - Au niveau des paramétrés RADIUS supprimer les deux attributs

22 - Ajoutez un nouveau attributs comme ci-dessous

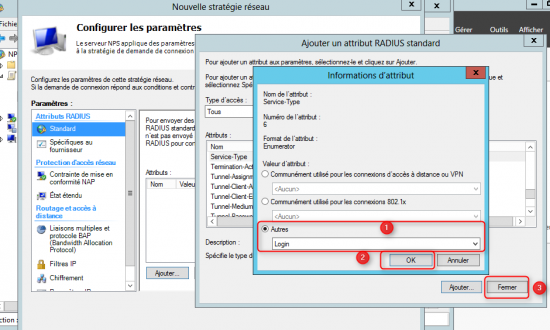

23 - Configurer les informations d'attribut "Service-Type"

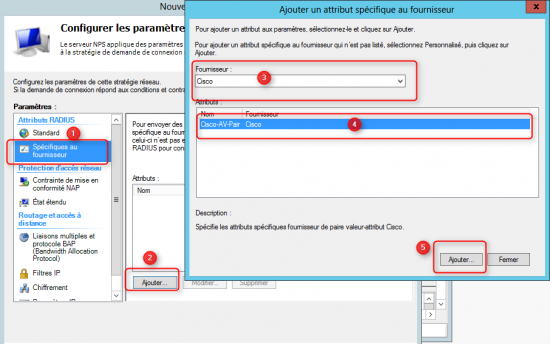

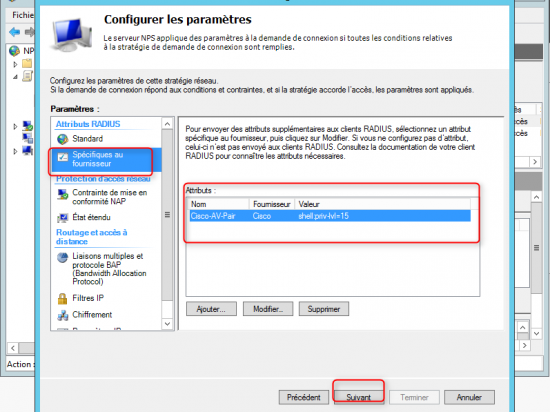

24 - Configurez les paramètres d'un attribut spécifique au fournisseur (dans notre cas c'est Cisco)

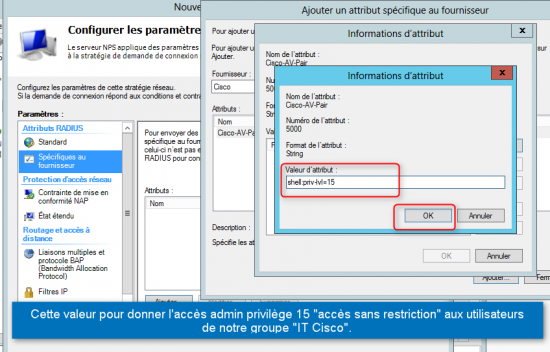

25 - Après qu'on clique sur le bouton "Ajouter" nous sommes invités à saisir une valeur d'attribut

26 - Après avoir terminer la configuration du fournisseur cliquer sur suivant

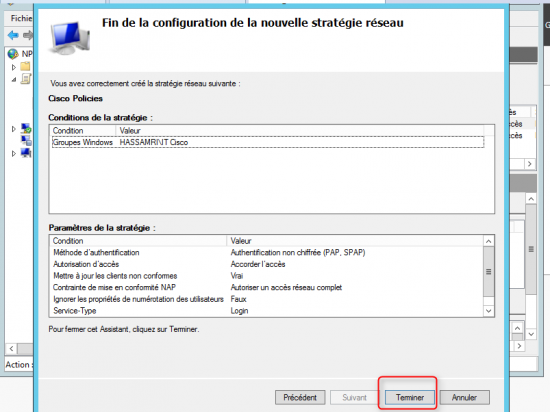

27 - Terminer la configuration de la stratégie réseau

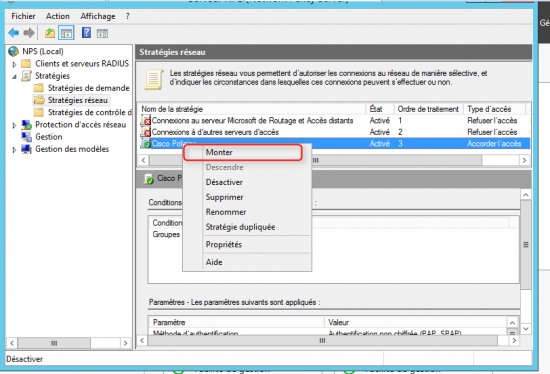

28 - Changez l'ordre de traitement de notre stratégie réseau pour devenir "1"

III. Configuration du routeur Cisco

Nous allons passer au niveau configuration du routeur :

conf t aaa new-model aaa group server radius ITCO server-private 192.168.0.27 key ITconnect

L'adresse 192.168.0.27 (correspond à l'adresse de notre serveur Radius) et ITconnect (correspond au secret partagé dans l'étape 10).

Activez Authentification & Autorisation à l'aide des commandes suivantes afin de donner l'accès directement au mode "Priviliged Exec mode"

aaa authentication login default group ITCO aaa authorization exec default group ITCO

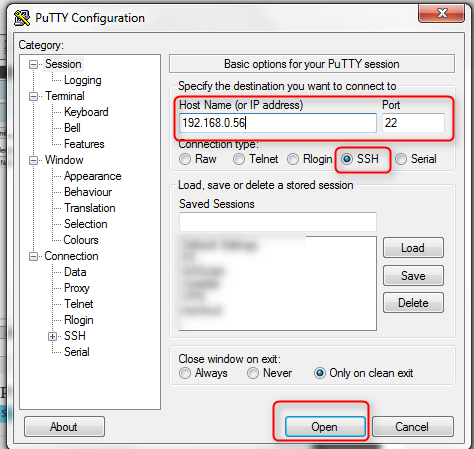

Nous allons configurer SSH pour faire un test de connexion sur notre équipement Cisco :

line vty 0 4 transport input ssh login authentication default

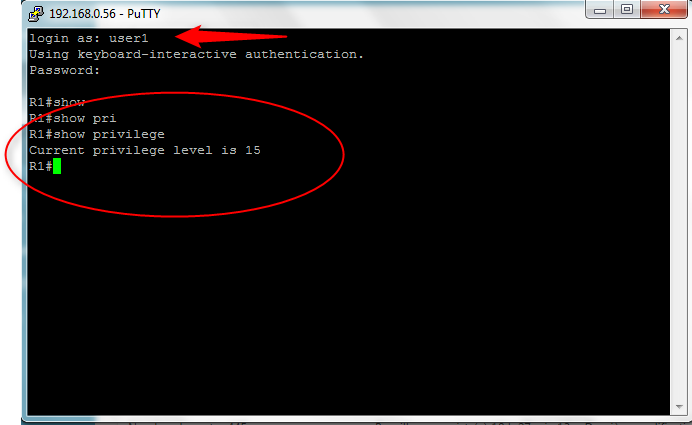

Avec un client SSH tel que Putty, vous pouvez réaliser un test de connexion :

Lorsque la connexion à l'équipement Cisco est établie, on s'authentifie, par exemple, avec le compte "user1" :

IV. Conclusion

Pour finir, je propose de mettre un LAB sur GNS3 ou autres afin de tester la configuration avant de mettre en œuvre cette dernière en production, et prendre des captures Wireshark si vous êtes curieux et que vous souhaitez analyser les flux.

Bonjour

J’aurai voulu savoir si la connexion à l’ad est indisponible pour une raison ou une autre, peut-on toujours se connecter en ssh sur les équipements avec un compte local sur le Switch ?

Merci

Bonjour guillaume ,c’est un peu en retard mais ca peu servir aux autres,

en fait pour se connecter est en local et en ssh ,il faudra ajouter les utilisateurs locaux sur le routeur ,en suite tapper cette commande :

aaa authentication login default local group ITCO

commeca il cherchera dans la base local s’il trouve pas l’utilisateur il cherchera ensuite dans le radius

Bonjou hassan ,

je te felicite pour ce magnifique article,un de mes eleves à suivi le tuto mais l’authentification ssh n’a pas abouti ,en fait tu as oublié la commande : crypto key generate rsa

sur le routeur pour de generer une clé rsa afin que le client puisse établir une connexion ,

en tout cas tres bon travail ,et bonne continuation ,

Merci Mehdi.

Avant de mettre l’article en ligne, j’ai essayé tout et ça marcherai.

Mais bref si tu as mis la commande pour générer RSA pour que sa marche, c’est cela l’essentiel.

Merci pour ton retour.

j’ai eu le même problème que votre Etudiant Medhi merci pour l’éclaircissement sur ce détail

Merciiiiiiiiii

Bonsoir Hassan très bon cour mais dit moi puisqu’on peut créer sur le routeur des utilisateur ssh pour pouvoir manager nos équipements si je comprends bien l’utilisation d’un serveur d’authentification nous dispense de créer ces utilisateurs ?? merci

Merci Hassan pour ce cours bien detaillé et merci a MEHDI pour la rectification .

EL HAZ

Bonsoir et merci pour la configuration alors moi j’ai utilisé un routeur wifi linksys WRT54G que j’ai configurer en WPA2 Entreprise mais quand je m’authentifie ça marche pas et je suis bloqué.

Bonjour ou Bonsoir par rapport au moment où vous allez lire ce message.

Ce sujet ( Mise en place d’une authentification active directory sur les équipements cisco ) est un sujet de ma soutenance. J’aimerais juste vous m’aider dans les recherches pour rédiger, pour répondre à certaines de mes interrogations et autres choses.