Installer et configurer Microsoft Defender Application Guard

Sommaire

I. Présentation

Microsoft Defender Application Guard (MDAG), anciennement Windows Defender Application Guard, est une fonctionnalité de sécurité disponible sur Windows 10. Grâce à elle, vous pouvez ouvrir un navigateur au sein d'un container isolé et sécurisé pour naviguer sur un site Internet qui vous semble suspect.

En complément, cette fonctionnalité est compatible avec la suite Office 365 pour ouvrir, là aussi dans un container isolé et sécurisé, un document qui n'est pas sur un emplacement approuvé. Par exemple, un document Word reçu par e-mail sera ouvert dans un processus Word isolé.

Note : Application Guard pour la suite Office nécessite de disposer une licence Microsoft 365 E5 ou Microsoft 365 E5 Mobility + Security sur son compte utilisateur.

Dans ce tutoriel, je vous propose de voir comment installer et configurer Microsoft Defender Application Guard sur une machine Windows 10 virtualisée.

Disponible au format vidéo :

II. Prérequis Microsoft Defender Application Guard

Dans le même esprit que pour Windows Sandbox, MDAG s'appuie sur la virtualisation et sur Hyper-V. Ce qui implique que votre machine doit respecter les prérequis suivants :

- Processeur 64 bits

- Extensions de virtualisation de processeur : Intel VT-x ou AMD-V

- RAM : minimum 8 Go

- Stockage : minimum 5 Go

- CPU : 4 coeurs

- Windows 10 Entreprise, Professionnel ou Éducation, minimum en version 1709

Il est à noter que Microsoft Defender Application Guard n'est pas pris en charge sur les environnements suivants :

- Windows au sein d'une machine virtuelle (à moins d'activer la virtualisation imbriquée / nested virtualization)

- Environnement de postes de travail virtualisés (VDI)

A. Complément d'information : activer Application Guard dans une VM

Sur une VM, si vous tentez d'activer Application Guard, il y a des chances pour que ce soit grisé, comme ceci :

Comme l'explique Microsoft dans sa documentation, il y a une astuce pour activer Application Guard dans une VM sans respecter tous les prérequis, notamment au niveau de la RAM minimale.

1 - Activer la virtualisation imbriquée dans la VM, exemple avec la VM "Windows-10" :

Set-VMProcessor -VMName "Windows-10" -ExposeVirtualizationExtensions $true

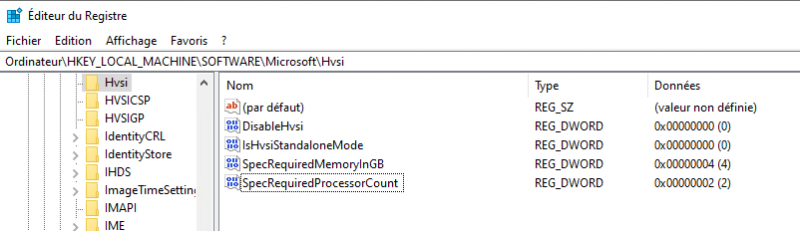

2 - Définir 4 Go de RAM sur la VM et créer ce paramètre avec la valeur "4" dans le Registre, car par défaut c'est 8 Go minimum :

HKLM\Software\Microsoft\Hvsi\SpecRequiredMemoryInGB

3 - Définir 2 CPU virtuels sur la VM et créer ce paramètre avec la valeur "2" dans le Registre, car par défaut c'est 4 CPU :

HKLM\software\Microsoft\Hvsi\SpecRequiredProcessorCount

III. Installer Microsoft Defender Application Guard

L'installation de MDAG s'effectue en PowerShell ou en interface graphique. Pour PowerShell voici la commande à exécuter en tant qu'administrateur :

Enable-WindowsOptionalFeature -online -FeatureName Windows-Defender-ApplicationGuard

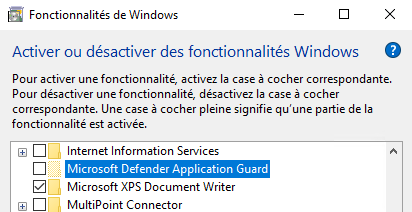

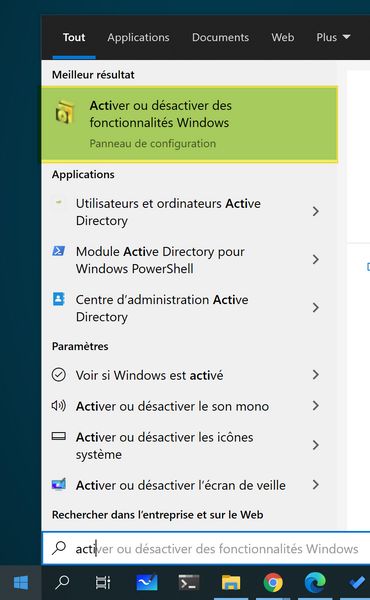

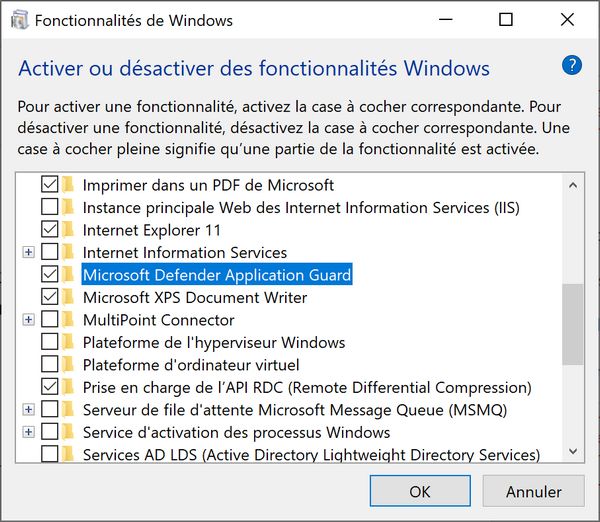

Pour l'interface graphique, suivez les étapes suivantes. Recherchez "Activer ou désactiver des fonctionnalités Windows" dans la zone de recherche Windows 10.

Une fenêtre "Fonctionnalités de Windows" va s'ouvrir. Dans la liste, cochez la case correspondante à "Microsoft Defender Application Guard".

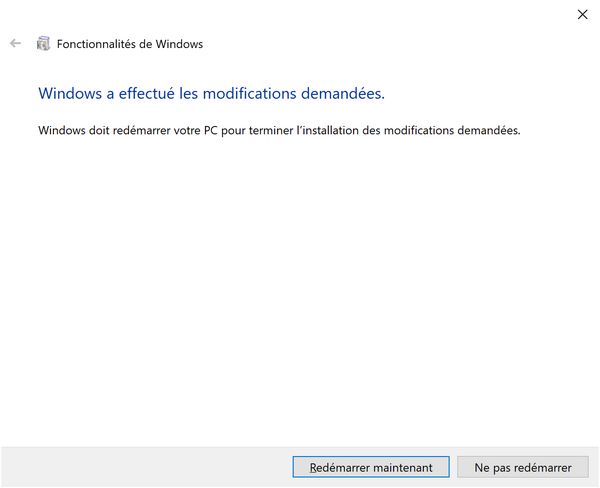

Patientez pendant l'installation... Tout en sachant qu'il sera indispensable de redémarrer à la fin. En PowerShell, il faut également redémarrer votre machine.

Pour les appareils gérés à l'aide de la solution Intune, cette fonctionnalité peut s'activer à distance sur vos machines.

IV. Comment utiliser Microsoft Defender Application Guard ?

Il y a plusieurs manières d'utiliser MDAG : au sein d'un navigateur ou avec la suite Office. Commençons par le cas des navigateurs.

A. Microsoft Defender Application Guard : Edge, Chrome et Firefox

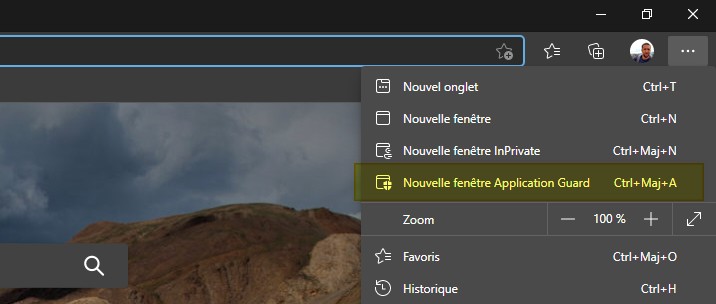

MDAG est natif dans Edge. Lorsque la fonctionnalité est installée sur votre PC, ouvrez Edge. Cliquez sur le menu "..." en haut à droite et cliquez sur "Nouvelle fenêtre Application Guard".

Une fenêtre comme celle ci-dessous va s'afficher pendant le démarrage. Il prendra quelques secondes puisque Windows doit créer le container en s'appuyant sur de la virtualisation.

Ensuite, vous avez accès à Edge, comme sur celui que vous avez lancé directement. La différence c'est que celui-ci n'est pas connecté à votre profil et qu'il s'exécute dans un environnement bac à sable. L'icône dans la barre des tâches est également différente.

B. Gérer les autorisations de Microsoft Defender Application Guard

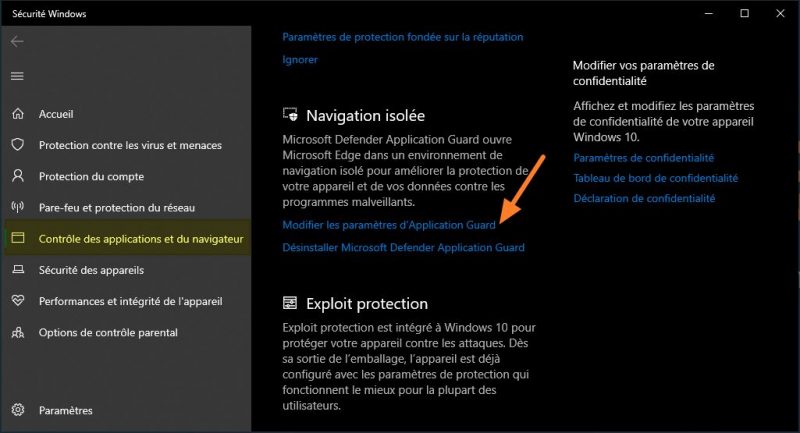

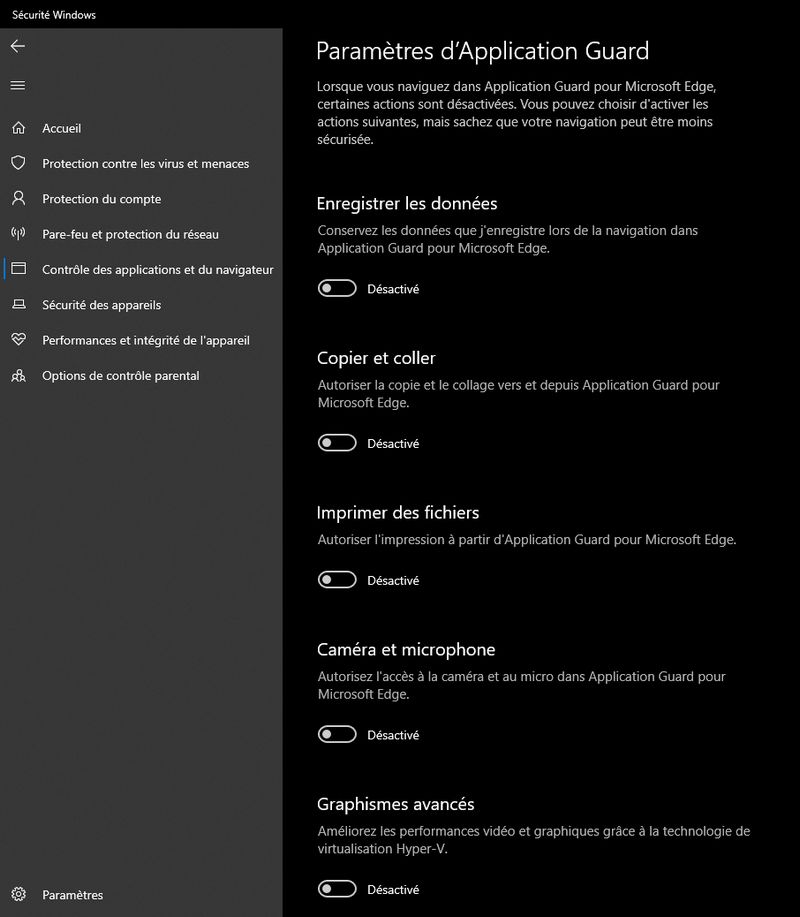

Windows 10 intègre des paramètres pour gérer la fonctionnalité de navigation isolée. Il faut se rendre dans :

Paramètres > Mise à jour et sécurité > Sécurité Windows > Contrôle des applications et du navigateur > Navigation isolée

Cliquez ensuite sur "Modifier les paramètres d'Application Guard".

Il y a plusieurs options qui vont permettre d'ouvrir un peu les vannes entre le navigateur isolé et le système Windows. Par exemple, pour permettre l'impression depuis le navigateur ouvert en mode Application Guard ou autoriser le copier-coller.

Note : vous pouvez configurer ces paramètres sur un ensemble de machines grâce à une GPO.

Pour utiliser Application Guard dans Chrome et Firefox, il faut ajouter une extension dans le navigateur :

C. Configurer Application Guard en mode géré

Nous venons de voir le mode autonome d'Application Guard où chaque utilisateur exploite la fonctionnalité à sa guise. Vous pouvez l'utiliser en mode géré appelé également le mode Entreprise.

Ce mode se configure à partir d'une GPO (ou d'Intune) afin de déployer la configuration sur vos postes clients.

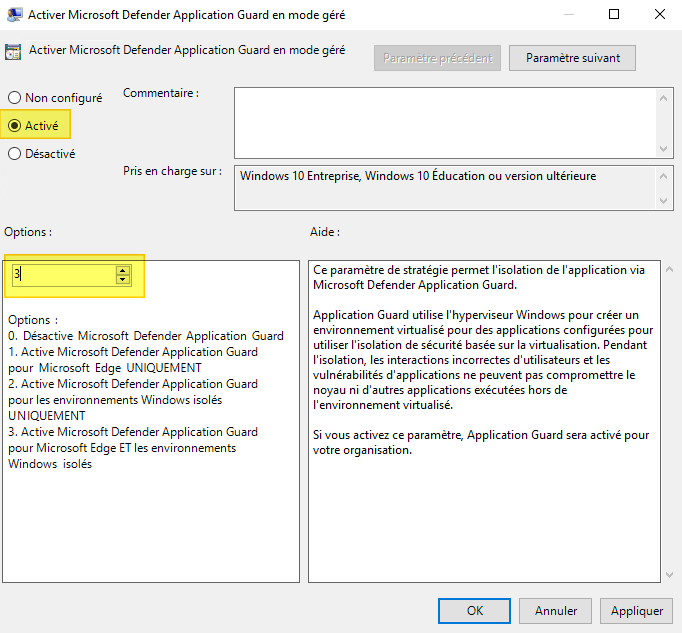

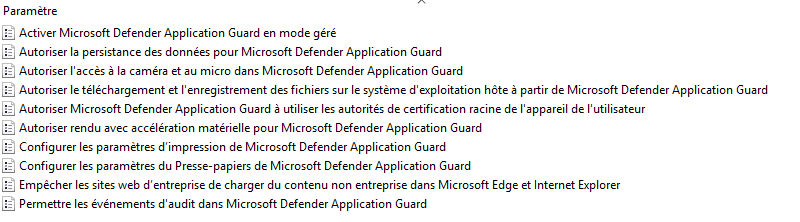

Les paramètres de GPO d'Application Guard se situent à cet emplacement :

Configuration ordinateur > Modèles d'administration > Composants Windows > Microsoft Defender Application Guard

D'ailleurs, il faut configurer ce paramètre : "Activer Microsoft Defender Application Guard en mode géré"

Vous avez le choix entre trois modes pour appliquer seulement au sein du navigateur Edge (1), seulement au niveau applicatif (Office - 2) ou alors aux deux (3).

Nous retrouvons également les paramètres du mode autonome pour gérer l'accès au copier-coller, à la caméra, etc.

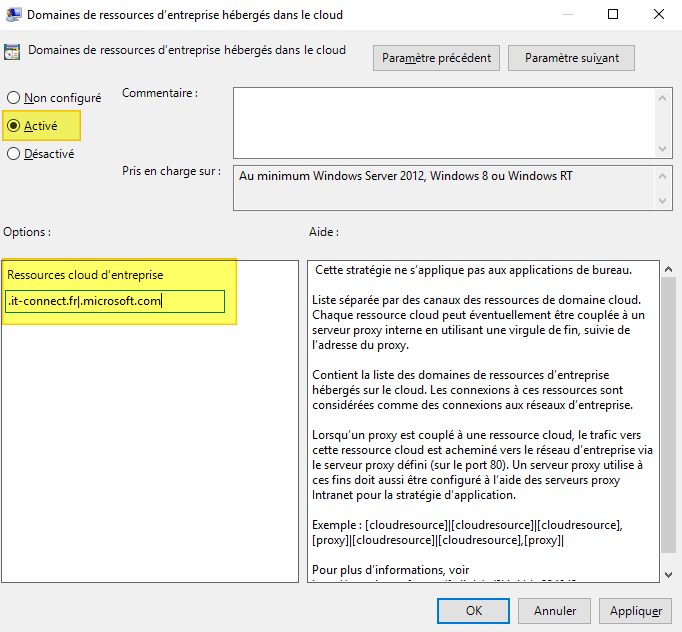

Ensuite, vous devez gérer une liste des sites à ouvrir en dehors d'Application Guard : à commencer par les sites de votre entreprise. Il faut configurer le paramètre suivant :

Configuration ordinateur > Modèles d'administration > Réseau > Isolement réseau > Domaines de ressources d'entreprise hébergés dans le cloud

Ce paramètre peut contenir plusieurs domaines, séparés par un "|" comme dans l'exemple ci-dessous.

Lorsque la GPO sera déployée sur vos postes, voici comment ça va se passer : l'utilisateur va ouvrir le navigateur et s'il va sur un site déclaré dans votre GPO, Edge va poursuivre la navigation normalement. Sinon, le site va s'ouvrir dans un Edge distinct et isolé.

Vous l'aurez compris, lorsqu'il s'applique au niveau du navigateur, Application Guard est très restrictif, car il n'y a que les sites déclarés qui s'ouvrent en mode classique.

Le mode autonome est plus facilement déployable à condition d'éduquer vos utilisateurs pour qu'il y ait un réel intérêt. Pour ouvrir tous les sites hors périmètre de la GPO dans un container Application Guard, cela s'adresse plutôt à des environnements très sensibles et il faut avoir des postes de travail qui carburent ! Une fois que le container Edge est lancé, c'est fluide (à condition de ne pas fermer le container à chaque fois) ! Il est clair que si l'utilisateur doit attendre 3 minutes avant que sa page Web s'ouvre, vous allez rapidement en entendre parler...

V. Connaissez-vous Windows Sandbox ?

Dans le même esprit et sur la base d'un bac à sable, Windows Sandbox est une fonctionnalité de Windows 10 qui sert à créer un environnement isolé et temporaire. Il donne accès à un bureau complet Windows 10, sur lequel vous pouvez tester des logiciels, par exemple. Découvrez-le dans notre vidéo :

Merci pour cet article, dommage qu’il ne traite pas des environnements RDS. J’aurai bien aimé savoir si l’activation était identique.

Salut,

J utilise defender for Endpoint, la configuration du web Filtering est configuré et activé, mais ne s applique pas à si je lance defender guard. Je suppose que ma configuration n est pas au petit oignions 🙂

des idées?

autre sujet

réflexion personnel

on parle dans l article de License E5, mais ce type de License active le niveaux de Windows de pro vers Enterprise

du coup une licence M365 Buisines prémium est suffisante.

Non, il te faudra obligatoirement une licence E5.

Par contre, tu as deux types de licences Microsoft 365 :

– Celles que tu mentionnes et dans lesquelles est inclus Windows 10 Entreprise.

– Celles qui ne concernent que le tenant Microsoft365 et qui s’appellent également E5. Sauf qu’elles comprennent Office365 + Azure AD Premium P2 + Mobility and Security, sans Windows 10 Entreprise

Très bon article je partage un générateur de fichier de configuration que je viens de trouver