Active Directory : comment gérer le groupe « Administrateurs » local de Windows par GPO ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons voir comment gérer le groupe de sécurité "Administrateurs" local de chaque machine Windows à l'aide d'une stratégie de groupe. Cette méthode est très pratique pour définir un utilisateur "Administrateur local" de l'ensemble des machines, même si l'on s'appuiera plutôt sur un groupe de sécurité pour permettre la gestion depuis l'Active Directory.

Pour respecter les bonnes pratiques en matière de sécurité, un utilisateur qui est "Administrateur" des postes de travail Windows de votre infrastructure ne doit pas pouvoir administrer les serveurs membres, et encore moins les contrôleurs de domaine Active Directory. Si l'on se réfère au tiering Active Directory, l'administration des postes de travail correspond au "Tier 2" (c'est quoi le Tiering Active Directory ?).

Partant de ce principe, cet exemple va consister à :

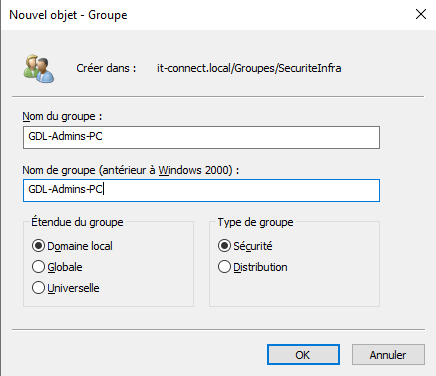

- Créer un groupe de sécurité Active Directory nommé "GDL-Admins-PC".

- Définir ce groupe de sécurité en tant que membre du groupe "Administrateurs" de l'ensemble des machines Windows du parc informatique.

- Ajouter au groupe "GDL-Admins-PC" le(s) utilisateur(s) qui doivent pouvoir administrer les machines (par exemple, un technicien de support informatique).

- Les membres de ce groupe ne doivent pas être "Admins du domaine" ou dans un groupe à haut privilège.

Partons du principe que ce groupe a été créé sur l'Active Directory (à vous de gérer les membres, selon vos besoins).

Pour atteindre cet objectif par stratégie de groupe, il y a deux méthodes possibles :

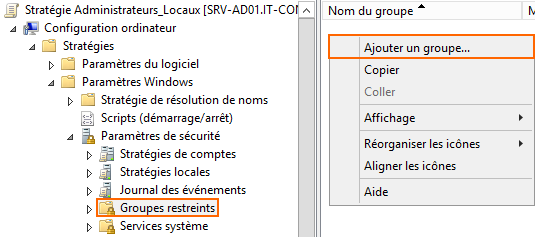

- Utiliser les "Groupes restreints" pour ajouter notre groupe de sécurité membre du groupe "Administrateurs".

- Cette méthode a été décrite dans cette vidéo historique de la chaîne YouTube IT-Connect.

- Utiliser les préférences de stratégie de groupe pour mettre à jour le groupe "Administrateurs" et gérer ses membres par GPO.

- Cette méthode est recommandée, notamment car elle offre plus de flexibilité, et elle est utilisée pour ce tutoriel.

Version d'origine de l'article : 22/01/2015

II. GPO : configurer le groupe local "Administrateurs"

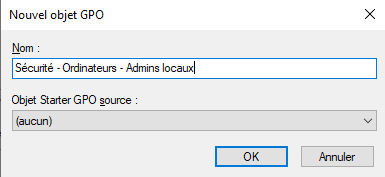

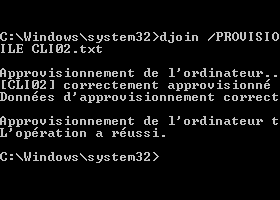

À partir de la console "Gestion de stratégie de groupe", créez une nouvelle stratégie de groupe qui devra être liée à l'OU qui contient vos postes de travail. Bien sûr, vous pouvez lier la GPO à plusieurs OUs... Pour ma part, l'OU "PC" est ciblée et la GPO s'appelle "Sécurité - Ordinateurs - Admins locaux".

Lorsque l'objet GPO est créé, effectuez un clic droit dessus puis "Modifier" pour commencer le paramétrage.

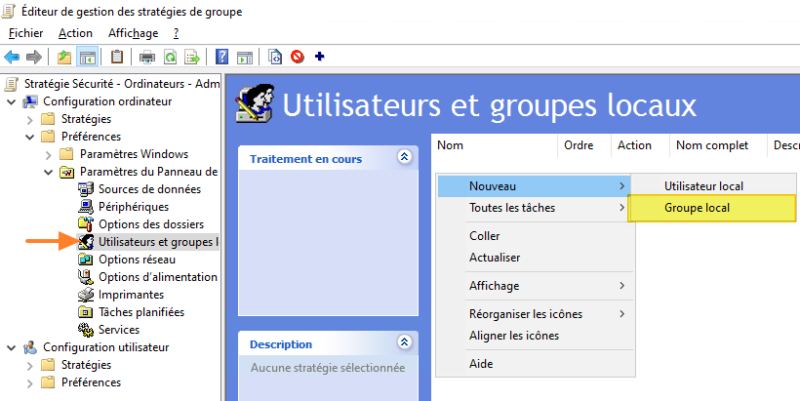

Parcourez les paramètres de cette façon :

Configuration ordinateur > Préférences > Paramètres du Panneau de configuration > Utilisateurs et groupes locaux

Sur la partie de droite, effectuez un clic droit et, sous "Nouveau", cliquez sur "Groupe local".

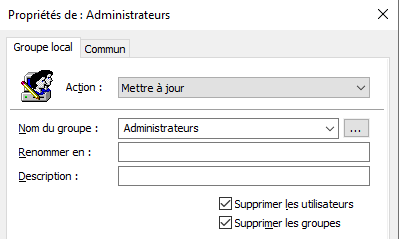

Une fenêtre s'affiche et elle va nous permettre de configurer par GPO les membres du groupe "Administrateurs" de nos machines. C'est pour cette raison que l'on va indiquer "Administrateurs" comme "Nom du groupe". Attention, sur un OS anglais, il faudra préciser "Administrators".

Il faudra veiller à choisir l'action "Mettre à jour" de façon à actualiser le contenu de notre groupe de sécurité qui est déjà existant sur les machines.

Ensuite, vous pouvez cocher les deux options suivantes pour que le groupe de sécurité "Administrateurs" soit géré uniquement par GPO. Cela signifie que si un utilisateur ou un groupe est ajouté à la main sur un poste, ce sera écrasé lorsque la GPO va se réappliquer !

- Supprimer les utilisateurs

- Supprimer les groupes

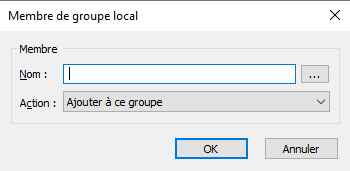

Une fois que cette première partie est effectuée, cliquez sur le bouton "Ajouter..." pour ajouter un nouveau membre au groupe "Administrateurs". Choisissez bien l'action "Ajouter à ce groupe" et indiquez "Administrateur" pour que le compte administrateur intégré par défaut à Windows reste membre de ce groupe. Si vous utilisez un autre nom pour le compte administrateur, adaptez cette valeur en conséquence.

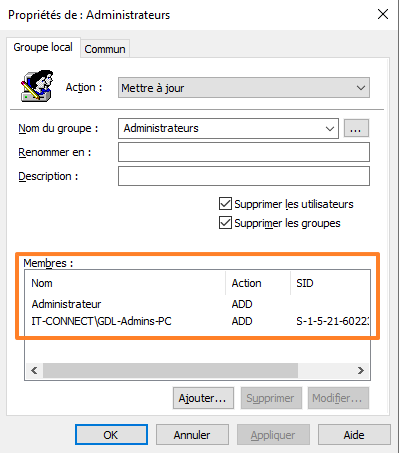

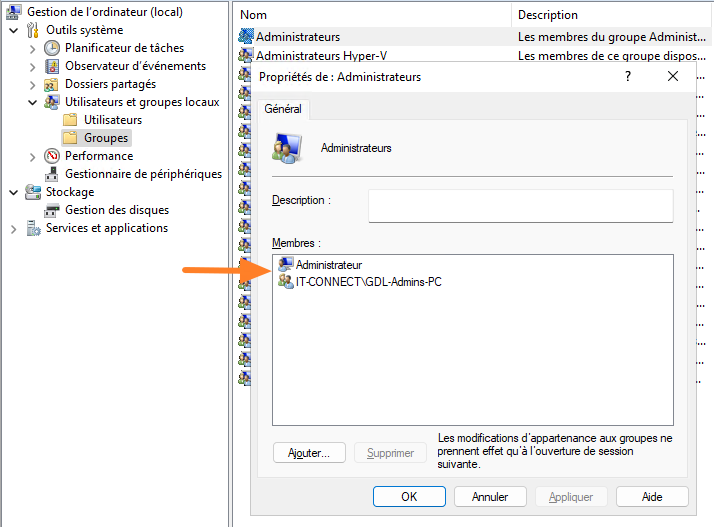

Répétez l'opération afin d'ajouter le groupe spécifique de votre domaine Active Directory, à savoir "IT-Connect\GDL-Admins-PC" en ce qui me concerne.

Ce qui donne ce résultat :

La stratégie de groupe est configurée, vous pouvez valider et fermer la console. La suite se passe côté client.

Remarque : il est préférable de ne pas attribuer automatiquement les droits d’administration locale au compte Administrateur du domaine ou à des groupes de haut-niveau. Respecter le modèle de tiers (Tier-0, Tier-1, Tier-2) pour limiter les risques de propagation latérale.

III. Tester sur Windows : groupe Administrateurs géré par GPO

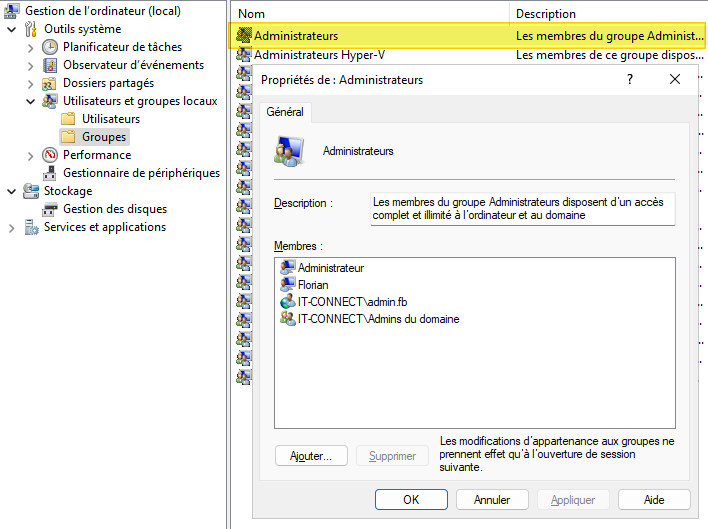

Sur une machine cliente sous Windows 10, Windows 11 ou une autre version de Windows, vous devez tester pour vérifier le bon fonctionnement de votre GPO. Avant cela, nous allons contrôler l'état actuel du groupe "Administrateurs" : sur cette machine, on peut voir que c'est un peu le bazar... Il y a des utilisateurs locaux, de l'AD et des groupes. La GPO va venir faire le nettoyage.

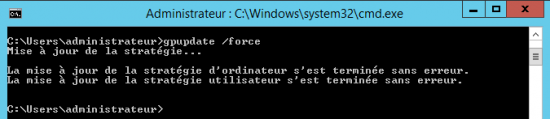

Il suffit d'actualiser les GPO avec la commande habituelle, à savoir gpupdate /force et sans même redémarrer, il devrait y avoir du changement !

gpupdate /force

Et là, si l'on regarde le contenu du groupe "Administrateurs", on peut voir qu'il a évolué ! Il est le reflet de la configuration définie par GPO.

IV. Conclusion

Grâce à ce tutoriel et à cette GPO, vous êtes en mesure de gérer correctement le groupe de sécurité "Administrateurs" local de vos postes de travail, mais aussi de vos serveurs (avec un groupe de sécurité différent !). Cette technique permet de centraliser et de maîtriser les membres du groupe "Administrateurs" et donc qui peut bénéficier de l'autorisation d'administrateur sur les postes de travail.

Grâce à cette méthode, vous mettez en place une gouvernance claire et uniforme du groupe Administrateurs local de vos machines Windows. Cette méthodologie peut s'appliquer aussi bien aux postes de travail qu'aux serveurs Windows Server. En associant un groupe de sécurité dédié dans une GPO bien ciblée, vous obtenez :

- Un accès local contrôlé et limité aux techniciens ou autres intervenants,

- Une meilleure traçabilité et un alignement avec les bonnes pratiques de tiers (par exemple, la séparation des rôles dans l’Active Directory),

- Une réduction des écarts de configuration d’un poste à l’autre.

Pour aller plus loin, pensez à coupler cette approche avec la solution Windows LAPS (gestion automatique des mots de passe administrateurs locaux) afin de renforcer la sécurité globale.

FAQ

Comment gérer le groupe Administrateurs local des serveurs Windows Server ?

Vous pouvez utiliser la méthodologie détaillée dans ce tutoriel, à savoir l'utilisation d'une GPO avec un paramètre de Préférences de type "Groupe local". Cela va vous permettre de configurer le groupe Administrateurs local de façon centralisée. Afin de respecter la séparation des privilèges, utilisez une GPO distincte pour les postes de travail et les serveurs, tout en utilisant la même méthode.

Quelle est la meilleure méthode entre GPO Préférences et GPO "Groupes restreints" ?

Les Préférences de GPO sont plus flexibles : elles permettent d’ajouter un utilisateur ou un groupe sans écraser les membres existants. Les Groupes restreints remplacent complètement le contenu du groupe, ce qui peut provoquer des pertes involontaires de droits locaux. Il est préférable d'appliquer la méthode présentée dans ce tutoriel.

Comment vérifier quels utilisateurs sont administrateurs locaux sur une machine ?

Sur une machine Windows, ouvrez une console PowerShell et exécutez la commande suivante afin de lister les membres du groupe "Administrateurs" : Get-LocalGroupMember -Group "Administrateurs". S'il y a un groupe dans les membres, il conviendra de vérifier qui est membre du groupe de sécurité.

Peut-on combiner cette méthode avec LAPS ?

Oui ! C’est même une bonne pratique en matière de sécurité. La stratégie de groupe présentée dans ce tutoriel gère les appartenances au groupe Administrateurs, tandis que Windows LAPS s’occupe de sécuriser le mot de passe du compte local administrateur de chaque machine. Il va notamment permettre d'avoir un mot de passe unique par machine avec une rotation automatique.

Hello,

Tu sors ton poste du domaine IT-CONNECT, on est d’accord que ça ne fonctionne plus ? C’est évident mais c’est le gros souci de la méthode.

Ton poste est un pc portable sans connexion au domaine (mais enregistré dessus) et situé à l’extérieur de l’entreprise (au domicile du salarié ou en réunion extérieure), tu peux te connecter dessus avec TeamViewer par exemple mais pas ouvrir une session avec ton compte dans le groupe IT-CONNECT\Administrateurs locaux ?

Je trouve que la méthode que tu présentes est la plus pertinente niveau simplicité, administration mais elle a des limitations qu’il est important de souligner.

Trois liens intéressants que j’ai trouvé proche de cette problématique de gestion des Administrateurs locaux :

http://blogs.technet.com/b/askpfeplat/archive/2014/05/19/how-to-automate-changing-the-local-administrator-password.aspx

http://www.grouppolicy.biz/2014/05/set-local-administrator-account-random-password/

https://code.msdn.microsoft.com/Solution-for-management-of-ae44e789

Vous faites du super boulot, bravo ! Continuez !

Tcho !

Merci pour le tuto, même si ce n’est pas ce que je cherchais car j’ai déjà une GPO dans le même style, excepté que je gère mes users en tant que membres et non pas groupes.

Et je suis justement tombé sur votre site en tentant de trouver une solution à la problématique exposée par Cascador.

Je pensais que c’était la solution qui était exposée ici mais non. 🙁

Je vais visiter un peu votre site, il a l’air sympa. 😉

Comment faire pour qu’un compte « utilisateur du domaine » puisse installer des programmes et faire des mises à jour sur sa machine sans avoir besoin de rentrer le login et mdp administrateur.

Est-ce que, c’est ça la solution

Merci

Bonjour,

Avec cette solution, oui le compte doit être mesure d’installer des programmes sur la machine, car il faut être administrateur pour installer des programmes. C’est possible que l’UAC apparaisse toujours mais vous pourrez utiliser le compte ajouté au groupe administrateur. Pour valider, essayez sur une machine de test 🙂

Si le problème persiste, utilisez notre forum pour obtenir de l’aide 🙂

Florian

Salut,

N’est-il pas possible de faire cela avec directement un utilisateur plutôt qu’un groupe ?

Merci.

Merci!

Merci. vous avez un bon site

Cette opération est très dangereuse, parce que elle va rendre le groupe « Administrateurs locaux » membre du groupe « Administrateurs » du serveur, et donc permettre à tous les utilisateurs du domaine appartenant au groupe « Administrateurs locaux » de se connecter au serveur comme Administrateur.

Exactement…

De plus dans la Default Domain Controllers Policy on ne peut pas retirer le groupe « Administrateurs » du paramètre « Permettre l’ouverture d’une sessions locale »…

Il faut appliquer la GPO uniquement sur une OU qui contient seulement des PC clients c’est certain!

Bonjour,

un souci avec la procédure sur 2012 R2,

le groupe admin locaux deviens administrateurs/buit in c’est a dire que le groupe deviens automatique administrateurs du domaine.

Groupe membre de: il y a utilisateurs du domaine et automatiquement (j’ai beau l’enlever ça reviens) « administrateurs/buuilt in » du domaine

Je ne sais pas si c’est un bug ou la strategie qui change les droits du groupe

bonne journée

Bonjour,

Suite à la mise à jour de Microsoft, il devient impossible de créer un utilisateur via GPO sur l’ensemble des machines.

Avez-vous une démarche ?

Merci

D’ abord je dois vous dire que je suis quasi nul en informatique et j’espère bien que vous puissiez quand même m’aider. // j’ai un compte utilisateur//

Tous mes logiciels de jeux ont été listés avec yahoo et pour une raison que j’ignore

d’un seul coup ils me sont tous apparus listés avec gmail .Donc tous mes mots de passe avec yahoo ne sont plus utilisables et je dois leurs en donnés de nouveaux qui sont automatiquement refusés par le système, je viens de lire un article qui mentionne qu’un compte utilisateur (( peut s’affilier )) si je peut dire avec un compte administrateur et je crois bien c’est ce qui est arrivé car lorsque je veux ouvrir un logiciel on me demande un mot de passe administrateur pouvez vous m’indiquer comment créé ce compte svp

merci à l’avance

Bonjour Florian,

Tout d’abord un grand Merci pour le formidable travail que vous faites.

Cet article sur les groupes restreints m’a beauoucp aidé. J’ai mis toute l’équipe IT en administrateurs locaux des pc du parc, mon seul soucis maintenant est :

Ils ont du coup acsès au partage administratifs (Admin$, C$, D$, …) sur tous les PC!!!! et c’est problématique.

y a t il un moyen pour les mettre en admin locaux des pc mais sans pouvoir accéder à distance aux partages administratifs?????

Merci d’avance.

Cordialement.

Bonjour Adminos,

Avez-vous trouvé une solution « y a t il un moyen pour les mettre en admin locaux des pc mais sans pouvoir accéder à distance aux partages administratifs????? »

Bonjour Florian,

J’ai suivi votre tutoriel. malheureusement, je ne peux plus me loguer en tant d’administrateur sur mon serveur windows 2012. il m’affiche ce message : la méthode que vous tentez d’utiliser n’est pas autorisé. pour plus d’information, contactez votre administrateur.

pourriez-vous m’aider svp?

merci d’avance

Bonjour Yann,

Le nom « Administrateurs » est bien orthographié dans votre GPO ? Votre serveur est-il contrôleur de domaine ?

Cordialement,

Florian

Bonjour,

NE SUIVEZ SURTOUT PAS CE TUTO !!!

Il vous ajoutera le groupe dans le groupe ‘Administrateurs’ de votre serveur.

Ce n’est pas à cet endroit que cet opération doit être réalisée !

C’est dans USER CONFIGURATION > PREFERENCES > CONTROL PANEL SETTINGS > Local Users and Groups

Bonsoir Galves,

Les deux sont possibles, tu ne crois pas ?

Cordialement,

Florian

Non ce tuto est très bien, tu ne sais simplement pas l’appliquer. En effet, il ne faut appliquer la GPO que sur l’OU ou se trouvent tes postes utilisateurs. Tes serveurs doivent être dans une autre OU.

Merci de cette réponse, mais une petite description de comment faire serait la bienvenue

Il faut simplement placer les comptes ordinateurs dans une OU et les serveurs dans une autre, puis appliquer la GPO « Admins locaux » sur l’OU « Ordinateurs »

Pour schematiser ça ressemble a ça :

DOMAINE

–OU Ordinateurs

–> GPO Admins locaux

–OU Serveurs

Bonjour merci pour ton tuto je suis débutant et j’ai suivi ton tuto bien . Et comment savoir si l’utilisateur est administrateur ? si il est administrateur il doit pouvoir changer son adresse ip sans soucis

Avec une commande du genre :

whoami /all

Tu auras la liste de tous les groupes auxquels l’utilisateur appartient ainsi que les droits et privilèges qui lui sont octroyés.

bonjours florian

Merci pour le formidable travail que vos faites

mon problème c’est: esque y a-t-il un moyen pour modifier le mot de passe d’un compte administrateur non standard ou le désactiver (compte utilisateur local avec privilège)

merci

Salut, aurais tu une idée pour que le compte local administrateur des Stations de Travail ne subisse pas la veille au bout de 7M que subissent tous les utilisateurs du domaine quand connecté en LAN?

cdlt,

Bonjour, et merci pour ce tuto que j’ai appliqué et qui fonctionne très bien.

Par contre j’ai un message de warning sur mon serveur de supervision (Checkmk) qui pointe un problème avec ma GPO « Administrateurs locaux », voici le message:

« SceCli Les stratégies de sécurité ont été propagées avec avertissement. 0x534 : Le mappage entre les noms de compte et les ID de sécurité n’a pas été effectué. L’Aide avancée pour ce problème est disponible sur https://support.microsoft.com. Recherchez « troubleshooting 1202 events ». L’erreur 0x534 se produit lorsqu’un compte utilisateur dans un ou plusieurs objets de stratégie de groupe (GPO) n’a pas pu être résolus en identifiant de sécurité. Cette erreur peut être causée par un compte utilisateur incorrect ou un compte utilisateur supprimé référencé soit dans les groupes Droits des Utilisateurs, soit dans une branche de groupes restreints GPO. Pour résoudre cet événement, contacter un administrateur dans le domaine pour effectuer les actions suivantes :

1. Identifiez les comptes n’ayant pas pu être résolus en identifiant de sécurité : À partir de la ligne de commande, entrez : FIND /I « introuvable » %SYSTEMROOT%\Security\Logs\winlogon.log La chaîne précédant « introuvable » dans la sortie FIND identifie les noms de compte ayant un problème. Exemple : RosalieMignon introuvable. Dans ce cas, le SID pour le nom d’utilisateur « RosalieMignon » n’a pas pu être déterminé. Ceci se produit le plus souvent en raison d’un compte supprimé, renommé ou orthographié différemment (par exemple « RosaliMignon »).

2. Utilisez RSoP pour identifier les Droits des Utilisateurs, les groupes restreints et les GPO source spécifiques contenant les comptes ayant un problème :

a. Démarrer -> Exécuter -> RSoP.msc

b. Consultez les résultats de Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment et Computer Configuration\Windows Settings\Security Settings\Local Policies\Restricted Groups pour toutes erreurs marquées d’un X rouge.

c. Pour tout Droit utilisateur ou Groupe restreint marqué d’un X rouge , le GPO correspondant contenant les paramètres de stratégie du problème est listé sous la colonne nommé « GPO source ». Notez les Droits utilisateur spécifiques, les Groupes restreints et les sources GPO génératrices d’erreurs.

3. Supprimez les comptes non résolus de la stratégie de groupe

a. Démarrer -> Exécutez -> MMC.EXE

b. À partir du menu fichier, sélectionnez « Ajouter/Supprimer un composant logiciel enfichable »

c. À partir de la boîte de dialogue « Ajouter/Supprimer un composant logiciel enfichable » sélectionnez « Ajouter… »

d. Dans la boîte de dialogue « Ajout d’un composant logiciel enfichable autonome » sélectionnez « Stratégie de groupe » et cliquez « Ajouter »

e. Dans la boîte de dialogue « Sélectionner l’Objet stratégie de groupe » cliquez sur le bouton « Parcourir ».

f. Dans la boîte de dialogue « Parcourir pour un Objet stratégie de groupe » choisissez l’onglet « Tout »

g. Pour chaque GPO source identifiée lors de l’étape 2, corrigez les Droits utilisateur ou Groupes restreints marqués d’un X rouge lors de cette étape. Ces Droits utilisateur ou Groupes restreints peuvent être corrigés en supprimant ou corrigeant toutes références aux comptes ayant un problème, identifiés à l’étape 1. »

Alors l’étape 1 ne me donne rien, car je n’ai pas de fichier Winlogon.log sur mes serveurs.

C’est à l’étape 2 que je vois que c’est ma GPO « Administrateurs locaux » qui pose problème (croix rouge devant).

Mais après je ne vois pas trop ce qu’il faut que je fasse.

Finalement, j’ai fini par trouver une solution à mon problème. Il ne fallait pas mettre la GPO à la racine du domaine comme le tuto l’indique, car elles s’appliquaient aussi à mes serveurs et ceux-ci n’ont pas de groupe local « Administrateurs », donc la GPO ne trouvait pas ce groupe pour mes serveurs, ce qui provoquait le warning. Il faut mettre la GPO dans les OU où se trouvent les postes clients seulement.

Hello,

Merci pour ton tuto, c’est nickel, ça marche comme je le souhaite. J’ai passer près de deux mois à chercher la solution à mon problème et je tombe sur ton post. Tu m’as sauvée

Bonjour,

Il faut rajouter « Admins du domaine », ou décocher « supprimer les groupes », sinon vous perdrez les droits sur vos postes locaux en tant que administrateur du domaine, si vous avez déjà un utilisateur local pour l’administration des postes locaux, ajouter le également, exemple : user.