GPO – Comment masquer le lecteur C de Windows ?

I. Présentation

Dans ce tutoriel, nous allons apprendre à créer une GPO de manière à masquer le lecteur C de l'Explorateur de fichiers Windows. Grâce à cette astuce, les utilisateurs lambdas ne pourront pas accéder directement à ce lecteur réservé à l'installation de Windows et de programmes. Cette méthode peut être appliquée pour masquer d'autres lettres.

Au-delà d'être utile sur les postes de travail, c'est également intéressant sur les serveurs RDS.

Ce cas est un grand classique, mais que je n'avais pas encore abordé sur le site.

II. Configurer la GPO pour masquer un lecteur

Pour cet exemple, nous allons créer une GPO nommée "Système - Masquer lecteur C" sur notre environnement. Cette opération s'effectue à partir de la console "Gestion de stratégie de groupe".

Nous allons modifier cette GPO via un clic droit "Modifier" et parcourir la liste des paramètres de cette façon :

Configuration utilisateur > Modèle d'administration > Composants Windows

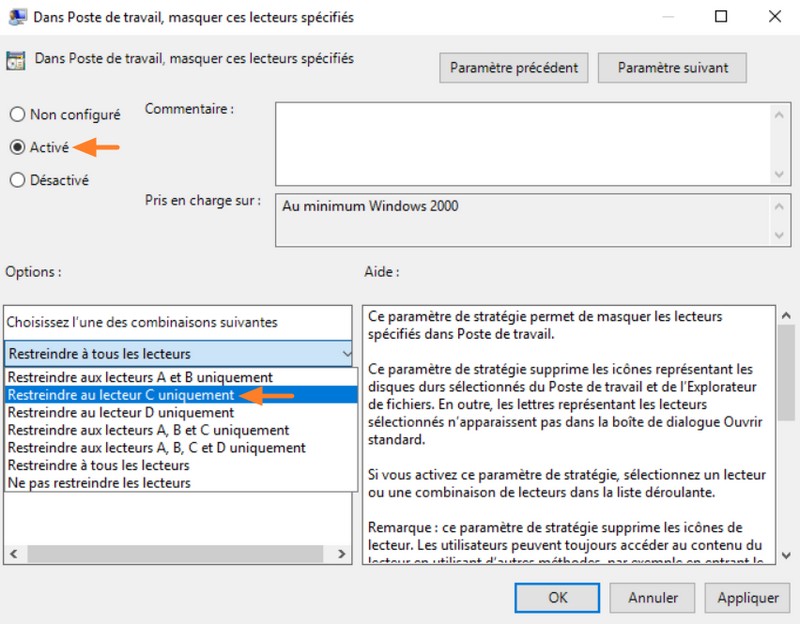

Ici, se situe le paramètre "Dans Poste de travail, masquer ces lecteurs spécifiés" que nous allons configurer.

Ce paramètre doit être "Activé" et nous allons choisir l'option correspondante à notre besoin : "Restreindre au lecteur C uniquement". Si votre besoin est différent, vous pouvez choisir une autre combinaison.

Nous pouvons valider. La GPO est configurée ! Il ne reste plus qu'à l'appliquer les OUs qui contiennent les utilisateurs concernés. Pour cet exemple, ce sera l'OU "Personnel" qui contient mon utilisateur "guy.mauve".

III. Tester la GPO

Sur un poste client, nous pouvons ouvrir une session avec l'utilisateur "guy.mauve" afin de voir si le paramètre s'est bien appliqué. On peut voir que le lecteur C n'est plus visible, contrairement au lecteur de DVD :

Attention, plus visible ne veut pas dire plus accessible ! L'utilisateur doit toujours avoir accès à ce lecteur pour que le système fonctionne. De ce fait, en saisissant "C:\" dans la barre d'adresse de l'Explorateur de fichiers, il peut accéder au "C". L'autre alternative consiste à créer un raccourci pointant vers "C:\".

Voilà, maintenant à vous d'appliquer ce paramètre s'il vous intéresse ! Quand vous appliquez la GPO, évitez de cibler l'OU qui contient les comptes d'administration, car c'est plutôt un paramètre que l'on applique sur les sessions des utilisateurs.

Ça sert à quoi d’expliquer comment retirer C: si c’est pour faire un raccourci sur le bureau ? Une autre méthode existe pour cacher le lecteur C: de l’arborescence dans le navigateur de fichiers ou et l’explorateur Windows qui serait a mon avis plus utile ^^ car là c’est un article qui s’annule lui même lol

Hello Anne-Laure76,

Est-ce que tu fais référence au paramètre « Empêcher l’accès aux lecteurs à partir du Poste de travail » en sélectionnant le disque C ? Ce paramètre empêche bien l’accès au C mais l’utilisateur ne peut pas accéder à son profil (si le profil est dans C:\Users) donc bon… Sinon je suis preneur d’une autre méthode pour compléter l’article…

A+

Florian

Bonjour Florian,

Cette solution est massivement publiée sur le net mais contournable en 2″clics” par un utilisateur… (avec une application comme WordPad, outlook, l’ensemble des applications pré-installés dans Windows qui ont une fonction “Parcourir”)

Avez-vous déjà observé une configuration, poussée par GPO, qui bloque de manière efficace la visualisation du disque SYSTEM sans impacter le fonctionnement des applications (par ex Empêcher l’accès aux lecteurs… comme vous l’évoquez dans votre précédente réponse)?

Merci pour votre retour.

Je reste disponible pour un échange technique si vous en êtes disposé

Martin.M

J’ajouterai à vos explications, que compléter le GPO que vous proposez avec la configuration suivante:

« Stratégie/Modèle d’administration/Menu démarrer et barre des tâches/ Supprimer le menu Executer du menu Démarrer » empêchera les utilisateurs de parcourir le disque via la barre d’adresse. (saisie de lien UNC, dont C:\…)

Puis Il existera toujours la fonction File:///C:\ d’internet explorer/edge/… pour contourner le blocage, que l’on peut contrer avec l’interdiction des URLs File:///C:\ … ect….

Malheureusement toujours insuffisant pour les applications.

Difficile de s’en sortir…