GPO : comment empêcher des utilisateurs de se connecter sur les PC ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons voir comment empêcher certains utilisateurs de se connecter sur les postes de votre domaine Active Directory à l'aide d'une GPO.

À l'aide d'une GPO, nous allons pouvoir empêcher tous les membres du groupe de sécurité "Sec-Bloquer-Connexion-PC" de se connecter sur un ou plusieurs ordinateurs/serveurs de votre domaine Active Directory.

Par exemple, si vous avez quelques comptes utilisateurs Active Directory qui sont destinés à être utilisés uniquement sur certains postes, il est tout à fait pertinent de bloquer la connexion sur les autres PC de votre parc informatique.

Dans le même esprit, si vous avez des comptes de votre annuaire Active Directory synchronisés sur Office 365 mais qui n'ont plus d'utilité sur l'infrastructure locale, vous pouvez les empêcher de se connecter sur vos postes. Cela vous permet de les maintenir actifs dans votre Active Directory, et donc sur Office 365 (sans les transformer en compte Cloud), sans pour autant leur permettre une connexion sur les postes.

Pour cette démonstration, je vais utiliser un contrôleur de domaine Active Directory sous Windows Server 2022 (mais cela fonctionne sur les versions antérieures) et un poste de travail sous Windows 11.

II. L'option "Se connecter à" de l'Active Directory

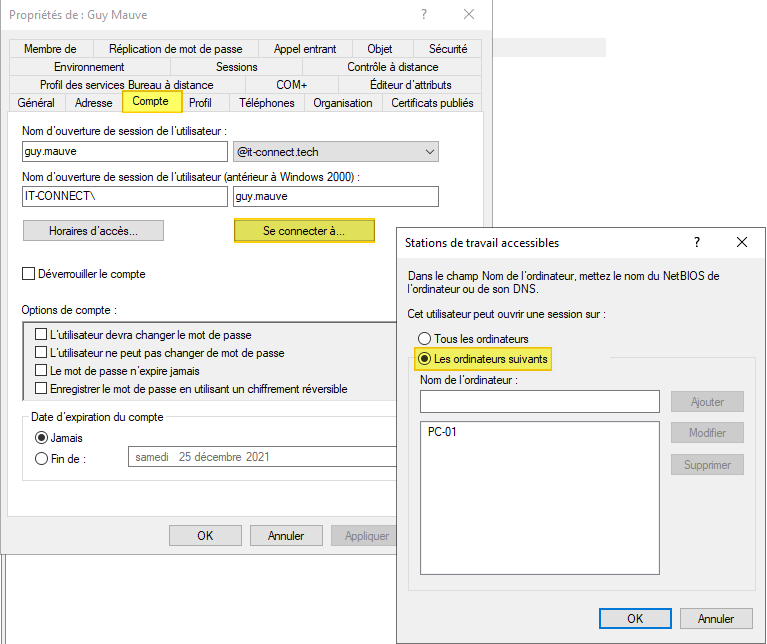

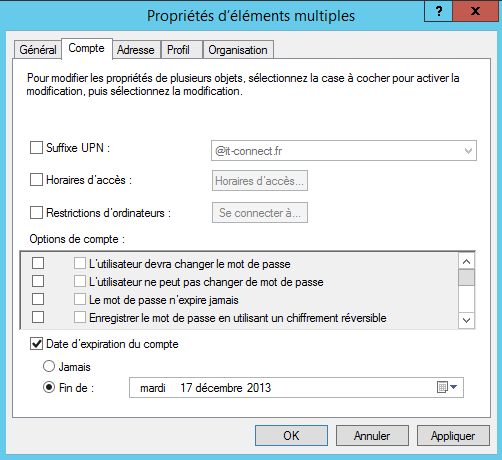

Si l'on veut seulement restreindre un ou deux comptes afin qu'ils puissent se connecter sur quelques postes spécifiques, on peut utiliser l'option "Se connecter à" accessible via les propriétés du compte dans l'Active Directory.

Cette option permet de définir les ordinateurs sur lesquels cet utilisateur est autorisé à se connecter. Cette option est pratique à petite échelle, et je lui préfère la méthode par GPO qui est plus flexible, mais il faut savoir que cette possibilité existe.

Maintenant, passons à la méthode par GPO.

III. GPO "Interdire l'ouverture d'une session locale"

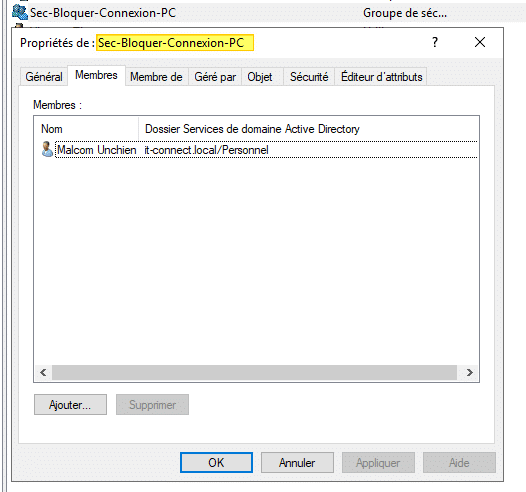

Avant de créer la GPO, on va créer notre groupe de sécurité "Sec-Bloquer-Connexion-PC". Tous les membres de ce groupe ne pourront pas se connecter sur les ordinateurs du domaine présent dans l'OU "PC" de mon Active Directory. Dans ce groupe, j'ajoute l'utilisateur "Malcom Unchien" afin de faire un test après la mise en place de la GPO.

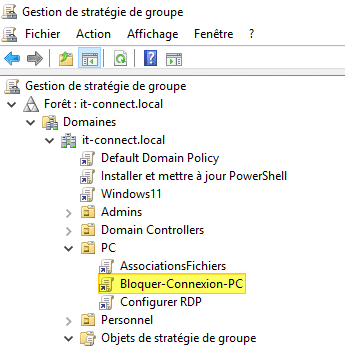

Désormais, on peut créer la GPO à l'aide de la console "Gestion de stratégie de groupe". Pour ma part, j'ai appelé cette GPO "Bloquer-Connexion-PC" et je l'ai liée à l'OU "PC".

Note : pour éviter de se retrouver coincer en cas de mauvaise manipulation, je vous déconseille d'appliquer cette GPO sur les contrôleurs de domaine (OU "Domain Controllers").

Ce qui donne :

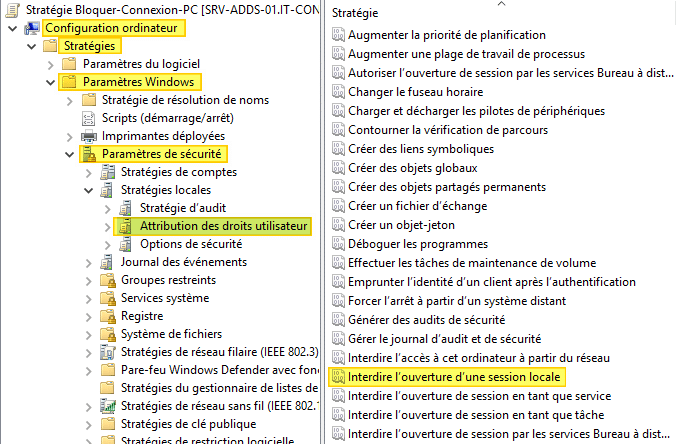

Une fois la GPO créée, je vous invite à la modifier et parcourez l'arborescence de cette façon :

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Attribution des droits utilisateur

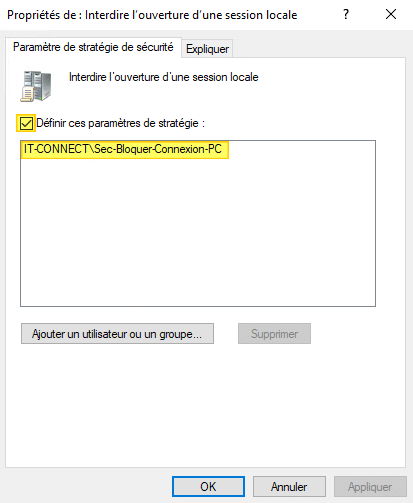

À cet endroit, vous allez trouver plusieurs paramètres dont celui nommé "Interdire l'ouverture d'une session locale" et que l'on va configurer.

Double-cliquez sur ce paramètre pour le configurer. Je vous invite à cocher l'option "Définir ces paramètres de stratégie". Ensuite, cliquez sur "Ajouter un utilisateur ou un groupe" et recherchez le groupe "Sec-Bloquer-Connexion-PC", ce qui donne :

Il ne reste plus qu'à valider. Pour rappel, tous les membres de ce groupe ne pourront pas se connecter sur un PC en local grâce à ce paramètre de GPO.

Note : si un utilisateur restreint dispose d'une autorisation pour se connecter en Bureau à distance (RDP) sur un serveur ou un poste spécifique, il pourra continuer à se connecter via la connexion distante RDP même si la GPO s'applique sur ce même poste. Par défaut, un utilisateur lambda ne peut pas se connecter en RDP.

La GPO est prête. Maintenant, je bascule sur mon poste Windows 11, je mets à jour les GPO puis je redémarre le poste :

gpupdate /force

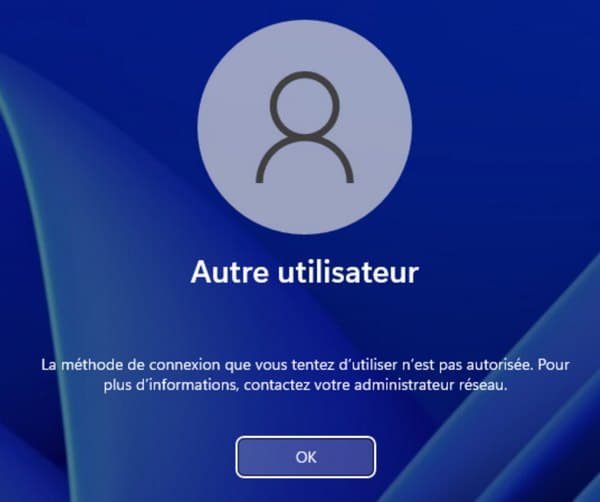

Suite au redémarrage, si j'essaie de me connecter sur le poste avec le compte "Malcom Unchien", je ne peux pas ! Ma GPO fonctionne bien et j'obtiens le message "La méthode de connexion que vous tentez d'utiliser n'est pas autorisée. Pour plus d'informations, contactez votre administrateur réseau".

En fonction de vos besoins, ajoutez les utilisateurs au groupe de sécurité et liez la GPO sur les OUs qui contiennent les PCs sur lesquels appliquer la restriction.

Hello,

Retour d’expérience de mon côté:

> J’utilise la propriété AD sur mes comptes utilisateurs pour limiter la connexion d’un user au pc qui lui a été affecté.

> La GPO Interdiction d’ouverture de session locale interactive, je l’utilise pour mes serveurs, afin de dire de manière fine quel compte admin peut se connecter sur quel serveur. ça me permet de filtrer les connexions selon l’appartenance à des groupes AD et du coup de rendre étanche entre eux des environnements applicatifs.

Bonjour,

Tout d’abord je vous remercie beaucoup pour tout le travail que vous faites.

Je souhaite savoir si je peux utiliser L’option « Se connecter à » via un script?

Je souhaite restreindre chaque utilisateur dans mon domaine à ouvrir une session sur un ordinateur bien défini. Comme les comptes ont était déjà créés, je souhaite le faire via un script et par lot.

Merci d’avance.

Hello,

Oui tout à fait, il faut que tu modifies l’attribut « userWorkstations » car il correspond à l’option « Se connecter à ». S’il y a plusieurs machines, il suffit de séparer les noms par une virgule.

A+

Florian

Bonjour,

Est-il possible d’effectue l’opération inverse à savoir « Autoriser seulement les membres d’un groupe à se connecter à certain postes » ??

D’avance merci

J’ai trouvé !

Bonjour, peux-tu me dire comment faire stp ?

Je recherche à limiter les connexions des utilisateurs aux postes présents dans leur service uniquement (ex : Membres de groupe RH ne peuvent que se connecter sur les postes de l’OU PC_RH).

Merci

Bonjour, tout d’abord merci pour tous vos articles très détaillés. C’est une source d’inspiration quotidienne.

Savez vous si il éxiste une fonction équivalente pour des postes joint seulement dans l’Azure AD et enrôlé dans Intune ?

Merci d’avance

Hello, je ne sais pas si tu as trouvé mais j’ai le même besoin et pas moyen de trouvé la solution 🙁

Si tu as trouvé tu peux me donner un lien vers une doc ?

Merci d’avance 🙂

Bonjour,

Existe t’il une solution pour empêcher la connexion aux serveurs lorsque le poste n’est pas en domaine ?

Merci

Cordialement,

Hello,

Est ce que ça concerne le RUN AS local d’un PowerShell également ?

Merci d’avance.

Hello, merci pour tous tes tuto super clair et pratique 🙂

Y aurait t-il un moyen de faire la même chose sur Azure AD/Intune ?

En gros je souhaite bloquer la possibilité pour certains comptes précis (présent dans un groupe de sécurité) de se connecter sur les machines qui sont enrôlées dans Intune.

Merci d’avance 🙂