GPO – Comment configurer AppLocker pour sécuriser vos postes Windows ?

Sommaire

- I. Présentation

- II. AppLocker : les systèmes d'exploitation pris en charge

- III. Création d'un groupe pour appliquer la règle AppLocker

- IV. Configuration d'une GPO AppLocker

- V. Tester la configuration AppLocker

- VI. AppLocker : créer une exception pour autoriser l'installation de Teams

- VII. AppLocker : efficace avec PowerShell et l'Invite de commande

I. Présentation

Dans ce tutoriel, nous allons voir comment configurer AppLocker par GPO pour sécuriser les postes Windows en bloquant l'exécution et l'installation de logiciels.

La solution AppLocker est la remplaçante d'une autre fonction similaire, configurable par GPO, mais moins complète : la stratégie de restriction logicielle.

AppLocker permet de créer des règles pour définir les applications autorisées à être exécutées par les utilisateurs lambdas sur les machines du domaine. Grâce à ces restrictions, vous allez pouvoir lutter contre l'installation de logiciels non approuvés par le service informatique, de logiciels crackés en version portable, des logiciels portables au sens large, mais cela va permettre aussi de limiter l'installation de malwares sur les postes de travail.

AppLocker va permettre d'agir sur quatre types d'éléments : les exécutables, les installeurs au format Windows Installer (package MSI), les scripts et les applications modernes au format APPX.

Pour en savoir plus sur les différences entre AppLocker et les stratégies de restriction logicielle, consultez la documentation Microsoft.

Qu'allons-nous mettre en place ?

Pour ce tutoriel AppLocker, nous allons apprendre à créer une politique afin de bloquer l'exécution et l'installation de tous les logiciels, à l'exception :

- Des logiciels présents dans Program Files (car ils sont déjà installés)

- Des logiciels présents dans le dossier d'installation de Windows (les utilitaires natifs et les composants indispensables au bon fonctionnement de Windows s'y trouvent...)

- Des applications modernes signées

- De l'application Microsoft Teams (pour vous montrer le principe de création d'une exception)

Cette politique sera appliquée uniquement aux membres d'un groupe de sécurité Active Directory.

Pour suivre ce tutoriel, vous avez besoin de deux machines :

- Un contrôleur de domaine Active Directory

- Une machine pour tester AppLocker, Windows 10 ou Windows 11, c'est très bien ! Voire même un serveur.

II. AppLocker : les systèmes d'exploitation pris en charge

La solution AppLocker existe depuis quelques années déjà puisqu'elle a été introduite dans Windows à l'occasion de la sortie de Windows 7 et Windows Server 2008 R2. Au fil des versions et des sorties de Windows, Microsoft a fait évoluer AppLocker pour ajouter des fonctionnalités.

AppLocker est pris en charge sur Windows 10 et Windows 11 : vous pouvez miser sans problème sur cette fonctionnalité. Il en va de même pour Windows Server, si vous souhaitez mettre en place une politique AppLocker sur un serveur RDS.

Pendant longtemps, AppLocker était réservé aux éditions Entreprise et Education de Windows. Toutefois, au début de l'année 2023, Microsoft a revu sa position : AppLocker est désormais disponible pour les éditions Pro de Windows 10 et Windows 11 grâce à la mise à jour KB5024351. Pour en savoir plus, consultez cette page du support :

Pour Windows Server, il n'y a aucune restriction à partir de Windows Server 2012.

Maintenant, nous allons pouvoir commencer la configuration !

III. Création d'un groupe pour appliquer la règle AppLocker

Avant d'attaquer la GPO AppLocker, nous allons créer un groupe de sécurité sur lequel va s'appliquer notre politique AppLocker.

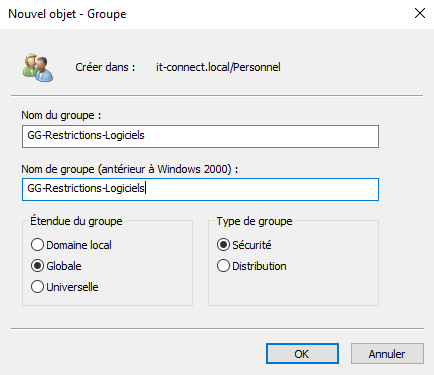

À partir de la console "Utilisateurs et ordinateurs Active Directory", j'ai créé le groupe de sécurité "GG-Restrictions-Logiciels". Vous pouvez le créer avec le Centre d'administration Active Directory ou avec PowerShell : vous avez le choix.

Au sein de ce groupe, j'ai ajouté un salarié de l'entreprise pour lui appliquer les restrictions : "guy.mauve".

IV. Configuration d'une GPO AppLocker

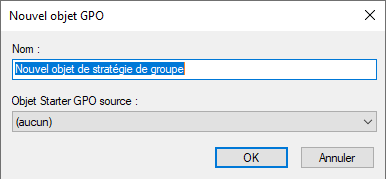

À partir de la console de Gestion des stratégies de groupe, créez une nouvelle GPO et liez cette GPO à une OU qui cible vos machines. Pour ma part, je vais cibler l'OU qui contient la machine où se connecte "guy.mauve" et je vais nommer cette GPO "AppLocker", tout simplement.

Ensuite, modifiez cette GPO à l'aide d'un clic droit sur son nom.

A. Configurer le service Identité de l'Application

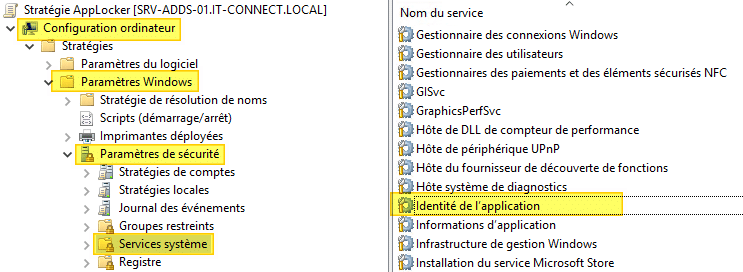

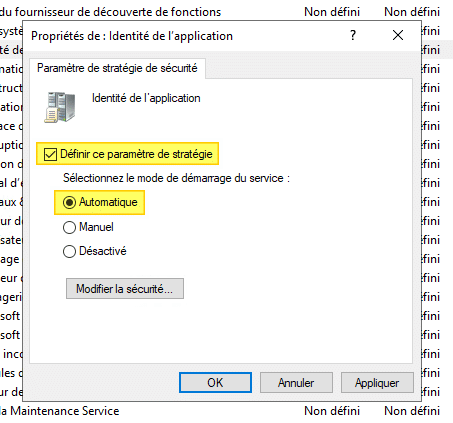

Pour qu'AppLocker fonctionne, il faut que le service "Identité de l'application" (AppIDSvc) soit actif et démarré automatiquement. Ce n'est pas le cas par défaut. Nous allons configurer la GPO pour configurer ce service sur nos postes de travail.

Parcourez l'arborescence comme ceci :

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Services système

Ouvrez les propriétés du service "Identité de l'application", cochez la case "Définir ce paramètre de stratégie" et cliquez sur "Automatique".

Validez. Première étape réussie !

B. Créer les règles AppLocker

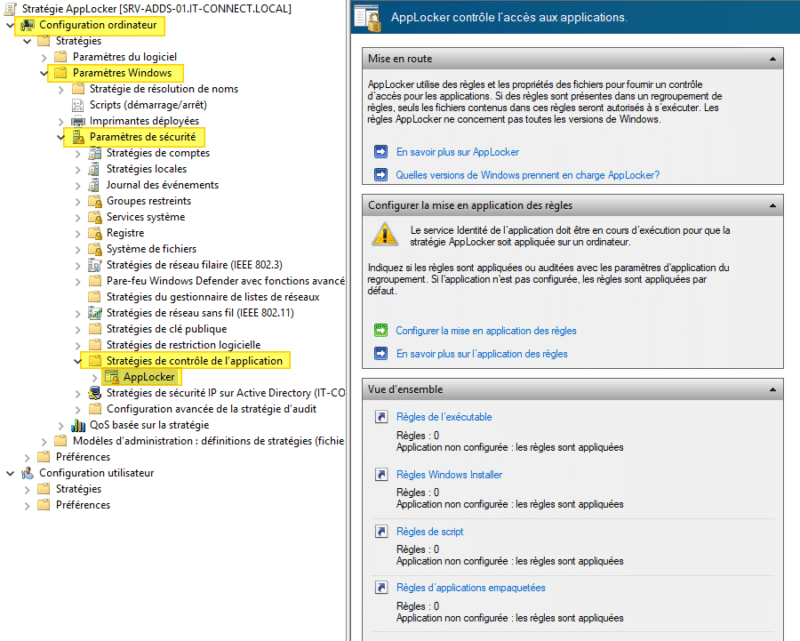

Pour configurer AppLocker, parcourez l'arborescence de cette façon :

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies de contrôle de l'application > AppLocker

Ensuite, cliquez sur le lien "Configurer la mise en application des règles" sur la partie de droite.

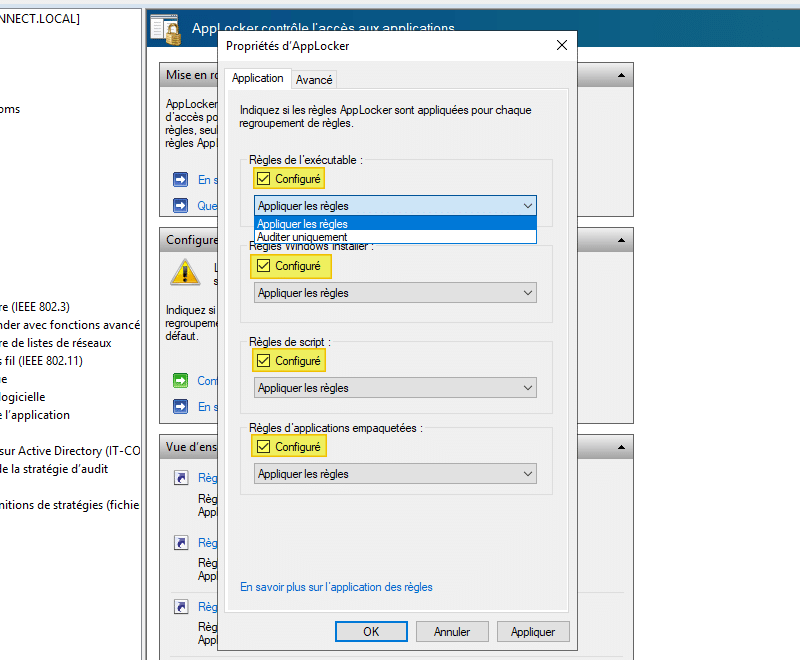

Pour chaque type de règles, cochez l'option "Configuré" et basculez sur "Appliquer les règles".

Note : j'utilise le mode "Appliquer les règles" dès maintenant, mais en phase de test, c'est pertinent de commencer par une phase d'audit et d'analyse en sélectionnant "Auditer uniquement". De cette façon, les événements AppLocker seront générés, mais il n'y aura pas de restrictions effectives sur la machine.

Validez avec "OK".

Développez "AppLocker", quatre catégories vont s'afficher : règles de l'exécutable (EXE), règles Windows Installer (MSI), règles de scripts et règles d'applications empaquetées (APPX).

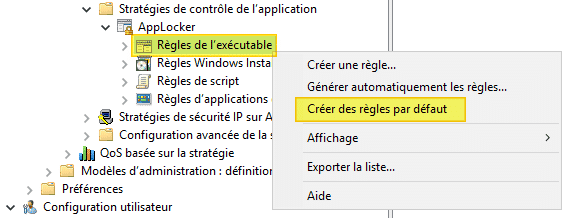

Je vous invite à générer les règles par défaut pour les "Règles de l'exécutable", les "Règles Windows Installer" et les "Règles d'applications empaquetées". Pour cela, effectuez un clic droit sur la catégorie et cliquez sur le bouton "Créer des règles par défaut".

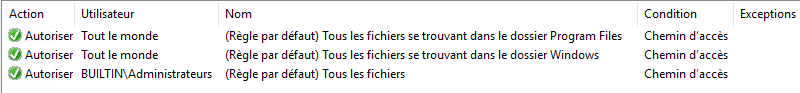

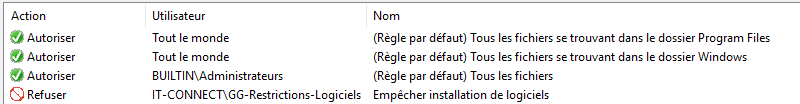

Si l'on regarde la partie "Règles de l'exécutable", on peut voir que cette action crée plusieurs règles pour autoriser "Tout le monde" à exécuter les programmes situés dans "Program Files" et "Windows" (et uniquement dans ces deux dossiers, ce qui correspond au même sort que l'on va réserver à notre groupe). En complément, les administrateurs n'auront pas de restrictions. C'est une bonne base pour la suite.

Remarque importante : si vous souhaitez restreindre uniquement les membres du groupe "GG-Restrictions-Logiciels", ne créez pas ces règles. Si vous souhaitez restreindre tout le monde (comme sécurité de base) et appliquer des règles supplémentaires sur le groupe "GG-Restrictions-Logiciels" pour autoriser certains programmes ou créer des interdictions supplémentaires, créez ces règles par défaut.

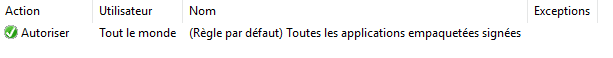

Dans le même esprit, une règle est créée pour les applications empaquetées.

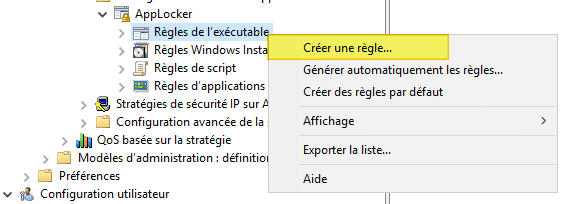

Désormais, passons à la création de notre règle personnalisée. Effectuez un clic droit sur "Règles de l'exécutable" et cliquez sur "Créer une règle". Un assistant va se lancer.

Je vous rappelle que l'objectif est de créer une règle pour empêcher le groupe "GG-Restrictions-Logiciels" d'exécuter et d'installer des logiciels, à part ceux présents dans "Program Files" et "Windows" (c'est déjà le cas avec les règles par défaut). Tout en se laissant la possibilité d'apporter d'autres restrictions aux membres de ce groupe (blocage de chemins supplémentaires, ou à l'inverse créer une exception, comme nous allons le voir).

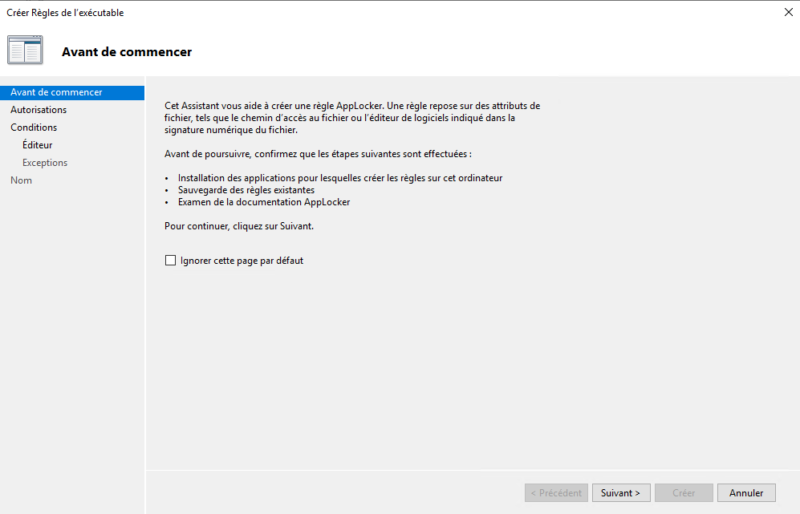

Cliquez sur "Suivant" lorsque le premier écran apparaît.

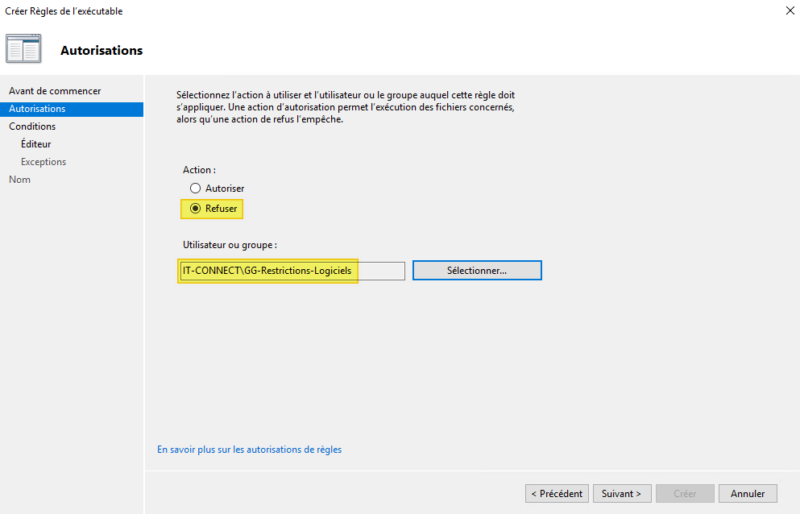

Choisissez l'action "Refuser" et pour le champ "Utilisateur ou groupe", sélectionnez le groupe "GG-Restrictions-Logiciels". Poursuivez.

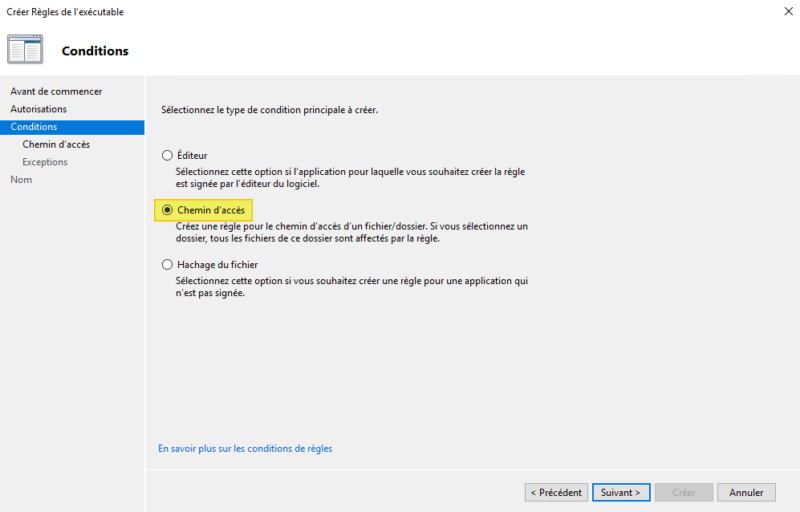

Lorsque l'on crée une règle, il y a trois types de conditions principales :

- Editeur : règle basée sur l'éditeur de l'exécutable. Par exemple : autoriser uniquement l'exécutable d'un éditeur spécifique, avec un nom spécifique, dans une version spécifique, ou autoriser tous les exécutables de l'éditeur Microsoft.

- Chemin d'accès : règle basée sur un chemin d'accès. Par exemple : bloquer l'exécution de tous les exécutables situés sur le Bureau de l'utilisateur.

- Hachage du fichier : règle basée sur le hash de l'exécutable, tout en sachant qu'un hash va évoluer pour un même logiciel d'une version à l'autre.

Choisissez "Chemin d'accès" et continuez.

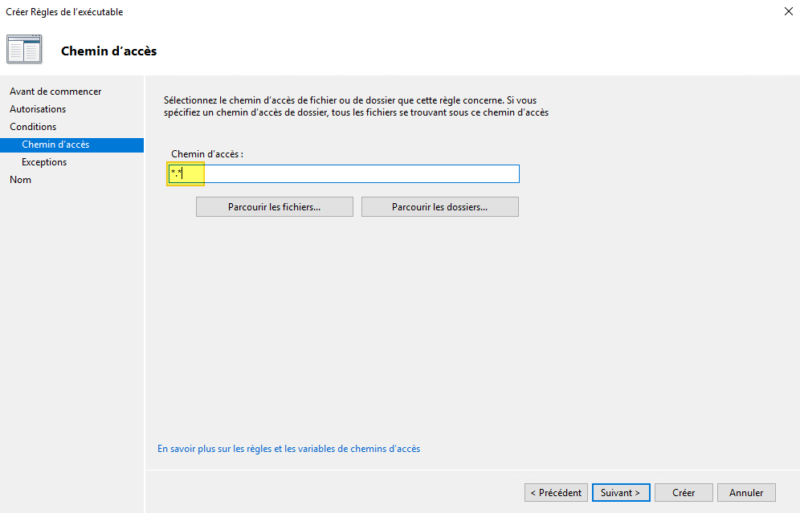

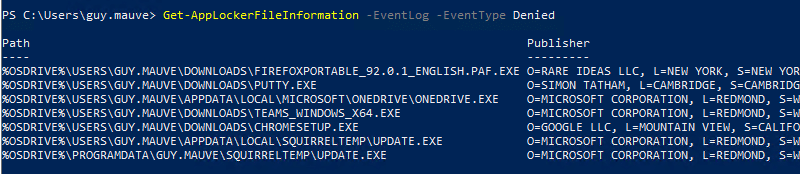

Pour le chemin d'accès, précisez "*.*" : cela signifie que l'on refuse tous les exécutables ! Mais, nous allons créer deux exceptions à la prochaine étape.

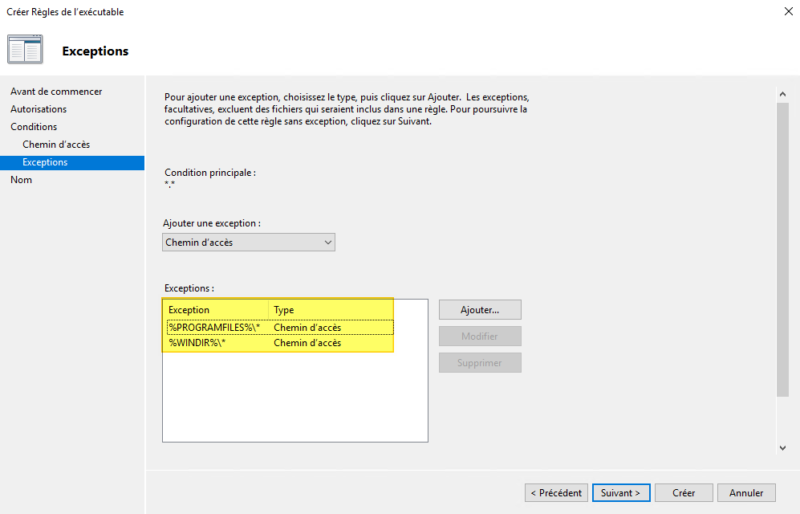

Sous "Ajouter une exception", choisissez "Chemin d'accès" et cliquez sur le bouton "Ajouter". Créez une première exception avec ce chemin :

%PROGRAMFILES%\*

Répétez l'opération avec ce chemin :

%WINDIR%\*

Cela va permettre d'autoriser les exécutables situés dans "Program Files" et le dossier d'installation de Windows. Cliquez sur "Suivant".

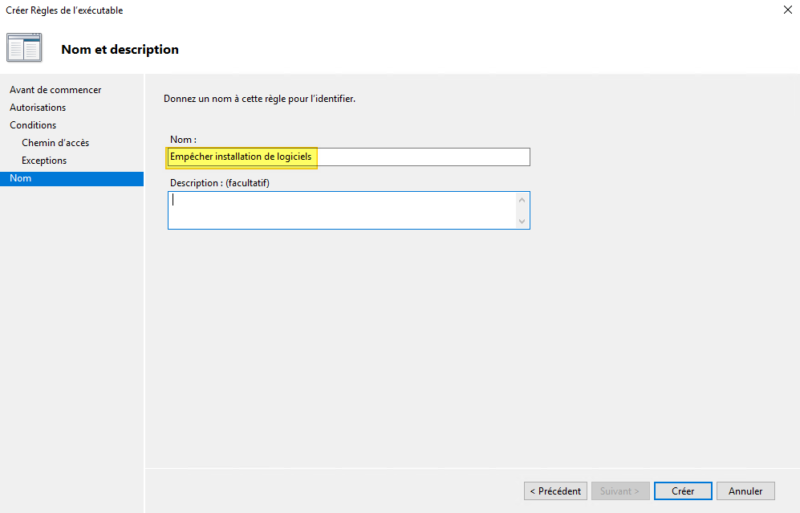

Nommez cette règle et indiquez une précision si vous le souhaitez. Cliquez sur "Créer".

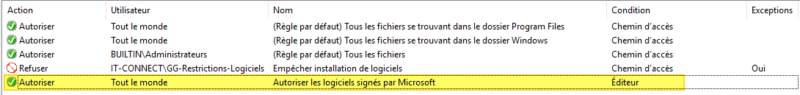

Nous obtenons le résultat suivant :

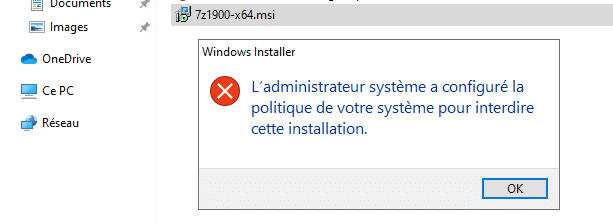

Je vous invite à créer une règle similaire, mais dans la catégorie "Règles Windows Installer" pour bloquer les fichiers MSI.

Une fois que c'est fait, la GPO est prête, nous allons tester depuis un poste client.

V. Tester la configuration AppLocker

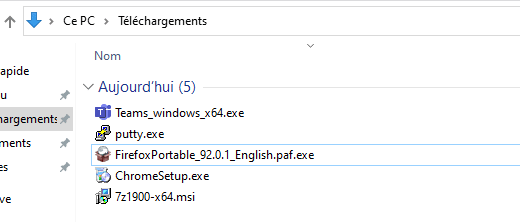

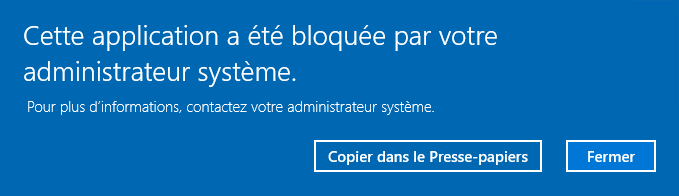

Sur le poste client, je me connecte avec l'utilisateur "guy.mauve" puisqu'il est membre du groupe "GG-Restrictions-Logiciels". Ensuite, j'effectue un "gpupdate /force" et pendant ce temps je télécharge quelques logiciels : Putty, Firefox Portable, Chrome, Teams et 7-Zip.

Le problème, c'est que l'administrateur système bloque l'exécution de tous ces exécutables ! Et oui, notre stratégie AppLocker rentre en jeu et contrôle l'exécution de chaque fichier ! Comme l'exécutable n'est pas dans un dossier autorisé (Program Files ou Windows), il est bloqué !

Dans le même esprit, avec un package MSI (suite à la création de la seconde règle).

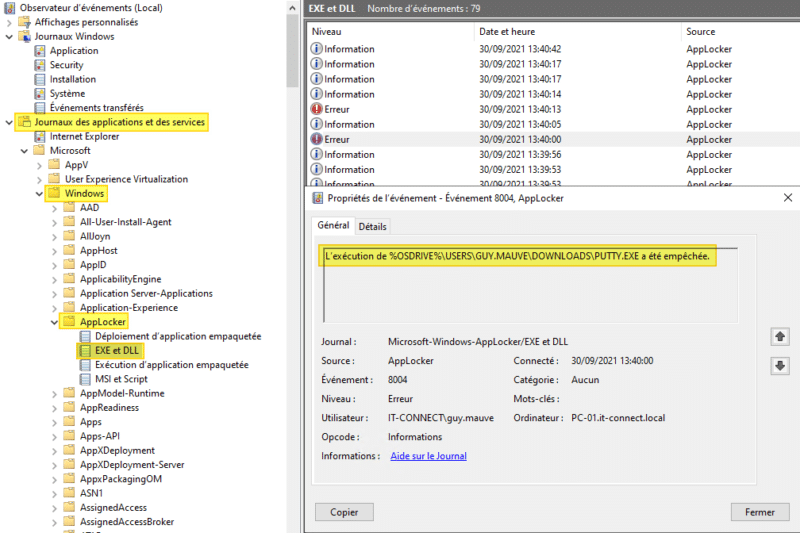

Si l'on regarde dans l'Observateur d'événements de la machine locale, on peut voir que tous les événements AppLocker sont enregistrés. Vous pouvez les retrouver dans :

Journaux des applications et des services > Microsoft > Windows > AppLocker

Ensuite, il y a un journal par catégorie de règles, ce qui est appréciable pour le debug. On peut voir que "guy.mauve" a tenté d'exécuter "Putty.exe" et que l'exécution a été empêchée. Là ce sont des exécutables sans réels dangers, mais ce serait un logiciel malveillant, ce serait bloqué également et d'autant plus appréciable !

J'en profite pour parler du module PowerShell AppLocker. Il permet de récolter des informations assez précises, comme par exemple la liste des applications refusées pour un utilisateur avec la commande "Get-AppLockerFileInformation".

Get-AppLockerFileInformation -EventLog -EventType Denied

À l'inverse, on peut voir ce qui a été autorisé :

Get-AppLockerFileInformation –EventLog –EventType Allowed

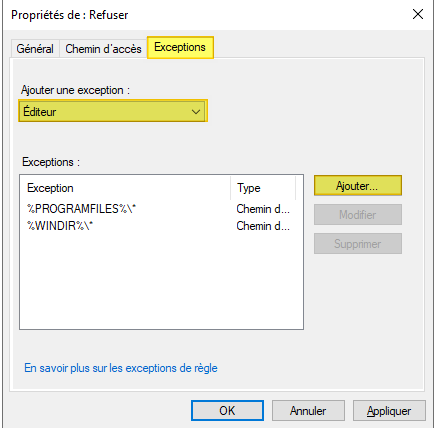

VI. AppLocker : créer une exception pour autoriser l'installation de Teams

Pour finir, nous allons apprendre à créer une exception pour autoriser l'installation d'un logiciel spécifique, en l'occurrence Teams, malgré les restrictions mises en place. Un cas très courant puisque Teams peut s'installer sans les droits Administrateur étant donné qu'il s'installe dans le répertoire "AppData" du profil de l'utilisateur, comme d'autres applications.

Lorsque l'on télécharge Teams, on obtient le fichier suivant : Teams_windows_x64.exe

La première chose à faire, c'est ajouter une nouvelle exception sur notre règle située dans "Règles de l'exécutable". Effectuez un clic droit sur la règle "Empêcher installation de logiciels" et cliquez sur "Propriétés".

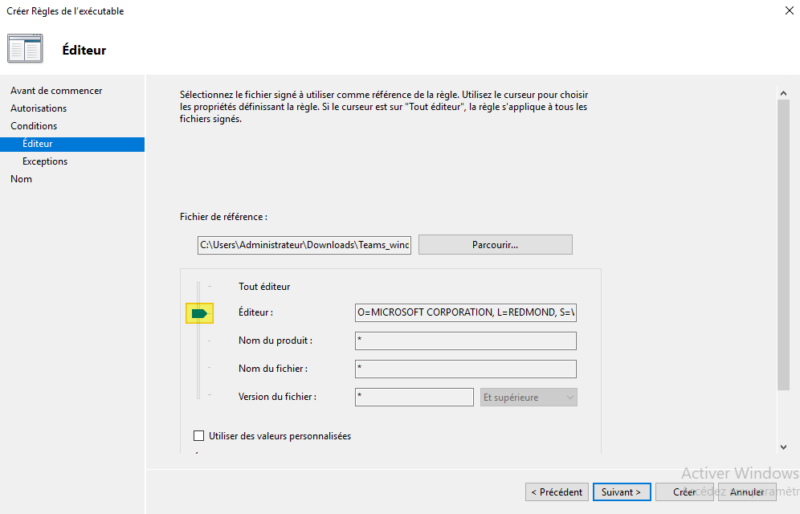

Au sein de l'onglet "Exceptions", choisissez "Editeur" sous "Ajouter une exception" puis cliquez sur le bouton "Ajouter".

Vous devez indiquer le chemin vers l'exécutable de Teams pour que l'assistant AppLocker récupère des informations sur l'exécutable, notamment l'éditeur. Ensuite, les différents champs seront complétés automatiquement : Editeur, Nom du produit, Nom du fichier et Version du fichier.

Prenez le curseur à gauche et positionnez-le sur "Editeur". Cela va permettre d'accepter toutes les valeurs pour les autres champs et d'autoriser toutes les applications signées par l'éditeur Microsoft. En fait, on pourrait être plus restrictif et autoriser seulement le produit "MICROSOFT TEAMS", mais le problème c'est que Teams s'appuie sur plusieurs composants. Si l'on ne crée par une autorisation plus large, l'installation échouera. Validez.

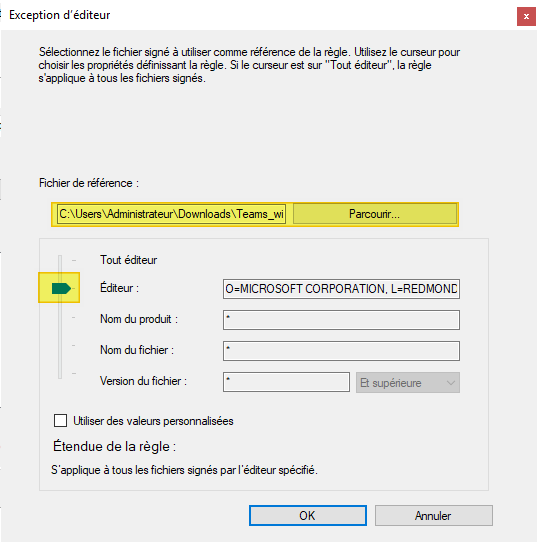

La création d'une exception dans AppLocker ne suffit pas : même avec cette exception, l'installeur de Teams sera bloqué ! En fait, en plus d'ajouter une exception, il faut créer une règle pour autoriser l'éditeur Microsoft. Une petite subtilité, mais qu'il faut connaître si vous ne voulez pas vous casser les dents pendant 3 heures sur une règle AppLocker qui ne s'applique pas (ce qui devrait arriver à un moment donné malgré tout).

Toujours dans "Règles de l'exécutable", créez une nouvelle règle... et :

- Choisissez l'action "Autoriser" et ciblez "Tout le monde" ou le groupe "GG-Restrictions-Logiciels"

- Choisissez le type de condition principale "Editeur"

- Indiquez le fichier exécutable de Teams comme fichier de référence et positionnez le curseur sur "Editeur"

Finalisez la création de la règle.

Vous devez obtenir ceci :

À partir de là, sur le poste client, l'utilisateur "guy.mauve" sera toujours restreint à l'exception près qu'il pourra exécuter les logiciels signés par Microsoft qui ne sont pas situés dans "Program Files" et "Windows". Pour Teams, cela va lui permettre d'installer l'application dans sa session.

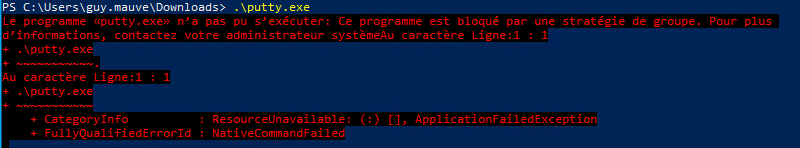

VII. AppLocker : efficace avec PowerShell et l'Invite de commande

Nous avons vu comment exécuter le logiciel depuis l'Explorateur de fichiers et nous avons pu constater que l'exécution est bien bloquée. Il faut savoir aussi que l'exécution sera bloquée si l'on tente de lancer l'exécutable depuis la console PowerShell ou l'Invite de commande. Par exemple :

Cela peut paraître normal, mais avec la méthode plus ancienne, à savoir "Stratégie de restriction logicielle", ce n'est pas le cas. En effet, si vous ouvrez une console comme l'Invite de commande sur votre machine en tant qu'utilisateur standard (et donc restreint par la stratégie de restriction logicielle), vous allez pouvoir exécuter les fichiers bloqués. Ce qui nécessite de bloquer l'accès à l'Invite de commande et la console PowerShell, ce qui n'est pas un mal de toute façon ! Voilà, un atout de plus pour AppLocker puisqu'il est efficace contre cette méthode de contournement.

Cette introduction à AppLocker touche à sa fin ! Vous avez désormais connaissance des bases pour configurer cette fonctionnalité très intéressante afin de sécuriser vos postes de travail, mais aussi vos serveurs !

Je pense que tu as un souci dans ton tuto, en effet, les règles par défaut de base permettent aux administrateurs d’installer et exécuter des logiciels tandis que les autres utilisateurs ne peuvent qu’exécuter ce qui est dans program files. Tu aurais donc eu le même résultat sans ta règle sur le groupe GG_restriction_logicielle.

Si tu ne veux restreindre que le groupe GG_restriction logicielle, il ne faut donc pas générer les règles par défaut.

De plus, il faut faire attention à bien créer les règles par défaut pour les applications empaquetées (ou ne pas activer l’application de ces règles) car sans elles, le menu démarrer risque de ne pas fonctionner (et autres effets de bord à prévoir). J’avais fait un tuto rapide qui ressemble à ça il y a quelques mois: https://coubiac.gi

Bonjour Benoît,

Oui je suis d’accord avec toi sur le principe avec les règles par défaut, je vais apporter des précisions sur cette partie, merci. Mon idée c’était de créer un groupe complémentaire à part, en reprenant le même principe que les règles par défaut, et montrer comment créer une exception pour ce même groupe (avec Teams).

A+

Florian

Bonjour,

Merci pour ce tuto très complet comme d’habitude.

Comme le dit Benoit, j’ai mon menu démarrer (Windows 11 Entreprise) qui ne fonctionne plus. J’utilise AppLocker pour interdire l’utilisation de l’appli empaquetée Teams.

Y a-t-il une solution à ce problème ? Le lien posté ci-dessus (https://coubiac.cgi) ne fonctionne pas.

Merci d’avance.

peut être un peu tard, mais voici :

https://coubiac.github.io/utiliser-applocker-pour-restreindre-linstallation-de-logiciels-a-un-groupe-dutilisateurs.html

Bonjour,

Y’a t’il une méthode pour transformer Windows 10 Pro en Windows 10 Entreprise?

Cordialement.

@setlocal DisableDelayedExpansion

@echo off

:: =======================================================================================================

::

:: This script is a part of ‘Microsoft Activation Scripts’ project.

::

:: Homepages-

:: NsaneForums: (Login Required) https://www.nsaneforums.com/topic/316668-microsoft-activation-scripts/

:: GitHub: https://github.com/massgravel/Microsoft-Activation-Scripts

:: GitLab: https://gitlab.com/massgrave/microsoft-activation-scripts

::

:: Maintained by @WindowsAddict

::

:: =======================================================================================================

::========================================================================================================================================

cls

title Change Windows 10 Edition with Retail/OEM Key

set _elev=

if /i « %~1″== »-el » set _elev=1

for /f « tokens=6 delims=[]. » %%G in (‘ver’) do set winbuild=%%G

set « _psc=powershell »

set « nul=1>nul 2>nul »

set « ELine=echo: &echo ==== ERROR ==== &echo: »

::========================================================================================================================================

if %winbuild% LSS 17134 (

%ELine%

echo Unsupported OS version Detected.

echo OS Requirement – Windows 10 [17134] 1803 and later builds.

goto Ced_Done

)

::========================================================================================================================================

:: Elevate script as admin and pass arguments and preventing loop

:: Thanks to @hearywarlot [ https://forums.mydigitallife.net/threads/.74332/ ] for the VBS method.

:: Thanks to @abbodi1406 for the powershell method and solving special characters issue in file path name.

%nul% reg query HKU\S-1-5-19 && (

goto :Passed

) || (

if defined _elev goto :E_Admin

)

set « _batf=%~f0 »

set « _vbsf=%temp%\admin.vbs »

set _PSarg= » » »%~f0″ » » -el

setlocal EnableDelayedExpansion

(

echo Set strArg=WScript.Arguments.Named

echo Set strRdlproc = CreateObject^(« WScript.Shell »^).Exec^(« rundll32 kernel32,Sleep »^)

echo With GetObject^(« winmgmts:\\.\root\CIMV2:Win32_Process.Handle=' » ^& strRdlproc.ProcessId ^& « ‘ »^)

echo With GetObject^(« winmgmts:\\.\root\CIMV2:Win32_Process.Handle=' » ^& .ParentProcessId ^& « ‘ »^)

echo If InStr ^(.CommandLine, WScript.ScriptName^) ^ 0 Then

echo strLine = Mid^(.CommandLine, InStr^(.CommandLine , « /File: »^) + Len^(strArg^(« File »^)^) + 8^)

echo End If

echo End With

echo .Terminate

echo End With

echo CreateObject^(« Shell.Application »^).ShellExecute « cmd.exe », « /c » ^& chr^(34^) ^& chr^(34^) ^& strArg^(« File »^) ^& chr^(34^) ^& strLine ^& chr^(34^), « », « runas », 1

)> »!_vbsf! »

(%nul% cscript //NoLogo « !_vbsf! » /File: »!_batf! » -el) && (

del /f /q « !_vbsf! »

exit /b

) || (

del /f /q « !_vbsf! »

%nul% %_psc% « start cmd.exe -arg ‘/c \ »!_PSarg:’= »!\ »‘ -verb runas » && (

exit /b

) || (

goto :E_Admin

)

)

exit /b

:E_Admin

%ELine%

echo This script require administrator privileges.

echo To do so, right click on this script and select ‘Run as administrator’.

goto Ced_Done

:Passed

::========================================================================================================================================

:: Set buffer height independently of window height

:: https://stackoverflow.com/a/13351373

:: Written by @dbenham

mode con: cols=98 lines=31

%nul% %_psc% « &{$H=get-host;$W=$H.ui.rawui;$B=$W.buffersize;$B.height=36;$W.buffersize=$B;} »

::========================================================================================================================================

set slp=SoftwareLicensingProduct

set sls=SoftwareLicensingService

set wApp=55c92734-d682-4d71-983e-d6ec3f16059f

setlocal EnableDelayedExpansion

:: Check Installation type

set instype=

for /f « skip=2 tokens=2* » %%a in (‘reg query « HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion » /v InstallationType 2^>nul’) do if not errorlevel 1 set « instype=%%b »

if not « %instype% »== »Client » (

%ELine%

echo Unsupported OS version [Server] Detected.

echo OS Requirement – Windows 10 [17134] 1803 and later builds.

goto Ced_Done

)

:: Check Windows Edition

set osedition=

for /f « tokens=2 delims== » %%a in (‘ »wmic path %slp% where (ApplicationID=’%wApp%’ and PartialProductKey is not NULL) get LicenseFamily /VALUE » 2^>nul’) do if not errorlevel 1 set « osedition=%%a »

if not defined osedition for /f « tokens=3 delims=: » %%a in (‘DISM /English /Online /Get-CurrentEdition 2^>nul ^| find /i « Current Edition : »‘) do set « osedition=%%a »

cls

if « %osedition% »== » » (

%ELine%

echo OS Edition was not detected properly. Aborting…

goto Ced_Done

)

::========================================================================================================================================

echo _______________________________________________________________________________________________

echo:

echo Note 1 – This script can not change ‘Core'(Home) to ‘Non-Core’ (Pro) Editions.

echo You’ll have to do the above manually, Follow these steps.

echo – Disable internet.

echo – Go to Settings ^> Update ^& Security ^> Activation and

echo Insert ‘Pro’ Edition Product Key VK7JG-NPHTM-C97JM-9MPGT-3V66T

echo – Follow on screen instructions, Done. [Incase of errors, restart the system.]

echo:

echo Note 2 – Following option works only in W10 17134 (RS4) and later builds.

echo _______________________________________________________________________________________________

echo:

echo You can change the Current Edition ‘%osedition%’ to one of the following :

echo _______________________________________________________________________________________________

REM Thanks to @RPO for the help in codes

echo:

for /f « tokens=4 » %%a in (‘dism /online /english /Get-TargetEditions ^| findstr /i /c: »Target Edition : « ‘) do echo %%a

echo:

choice /C:21 /N /M « [1] Continue [2] Exit : »

if %errorlevel%==1 exit /b

echo:

for /f « tokens=4 » %%a in (‘dism /online /english /Get-TargetEditions ^| findstr /i /c: »Target Edition : « ‘) do (

choice /C:NY /N /M « Do you want to change to the %%a edition? [Y,N] : »

if errorlevel 2 (

call :%%a %nul%

if « !key! »== » » cls &%ELine% &echo [%%a ^| %winbuild%] HWID Activation is Not Supported. &goto Ced_Done

cls

echo ____________________________________________________________________

REM Thanks to @abbodi1406 for the WMI methods

echo:

echo Changing the Edition to Windows 10 %%a

wmic path %sls% where __CLASS=’%sls%’ call InstallProductKey ProductKey= »!key! » %nul% && (

for /f « tokens=2 delims== » %%# in (‘wmic path %slp% where « ApplicationID=’%wApp%’ and PartialProductKeynull » Get ProductKeyChannel /value 2^>nul’) do set « _channel=%%# »

wmic path %sls% where __CLASS=’%sls%’ call RefreshLicenseStatus %nul%

echo:

call echo Installing %%_channel%% Key [!key!]

echo [Successful]

echo:

echo Reboot is required to properly change the Edition.

) || (

%ELine%

echo Installing Retail/OEM Key [!key!]

echo [Unsuccessful]

)

echo ____________________________________________________________________

goto Ced_Done

))

::========================================================================================================================================

:Ced_Done

echo:

echo Press any key to exit…

pause >nul

exit /b

::========================================================================================================================================

:: Retail_OEM Key List

:Core

set « key=YTMG3-N6DKC-DKB77-7M9GH-8HVX7 »

exit /b

:CoreCountrySpecific

set « key=N2434-X9D7W-8PF6X-8DV9T-8TYMD »

exit /b

:CoreN

set « key=4CPRK-NM3K3-X6XXQ-RXX86-WXCHW »

exit /b

:CoreSingleLanguage

set « key=BT79Q-G7N6G-PGBYW-4YWX6-6F4BT »

exit /b

:Education

set « key=YNMGQ-8RYV3-4PGQ3-C8XTP-7CFBY »

exit /b

:EducationN

set « key=84NGF-MHBT6-FXBX8-QWJK7-DRR8H »

exit /b

:Enterprise

set « key=XGVPP-NMH47-7TTHJ-W3FW7-8HV2C »

exit /b

:EnterpriseN

set « key=3V6Q6-NQXCX-V8YXR-9QCYV-QPFCT »

exit /b

:EnterpriseS

if « %winbuild% » EQU « 10240 » set « key=FWN7H-PF93Q-4GGP8-M8RF3-MDWWW »

if « %winbuild% » EQU « 14393 » set « key=NK96Y-D9CD8-W44CQ-R8YTK-DYJWX »

exit /b

:EnterpriseSN

if « %winbuild% » EQU « 10240 » set « key=8V8WN-3GXBH-2TCMG-XHRX3-9766K »

if « %winbuild% » EQU « 14393 » set « key=2DBW3-N2PJG-MVHW3-G7TDK-9HKR4 »

exit /b

:Professional

set « key=VK7JG-NPHTM-C97JM-9MPGT-3V66T »

exit /b

:ProfessionalEducation

set « key=8PTT6-RNW4C-6V7J2-C2D3X-MHBPB »

exit /b

:ProfessionalEducationN

set « key=GJTYN-HDMQY-FRR76-HVGC7-QPF8P »

exit /b

:ProfessionalN

set « key=2B87N-8KFHP-DKV6R-Y2C8J-PKCKT »

exit /b

:ProfessionalWorkstation

set « key=DXG7C-N36C4-C4HTG-X4T3X-2YV77 »

exit /b

:ProfessionalWorkstationN

set « key=WYPNQ-8C467-V2W6J-TX4WX-WT2RQ »

exit /b

:ServerRdsh

set « key=NJCF7-PW8QT-3324D-688JX-2YV66 »

exit /b

:IoTEnterprise

set « key=XQQYW-NFFMW-XJPBH-K8732-CKFFD »

exit /b

Bonjour,

Merci pour ce partage d’infos.

Auriez vous une/des recommendation(s) pour centraliser les évènements applocker ? Avec Intune de préférence.

Bien cordialement,

Karim