GitLab (CVE-2023-7028) – Plus de 5 000 serveurs exposés à des attaques, dont près de 300 en France !

Depuis une dizaine de jours, une faille de sécurité critique a été dévoilée et corrigée dans GitLab : la CVE-2023-7028. Le problème, c'est qu'il y aurait encore plus de 5 000 instances exposées sur Internet et vulnérables !

La faille de sécurité CVE-2023-7028 peut être exploitée à distance par un attaquant pour réinitialiser le mot de passe d'un compte utilisateur afin d'en prendre le contrôle, sans aucune action de la part de l'utilisateur. Il suffit d'avoir accès à l'instance GitLab et de connaître le nom d'un utilisateur afin de le compromettre et d'en prendre le contrôle, à moins que le MFA soit activé et configuré sur le compte en question.

- Cette faille critique dans GitLab permet de réinitialiser le mot de passe de n'importe quel compte !

Pour corriger cette vulnérabilité, GitLab a mis en ligne de nouvelles versions pour GitLab Community Edition (CE) et Enterprise Edition (EE) : 16.7.2, 16.6.4 et 16.5.6. Pour les versions plus anciennes, GitLab a également publié d'autres correctifs dans un second temps : 16.1.6, 16.2.9 et 16.3.7.

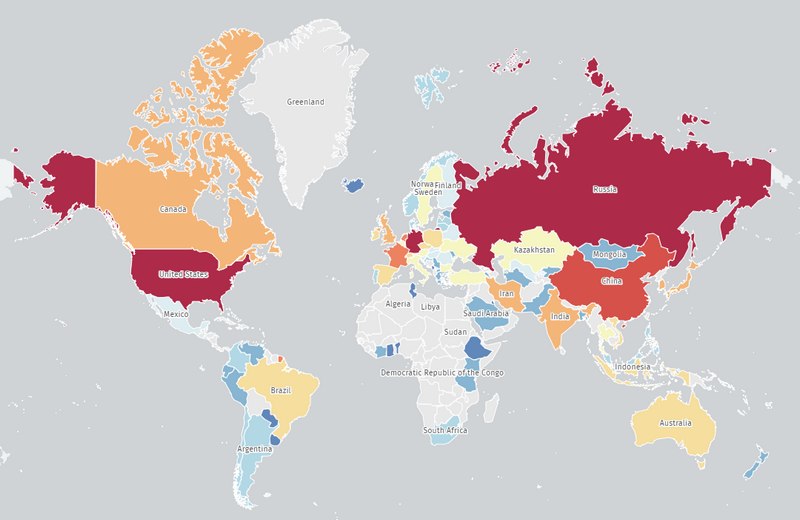

Comme souvent, TheShadowServer a mis en ligne une carte interactive qui permet de se faire une idée de la quantité de serveurs vulnérables à l'échelle mondiale. A l'heure actuelle, on compte plus de 5 000 serveurs GitLab exposés sur Internet et vulnérable à la CVE-2023-7028. Voici quelques chiffres clés :

- Etats-Unis : 964 serveurs

- Allemagne : 730

- Russie : 721

- Chine : 503

- France : 298

- Canada : 99

- Suisse : 53

- Belgique : 38

Si vous utilisez GitLab, ne trainez pas pour patcher votre instance : la compromission d'une instance peut être lourde de conséquences puisse qu'elle peut donner lieu à la fuite de code source, de clés d'API, ou encore permettre à l'attaquant d'infecter le code source d'une application afin de mettre en place une attaque de la chaine d'approvisionnement (supply chain attack).

De plus, il existe déjà au moins un exploit PoC disponible sur GitHub, notamment à cette adresse.

Que faire si mon instance est compromise ?

Dans le cas où votre instance GitLab est compromise, vous devez effectuer la modification des mots de passe de tous les utilisateurs, vérifier que le MFA est bien activé, mais aussi renouveler tous les certificats et clés d'API associés à vos projets afin de limiter l'impact d'une éventuelle fuite de données.

Vous pouvez approfondir ce point en lisant cette page de la documentation GitLab.