FSRM : Protéger son serveur de fichiers des ransomwares

Sommaire

I. Présentation

Les données qu’elles soient personnelles ou professionnelles ont une valeur certaine, et ça il y a des personnes malintentionnées qu’ils l’ont bien compris et qui veulent en tirer profit avec des malwares, ou plus particulièrement avec les ransomwares qui sont la grande tendance depuis quelque temps. Pour rappel, un ransomware, en français rançongiciel, est un logiciel qui va chiffrer vos données et vous demander de l’argent pour pouvoir récupérer les données, sous peine de les perdre.

Pour se protéger face à cette menace, que l’on peut représenter par Cryptolocker ou plus récemment Locky, il y a différentes couches de sécurité à mettre en place. Tout d’abord, ça passe par une protection au niveau des e-mails avec un filtre anti-spam, du filtrage web pour éviter que les utilisateurs aillent sur des sites où ils n’ont rien à faire, ou encore protéger votre serveur de fichiers, c’est d’ailleurs ce dernier point qui nous intéresse.

Dans le cadre de ce tutoriel, il sera question de protéger un serveur de fichiers sous Windows Server 2012 R2, pour cela on s’appuie sur le File Server Resource Manager (FSRM) , en français « Gestionnaire de ressources du serveur de fichiers ». Il intègre une fonctionnalité qui permet de filtrer les fichiers, l’objectif sera alors de bloquer certaines extensions (et fichiers) propres au comportement d’un ransomware, et d’en avertir l’administrateur par e-mail et/ou par une entrée dans l’observateur d’événements. Par exemple, un ransomware qui chiffre vos fichiers avec l’extension « .locky » donc on va bloquer cette extension.

II. Installation du gestionnaire de ressources du serveur de fichiers

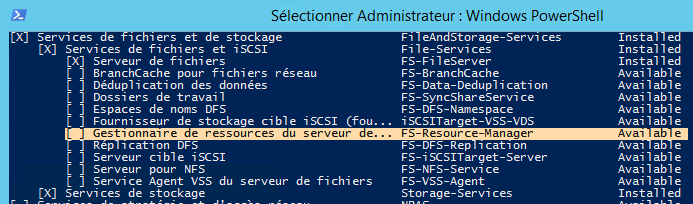

Tout d’abord, nous allons installer la fonctionnalité FSRM et la console associée qui permet de la gérer. Pour cela, on va passer par PowerShell, déjà on peut vérifier si la fonctionnalité est déjà installée ou pas :

Get-WindowsFeature ou Get-WindowsFeature -Name FS-Resource-Manager

Comme la fonctionnalité n’est pas installée (état « Available »), on va l’installer et installer sa console de gestion :

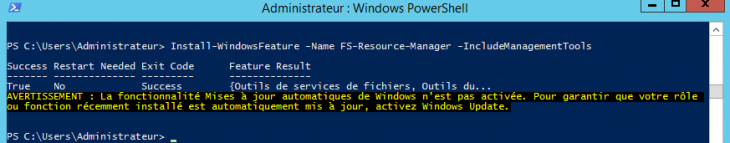

Install-WindowsFeature -Name FS-Resource-Manager -IncludeManagementTools

Voilà, la fonctionnalité est installée vous pouvez lancer la console « Gestionnaire de ressources du serveur de fichiers » depuis les outils d’administration.

III. Configurer le SMTP pour recevoir les notifications

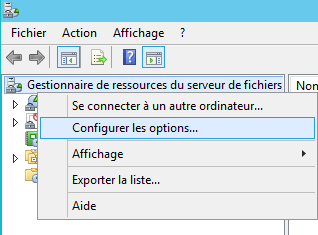

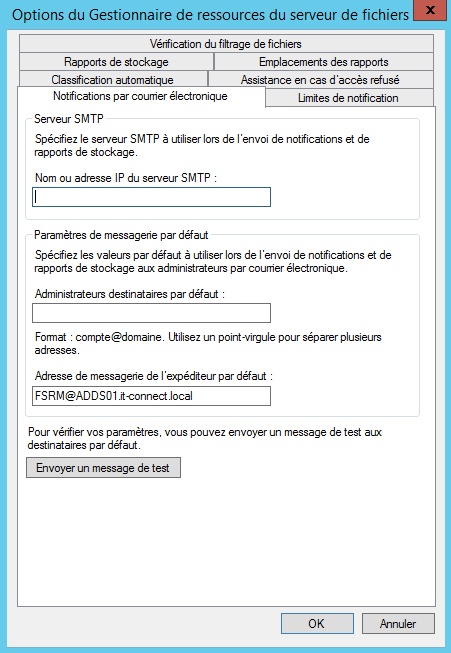

Si vous souhaitez recevoir des notifications par e-mail, il faut préciser un serveur SMTP au sein des options de la console FSRM. Pour cela, effectuez un clic droit sur « Gestionnaire de ressources du serveur de fichiers » et cliquez sur « Configurer les options ».

Dans l’onglet « Notifications par courrier électronique » remplissez les champs « Serveur SMTP » et « Administrateurs destinataires par défaut ». Validez.

Note : Il n’est pas proposé de rentrer des credentials pour s’authentifier auprès du serveur SMTP, ce qui est plutôt dommage, si vous avez besoin d’une solution de contournement vous pouvez vous appuyer sur un serveur relai SMTP.

IV. Création d’un groupe d’extensions de fichiers

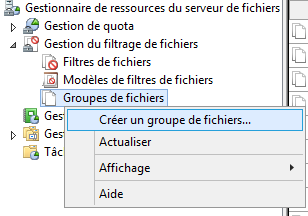

On va continuer en créant un groupe de fichiers qui va regrouper un ensemble d’extensions liées aux ransomwares dans notre cas. Pour cela, sous « Gestion du filtrage de fichiers », effectuez un clic droit sur « Groupes de fichiers » puis « Créer un groupe de fichiers ».

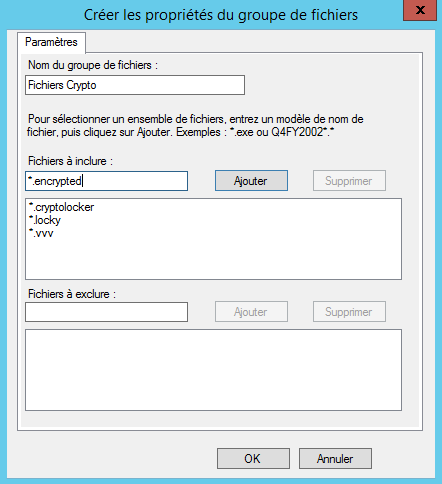

Nommez ce groupe de fichiers comme vous le souhaitez, « Fichiers ransomwares » ou « Fichiers Crypto » par exemple. Ensuite, il va falloir inclure les extensions, il y en a une bonne quantité et le processus d’ajout en mode graphique est assez long (voir juste après la liste pour le faire en PowerShell).

Voici une liste non exhaustive des extensions et des fichiers de note qui accompagne généralement ces ransomwares :

_Locky_recover_instructions.txt

DECRYPT_INSTRUCTIONS.TXT

DECRYPT_INSTRUCTIONS.HTML

DECRYPT_INSTRUCTION.TXT

DECRYPT_INSTRUCTION.HTML

HELP_DECRYPT.TXT

HELP_DECRYPT.HTML

DecryptAllFiles.txt

enc_files.txt

HowDecrypt.txt

How_Decrypt.txt

How_Decrypt.html

HELP_TO_DECRYPT_YOUR_FILES.txt

HELP_RESTORE_FILES.txt

HELP_TO_SAVE_FILES.txt

restore_files*.txt

restore_files.txt

RECOVERY_KEY.TXT

how to decrypt aes files.lnk

HELP_DECRYPT.PNG

HELP_DECRYPT.lnk

DecryptAllFiles*.txt

Decrypt.exe

ATTENTION!!!.txt

AllFilesAreLocked*.bmp

MESSAGE.txt

*.locky

*.ezz

*.ecc

*.exx

*.7z.encrypted

*.ctbl

*.encrypted

*.aaa

*.xtbl

*.abc

*.JUST

*.EnCiPhErEd

*.cryptolocker

*.micro

*.vvv

Si vous recherchez sur Google « Update list extension ransomware » vous tomberez sur différentes pages avec des listes comme celle ci-dessus, ce qui vous permettra de maintenir à jour dans le temps votre liste. Par exemple : Ransomware Extensions

Vous noterez que j’ai bloqué également l’extension « *.vvv » qui correspond à TeslaCrypt, un ransomware récemment découvert. Pour créer ce groupe de fichiers directement en PowerShell et gagner du temps dans la création, voici la commande correspondante :

New-FsrmFileGroup -Name "Fichiers Crypto" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTIONS.HTML", "DECRYPT_INSTRUCTION.TXT", "DECRYPT_INSTRUCTION.HTML", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_TO_DECRYPT_YOUR_FILES.txt", "HELP_RESTORE_FILES.txt", "HELP_TO_SAVE_FILES.txt", "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "ATTENTION!!!.txt", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

Dans cette commande, il suffit d’utiliser le paramètre Name pour le nom du groupe et IncludePattern pour la liste des fichiers et extensions à inclure. Vous pourrez toujours la modifier plus tard en PowerShell également avec Set-FsrmFileGroup.

Passons à l’étape suivante.

V. Créer un modèle de filtre de fichiers

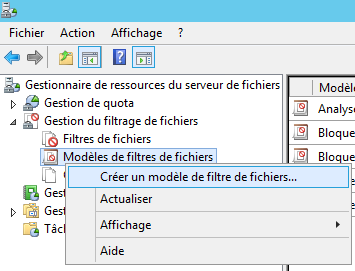

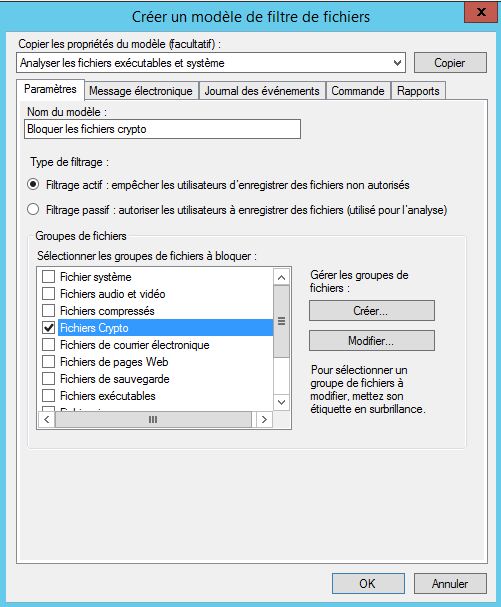

On va désormais appliquer une politique sur notre groupe de fichiers précédemment créé, pour cela créez un modèle de filtre de fichiers via un clic droit sur l’entrée du même nom.

Dans l’onglet « Paramètres », vous devez impérativement sélectionner le filtrage actif pour réaliser un blocage des extensions et fichiers du groupe de fichiers que nous venons de créer, et que vous devez sélectionner juste en dessous. Pensez également à nommer ce modèle avec un nom explicite.

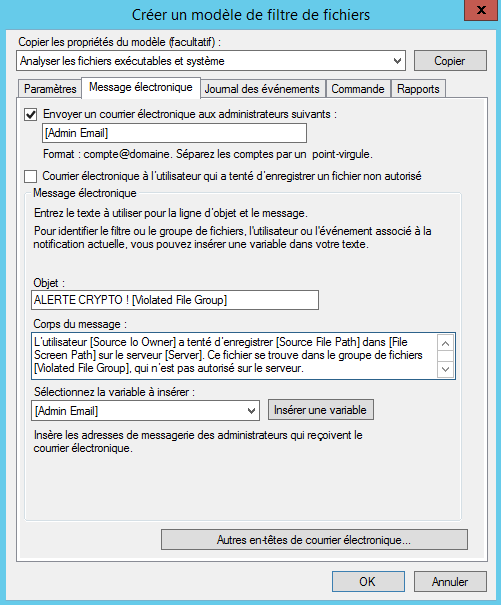

Dans l’onglet « Message électronique », on va activer la première option pour activer les notifications, si vous ne souhaitez pas recevoir d’e-mail n’activez pas l’option. Vous pouvez alors personnaliser l’objet et le corps du message, il y a un bon nombre de variables pour personnaliser les messages.

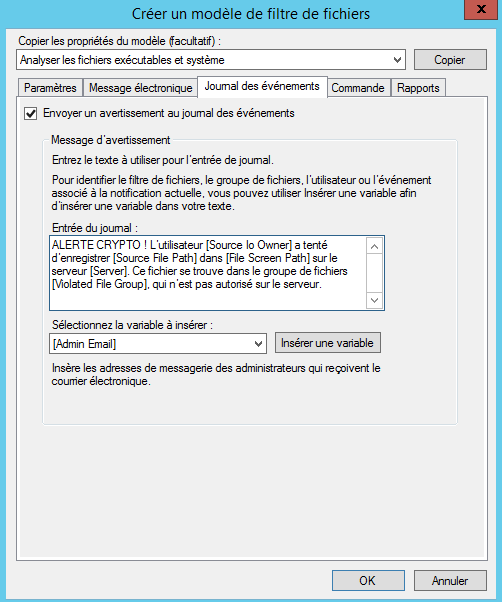

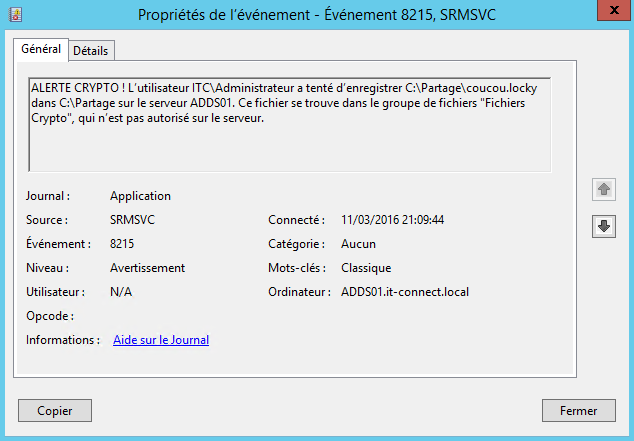

Pour activer la génération d’entrée dans le journal des événements, il suffit d’aller dans l’onglet correspondant et d’activer l’option. Nous verrons à la fin du tutoriel dans notre test un exemple d’entrée générée.

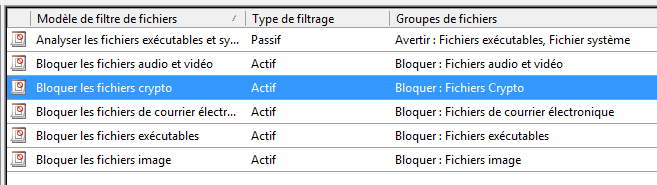

Validez et vous verrez notre filtre apparaître auprès de ceux présents par défaut. À ce moment-là, le filtre est prêt à être utilisé, mais n’a aucun lien avec les lecteurs locaux où se situent nos données, c’est la dernière étape à réaliser.

VI. Créer un filtre de fichiers

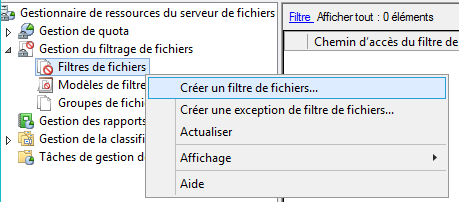

Sur « Filtres de fichiers », effectuez un clic droit et créer un filtre de fichiers.

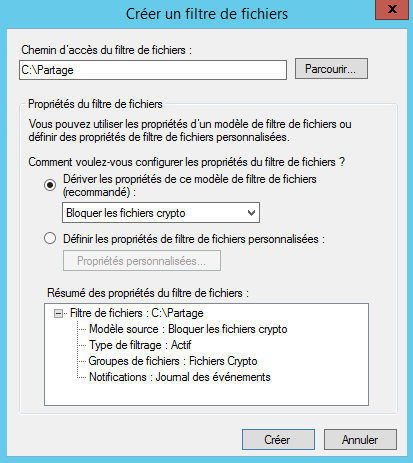

Dans le champ « Chemin d’accès du filtre de fichiers », indiquez le chemin vers un de vos partages ou même la racine d’un lecteur de données pour une protection globale. Sélectionnez ensuite votre modèle de filtre de fichiers, comme sur l’image ci-dessous et validez.

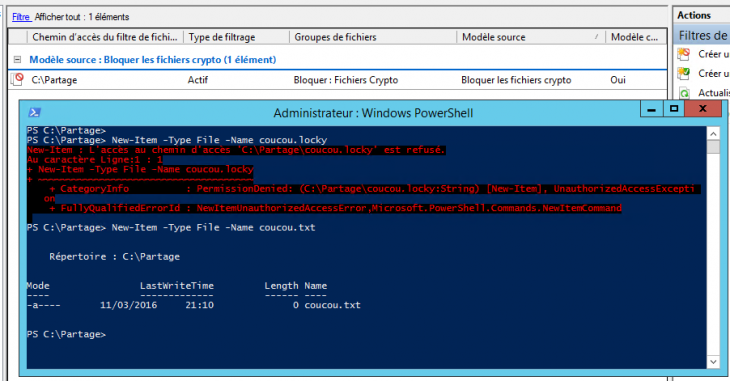

VII. Test de la configuration

La configuration est validée et active sur le chemin « C:\Partage » dans le cadre de mon exemple, si j’ouvre une console PowerShell et que je tente de créer un fichier avec une extension interdite, j’obtiens un accès refusé bien que je sois administrateur. À l’inverse, si je crée un fichier avec une extension autorisée, la création s’effectue.

Dans l’observateur d’événement, un nouvel événement est arrivé :

La configuration est opérationnelle, j’espère que cela vous permettra de sécuriser vos serveurs de fichiers. Il reste la question des données en local sur les sessions de vos utilisateurs, une solution peut-être d’utiliser les profils itinérants et la redirection de dossiers pour déporter le contenu des profils sur un serveur de fichiers et appliquer la même stratégie.

Pour aller plus loin dans le blocage, j’ai vu sur le Script Center un script qui permet en supplément de bloquer l’accès à l’utilisateur qui a était utilisé pour tenter de créer le fichier ransomware, l’objectif est de le refuser au niveau des droits NTFS. Il y aura une modification à faire dans votre filtre de fichiers pour exécuter une commande. Pour ceux que ça intéresse : Script Block SMB

Sinon, il est à noter que l'ensemble de cette configuration peut-être réalisée en PowerShell car il y a un lot de commandlets dédiés à FSRM.

Il serait pas mal que la liste des extensions puisse être mise à jour automatiquement (à l’image d’un antivirus finalement) afin de prendre en compte les comportements (extensions/fichiers) des nouveaux ransomware.

Vraiment pas mal sinon.

Effectivement, mais il faudrait un endroit (fiable) où aller chercher l’information et après avec une tâche planifiée on peut tout à fait automatiser la modification de la liste par PowerShell. D’ailleurs, toute la configuration décrite dans ce tutoriel est réalisable en PowerShell.

S’il y a plusieurs serveurs de fichiers à update, rien n’empêche de se gérer une « base de données » en interne dans un fichier txt avec la liste, que l’on partage, et ensuite indiquer aux différents serveurs de fichiers de se référer à ce fichier là pour updater la liste des extensions.

Florian

Je suppose pas dispo sous 2008r2 ?

Bonjour Gautier,

Si mes souvenirs sont bons tu dois pouvoir faire la même chose sur 2008 R2, après pour la partie FSRM avec PowerShell il faut surement upgrade en PowerShell 4.0 minimum mais à vérifier.

Florian

Sur Windows Server 2008 R2, la commande Powershell New-FsrmFileGroup n’existe pas encore. On peut utiliser la commande Filescrn Filegroup

Un bon début pour ce protéger des crypto, mais cela nécessite obligatoirement un serveur windows. Les nas et les poste clients ne sont pas protéger. Il faudrait trouver une solution en amont entre le réception du mail et l’arrivé sur le poste utilisateur. Une sorte de firewall mail.

Ca existe. Puremessage de Sophos mais il en laisse passer et la solution idéale (j’ai zappé le nom) c’est un système qui ouvre chaque mail et chaque pj dans un environnement virtualisé et qui avance le temps sur plusieurs mois afin de voir les effets de bords. Le tout en qq secondes mais ca coute assez cher…

Et si le ransomware garde en mémoire le fichier et supprime l’original pour créer ensuite sa variante en .xx, ont aura juste nettoyer les fichiers .xx mais les données seront perdu :).

Dans tous les cas avoir un serveur de fichier nécessite forcement d’avoir un plan de sauvegarde, donc les données ne sont pas réellement perdues.

Sauf quand la sauvegarde est connectée au serveur…ca arrive et c’est pas bien lol

Le fait de bloquer la création du fichier crypter empêche le programme qui crypte de supprimer l’original ?

donc on se retrouve sans fichier ni crypté ni original ?

Bonjour,

Je me pose exactement la même question.

Si quelqu’un a vécu un cas concret on est preneur de l’infos 🙂

Sous forme d’expression régulière, sur l’en-tête Content-Type :

name= »(_?Locky_?recover_?instructions?|AllFilesAreLocked.*|attention(!!!)?|DECRYPT_?(All_?Files.*|INSTRUCTIONS?)?|enc_?files|help_?(to_)?(decrypt(_your_files)|(restore|save)_?files?)?|how_?to_?decrypt.*|MESSAGE|RECOVERY_?KEY|restore_?files?.*)\.(bmp|exe|html|png|txt) »$

name= ».+\.(aaa|abc|ctbl|cryptolocker|ecc|enciphered|encrypted|ezz|exx|just|locky|lnk|micro|vvv|xtbl) »$

Merci, Florian.

oui un anti-spam quoi

Une astuce pour faire marcher le filtre de fichier sur une Partition ReFS?

je cherche comment configurer l’onglet messagerie en powershell pour le modèle de filtrage, histoire d’automatiser la création… je cherche dans les cmdlets fournis par sosoft : https://technet.microsoft.com/fr-fr/library/jj900651%28v=wps.630%29.aspx mais je trouve pas… une idée ?

Bonjour,

Oui c’est possible car je me suis fait un script PowerShell pour automatiser toute cette création donc j’ai réussis à faire ça. Tu dois utiliser la commande suivante (j’utilise pas mal de variables, à remplacer par les bonnes infos) :

New-FsrmFileScreenTemplate -Name $FsrmFileScreenTemplate -IncludeGroup $FsrmFileGroup -Notification $Notification -ActiveAvant cette commande, tu dois définir la variable $Notification avec les bons paramètres comme ceci par exemple :

$Notification = New-FsrmAction -Type Email -MailTo "[Admin Email]" -Subject "ALERTE RANSOMWARE ! Détection d’un fichier [Violated File Group]" -Body "L’utilisateur [Source Io Owner] a tenté d’enregistrer [Source File Path] dans [File Screen Path] sur le serveur [Server]. Ce fichier se trouve dans le groupe de fichiers [Violated File Group], qui n’est pas autorisé sur le serveur."Si besoin, tu peux créer un sujet dans notre forum pour que je t’aide plus en détails.

Florian

J’ai réussi finalement à le faire mais merci pour ton retour, je l’ai fais également pour 2008r2 :

filescrn admin option /smtp:$smtpserver /from:$ExpediteurAddress /adminemails:$AdminAddress

filescrn filegroup add /filegroup: »$filegroup » /members:$Extensions

filescrn template add /template: »$template » /add-filegroup: »$filegroup » /add-notification: »M,template.cfg »

pour cette dernière commande il faut appeler un fichier de config au format .txt ou .cfg et voici son contenu :

Notification=m

[email protected]

[email protected]

Subject= »le sujet du mail… »

Message= »le message… »

Idem, j’utilise des variables elles sont donc à créer au préalable.

Merci pour ton retour et pour l’info 🙂

Bonjour à vous tous,

Déjà dans un premier temps, merci pour l’article qui est très complet et intéressant.

La méthode décrite pour se protéger est intéressante, mais est-elle vraiment efficace ?

Je m’explique, on interdit la création de fichiers dont l’extension est, par exemple ,.locky. Le fichier crypter.locky ne peut donc pas être créée, mais que devient l’original du fichier, est-il toujours à sa place et intact ou est-il supprimé ?

Car finalement, si on interdit la création du fichier .locky et que l’on perd le fichier original, l’interdiction ne sert finalement pas à grand-chose. En effet, si le ransomwares crypte les données autant supprimer les fichiers en .locky et restaurer les sauvegardes. Là où la méthode de protection décrite dans l’article est pratique, c’est qu’il nous évite un nettoyage des .locky et que l’on peut tout de suite faire une restauration des données via une sauvegarde, je dis ça dans le cas où le ransomwares supprime l’original et ne crée pas ses fichiers en .locky.

Bonjour Florian et bonjour à tous,

J’ai l’impression que peu d’administrateurs connaissent l’existence des stratégies de restrictions logicielles de Windows. Pourtant, il n’y a pas plus simple pour empêcher le lancement des exécutables en tout genre (.exe, .com., .bat, etc).

En gros, on définit une liste blanche de programmes OU d’emplacements locaux/réseaux que l’on autorise. En dehors de cette liste, AUCUN exécutable n’est autorisé. C’est aussi simple que cela.

Exemple: sur les postes de travail et les serveurs Citrix, seuls les répertoires ProgramFiles et System sont autorisés. Toute application lancée depuis un autre emplacement (Appdata, Local Settings, une clé USB, un partage réseau, et j’en passe) est donc AUTOMATIQUEMENT bloquée par Windows.

Libre à moi cependant de faire des exceptions pour certaines applications qui doivent s’executer dans le profil de l’utilisateur ou depuis tel ou tel emplacement réseau.

J’utilise ces GPO depuis des années et franchement, je ne connais pas plus simple et efficace.

C’est dans Configuration Ordinateur – Stratégies – Paramètres Windows – Paramètres de sécurité – Stratégies de restriction logicielle (Software Restriction Policies).

Vous avez aussi AppLocker dans les versions plus récentes de Windows.

Je vous laisse jeter un coup d’oeil, vous m’en direz des nouvelles.

Elle est intéressante comme fonctionnalité ! Comme quoi, on en apprend tous les jours sur Windows Server !

Et qui plus est, aujourd’hui avec la recrudescence de ces « crypto-virus », tous les moyens sont bons à mettre en place pour assurer un minimum de sécurité… Ne surtout pas négliger les sauvegardes sur _plusieurs_ supports de stockage !!

Merci pour le partage ! 😉

Bonjour à tous,

Il y a une possibilité lors de l’alerte mail d’envoyer en plus du nom d’utilisateur le nom du poste sur lequel le crypto est présent?

Merci à vous

Bonjour Jordan,

Il faut que tu regardes dans la liste des variables disponibles, mais ce système fonctionne sur le serveur donc si un fichier non autorisé est positionné à la racine du C sur un poste tu ne le verras pas de cette manière. En revanche, si c’est un profil itinérant tu pourras le voir par exemple si c’est sur le bureau.

Florian

Bonjour,

Que pensez vous de cette liste qui a l’air intéressante et relativement à jour

https://fsrm.experiant.ca/

Il y a un script en PS pour la création d’un groupe dans FSRM avec un autoUpdate sur le site.

Bonjour Matou,

C’est très intéressant, merci pour cette ressource ! 🙂

Florian

Bonjour

Je suis sur Windows 2008 R2 Sp1, apparemment à jour, mais, les commandes cités dans le tuto ne sont pas reconnues, pourquoi ?

Ex:

Install-WindowsFeature -Name FS-Resource-Manager -IncludeManagementTools

New-FsrmFileGroup …..

etc..

Je suis en PS 4.0

Une idée ?

Merci d’avance

*.0x0

*.1999

*.73i87A

*.7z.encrypted

*.a5zfn

*.aaa

*.abc

*.axx

*.bitstak

*.bleep

*.breaking_bad

*.btc

*.ccc

*.CCCRRRPPP

*.cerber

*.cerber3

*.coverton

*.crinf

*.crjoker

*.crptrgr

*.cry

*.cryp1

*.crypt

*.crypted

*.crypto

*.cryptolocker

*.cryptowall

*.crypz

*.CTB2

*.ctbl

*.czvxce

*.darkness

*.ecc

*.enc

*.EnCiPhErEd

*.encrypt

*.encrypted

*.encryptedRSA

*.enigma

*.exx

*.ezz

*.fantom

*.fun

*.good

*.HA3

*.herbst

*.info

*.JUST

*.kernel_complete

*.kernel_pid

*.kernel_time

*.keybtc@inbox_com

*.kimcilware

*.kkk

*.kraken

*.kratos

*.LeChiffre

*.legion

*.locked

*.locklock

*.locky

*.LOL!

*.magic

*.micro

*.odcodc

*.OMG!

*.p5tkjw

*.padcrypt

*.paym

*.paymrss

*.payms

*.paymst

*.paymts

*.payrms

*.pays

*.pdcr

*.petya

*.purge

*.pzdc

*.R16M01D05

*.r5a

*.razy

*.RDM

*.rekt

*.RKK

*.rokku

*.rrk

*.SecureCrypted

*.SUPERCRYPT

*.surprise

*.szf

*.toxcrypt

*.ttt

*.vault

*.venusf

*.vvv

*.wflx

*.windows10

*.XRNT

*.xbl

*.xxx

*.xyz

*.zcrypt

*.zepto

*.zzz

Voici un liste complète des extension connu pour les cryptos je la met à jour régulièrement.

Cordialement.

Merci beaucoup Steeven pour cette liste ! N’hésite pas à partager avec nous tes nouveaux ajouts 🙂

Bonjour,

Concernant les alertes par mail, ne va t-on pas recevoir 100000 mails pour 100000 tentative de cryptage de fichier ?

Une limite sur le nombre d’envoi serait la bienvenue !

Cdlt,

JD

Bonjour.

Si tu regardes tu as un onglet « Limite de notification ».. En gros 1 seule fois par heure.

avec la nouvelle version de cerber qui utilise 4 caractère aléatoire comme extension, cette « protection » perd de son interet :-/

Bonjour Florian,

J’aurais bien aimé avoir ton avis sur le poste laissé par François (liste blanche des exe autorisés).

Qu’en dis tu ? …et un grand merci pour le partage de ton expertise !!

Bonjour Patrick,

Je pense que c’est également une stratégie intéressante qui permet de bloquer l’exécution des programmes non autorisés, mais il ne faudrait pas qu’un ransomware s’appuie sur un programme autorisé (faisant partie des classiques que l’on autorise disons) car ça pourrait poser problème. Ceci serait plus une couche de protection sur les postes de travail et une deuxième couche serait sur le serveur de fichiers avec FSRM.

Dans tous les cas la remarque de François est pertinente.

Florian

je me permet de répondre puisque j’ai mis en place des SRP (blocage de tout exe, dans le profil, dans le temp, etc) C’est une excellente protection, quoi qu’un peu pénible dans certains cas.

Mais avec la dernière version de Locky, ce type de SRP ne sert a rien. En effet, la macro Excel va téléchargé une DLL crypté et qui sera ensuite exécuté par rundll32.exe qui est un process Windows de base…

Bonjour à tous,

Pour les utilisateurs de W2K8 R2 (comme scorpio92) voici la commande :

filescrn filegroup add /filegroup: »CryptoGroup » /members: »_Locky_recover_instructions.txt|DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTIONS.HTML|DECRYPT_INSTRUCTION.TXT|DECRYPT_INSTRUCTION.HTML|HELP_DECRYPT.TXT|HELP_DECRYPT.HTML|DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt|How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt|HELP_TO_SAVE_FILES.txt|restore_files*.txt|restore_files.txt|RECOVERY_KEY.TXT|how to decrypt aes files.lnk|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk|DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp|MESSAGE.txt|_2_WHAT_is.HTML|*.locky|*.micro|*.zepto|*.cerber3|*.cerber|*.axx|*.ecc|*.crypt|*.ezz|*.r5a|*.ccc|*.exx|*.crypz|*.cerber2|*.odin|*.cryptowall|*.enciphered|*.cryptolocker|*.mp3|*.cryp1|*.breaking_bad|*.locked|*.crypted|*.lol!|*.encrypted|*.xxx|*.LeChiffre|*.rrk|*.enigma|*.coverton|*.ttt|*.encrypt|*.zcrypt|*.crjoker|*.wflx|*.good|*.keybtc@inbox_com|*.crinf|*.surprise|*.ha3|*.enc|*.aaa|*.thor|*.zyklon|*.windows10|*.abc|*.pdcr|*.xyz|*.EnCiPhErEd|*.zzz|*.kkk|*.PoAr2w|*.pzdc|*.odcodc|*.legion|*.fantom|*.payms|*.crptrgr|*.darkness|*.czvxce|*.bin|*.btc|*.kraken|*.magic|*.bitstak|*.rdm|*.CCCRRRPPP|*.kernel_time|*.vvv|*.73i87A|*.kernel_complete|*.SecureCrypted|*.cry|*.rokku|*.payrms|*.venusf|*.purge|*.pays|*.kernel_pid|*.p5tkjw|*.fun|*.kratos|*.paymts|*.globe|*.locklock|*.encrypted|*.padcrypt|*.1txt|*.szf|*.xxx|*.herbst|*.info|*.shit|*.paymst|*.kimcilware|*.rekt|*[email protected]|*.raid10|*.paym|*.a5zfn|*.R16m01d05|*.unavailable|*.paymrss|*.razy|*.coded|*.comrade|*.dxxd|*.exotic|*.dCrypt|*.rip|*.kostya|*.nuclear55|*.perl|*.rnsmwr|*.lock93|*.adk|*.alcatraz|*.dll »