FSRM : Protéger son serveur de fichiers des ransomwares

Sommaire

I. Présentation

Les données qu’elles soient personnelles ou professionnelles ont une valeur certaine, et ça il y a des personnes malintentionnées qu’ils l’ont bien compris et qui veulent en tirer profit avec des malwares, ou plus particulièrement avec les ransomwares qui sont la grande tendance depuis quelque temps. Pour rappel, un ransomware, en français rançongiciel, est un logiciel qui va chiffrer vos données et vous demander de l’argent pour pouvoir récupérer les données, sous peine de les perdre.

Pour se protéger face à cette menace, que l’on peut représenter par Cryptolocker ou plus récemment Locky, il y a différentes couches de sécurité à mettre en place. Tout d’abord, ça passe par une protection au niveau des e-mails avec un filtre anti-spam, du filtrage web pour éviter que les utilisateurs aillent sur des sites où ils n’ont rien à faire, ou encore protéger votre serveur de fichiers, c’est d’ailleurs ce dernier point qui nous intéresse.

Dans le cadre de ce tutoriel, il sera question de protéger un serveur de fichiers sous Windows Server 2012 R2, pour cela on s’appuie sur le File Server Resource Manager (FSRM) , en français « Gestionnaire de ressources du serveur de fichiers ». Il intègre une fonctionnalité qui permet de filtrer les fichiers, l’objectif sera alors de bloquer certaines extensions (et fichiers) propres au comportement d’un ransomware, et d’en avertir l’administrateur par e-mail et/ou par une entrée dans l’observateur d’événements. Par exemple, un ransomware qui chiffre vos fichiers avec l’extension « .locky » donc on va bloquer cette extension.

II. Installation du gestionnaire de ressources du serveur de fichiers

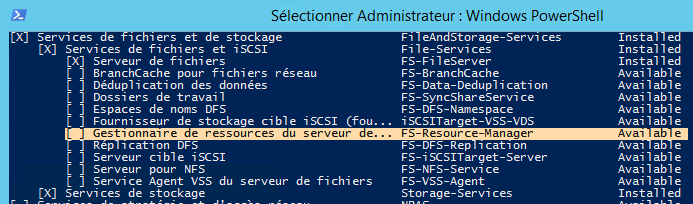

Tout d’abord, nous allons installer la fonctionnalité FSRM et la console associée qui permet de la gérer. Pour cela, on va passer par PowerShell, déjà on peut vérifier si la fonctionnalité est déjà installée ou pas :

Get-WindowsFeature ou Get-WindowsFeature -Name FS-Resource-Manager

Comme la fonctionnalité n’est pas installée (état « Available »), on va l’installer et installer sa console de gestion :

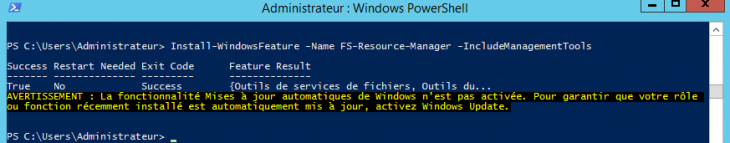

Install-WindowsFeature -Name FS-Resource-Manager -IncludeManagementTools

Voilà, la fonctionnalité est installée vous pouvez lancer la console « Gestionnaire de ressources du serveur de fichiers » depuis les outils d’administration.

III. Configurer le SMTP pour recevoir les notifications

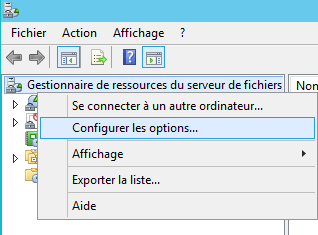

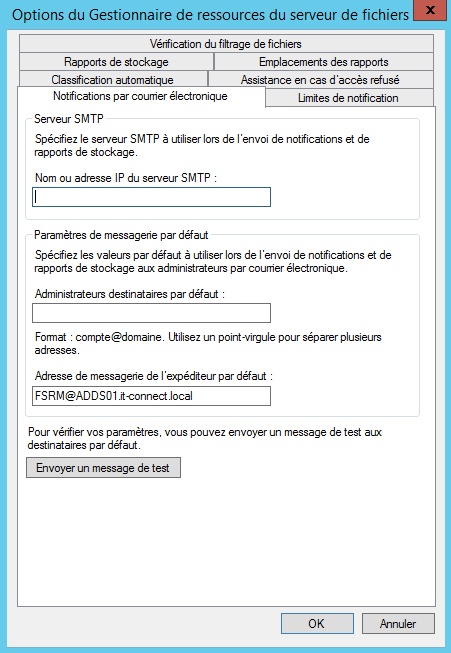

Si vous souhaitez recevoir des notifications par e-mail, il faut préciser un serveur SMTP au sein des options de la console FSRM. Pour cela, effectuez un clic droit sur « Gestionnaire de ressources du serveur de fichiers » et cliquez sur « Configurer les options ».

Dans l’onglet « Notifications par courrier électronique » remplissez les champs « Serveur SMTP » et « Administrateurs destinataires par défaut ». Validez.

Note : Il n’est pas proposé de rentrer des credentials pour s’authentifier auprès du serveur SMTP, ce qui est plutôt dommage, si vous avez besoin d’une solution de contournement vous pouvez vous appuyer sur un serveur relai SMTP.

IV. Création d’un groupe d’extensions de fichiers

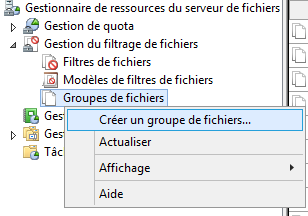

On va continuer en créant un groupe de fichiers qui va regrouper un ensemble d’extensions liées aux ransomwares dans notre cas. Pour cela, sous « Gestion du filtrage de fichiers », effectuez un clic droit sur « Groupes de fichiers » puis « Créer un groupe de fichiers ».

Nommez ce groupe de fichiers comme vous le souhaitez, « Fichiers ransomwares » ou « Fichiers Crypto » par exemple. Ensuite, il va falloir inclure les extensions, il y en a une bonne quantité et le processus d’ajout en mode graphique est assez long (voir juste après la liste pour le faire en PowerShell).

Voici une liste non exhaustive des extensions et des fichiers de note qui accompagne généralement ces ransomwares :

_Locky_recover_instructions.txt

DECRYPT_INSTRUCTIONS.TXT

DECRYPT_INSTRUCTIONS.HTML

DECRYPT_INSTRUCTION.TXT

DECRYPT_INSTRUCTION.HTML

HELP_DECRYPT.TXT

HELP_DECRYPT.HTML

DecryptAllFiles.txt

enc_files.txt

HowDecrypt.txt

How_Decrypt.txt

How_Decrypt.html

HELP_TO_DECRYPT_YOUR_FILES.txt

HELP_RESTORE_FILES.txt

HELP_TO_SAVE_FILES.txt

restore_files*.txt

restore_files.txt

RECOVERY_KEY.TXT

how to decrypt aes files.lnk

HELP_DECRYPT.PNG

HELP_DECRYPT.lnk

DecryptAllFiles*.txt

Decrypt.exe

ATTENTION!!!.txt

AllFilesAreLocked*.bmp

MESSAGE.txt

*.locky

*.ezz

*.ecc

*.exx

*.7z.encrypted

*.ctbl

*.encrypted

*.aaa

*.xtbl

*.abc

*.JUST

*.EnCiPhErEd

*.cryptolocker

*.micro

*.vvv

Si vous recherchez sur Google « Update list extension ransomware » vous tomberez sur différentes pages avec des listes comme celle ci-dessus, ce qui vous permettra de maintenir à jour dans le temps votre liste. Par exemple : Ransomware Extensions

Vous noterez que j’ai bloqué également l’extension « *.vvv » qui correspond à TeslaCrypt, un ransomware récemment découvert. Pour créer ce groupe de fichiers directement en PowerShell et gagner du temps dans la création, voici la commande correspondante :

New-FsrmFileGroup -Name "Fichiers Crypto" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTIONS.HTML", "DECRYPT_INSTRUCTION.TXT", "DECRYPT_INSTRUCTION.HTML", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_TO_DECRYPT_YOUR_FILES.txt", "HELP_RESTORE_FILES.txt", "HELP_TO_SAVE_FILES.txt", "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "ATTENTION!!!.txt", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

Dans cette commande, il suffit d’utiliser le paramètre Name pour le nom du groupe et IncludePattern pour la liste des fichiers et extensions à inclure. Vous pourrez toujours la modifier plus tard en PowerShell également avec Set-FsrmFileGroup.

Passons à l’étape suivante.

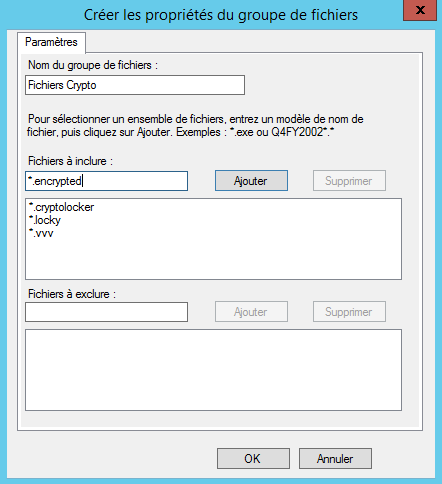

V. Créer un modèle de filtre de fichiers

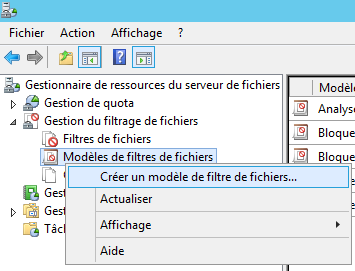

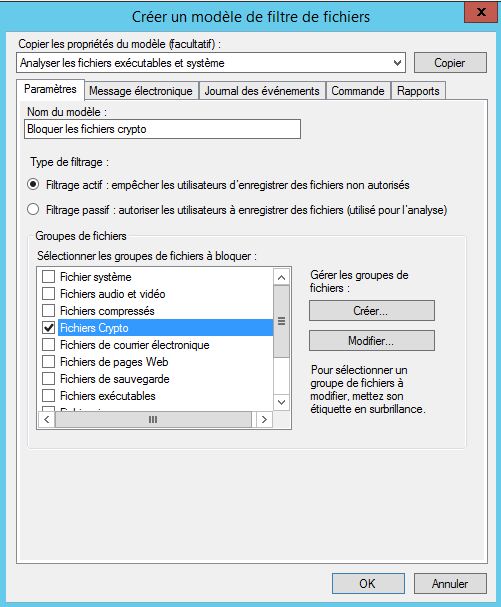

On va désormais appliquer une politique sur notre groupe de fichiers précédemment créé, pour cela créez un modèle de filtre de fichiers via un clic droit sur l’entrée du même nom.

Dans l’onglet « Paramètres », vous devez impérativement sélectionner le filtrage actif pour réaliser un blocage des extensions et fichiers du groupe de fichiers que nous venons de créer, et que vous devez sélectionner juste en dessous. Pensez également à nommer ce modèle avec un nom explicite.

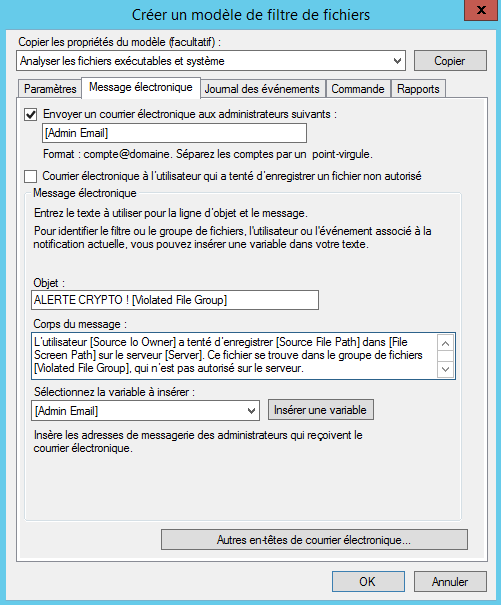

Dans l’onglet « Message électronique », on va activer la première option pour activer les notifications, si vous ne souhaitez pas recevoir d’e-mail n’activez pas l’option. Vous pouvez alors personnaliser l’objet et le corps du message, il y a un bon nombre de variables pour personnaliser les messages.

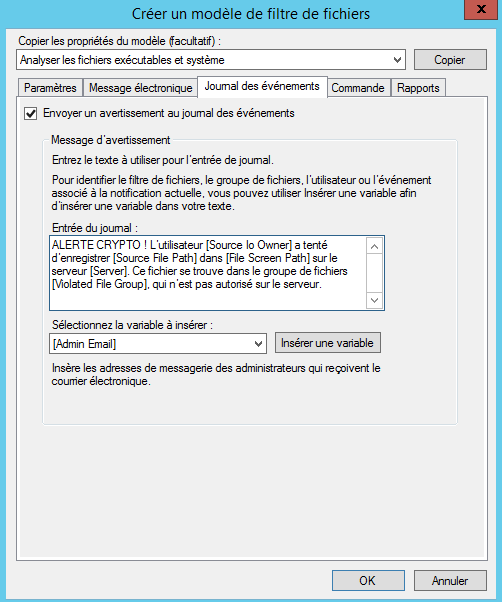

Pour activer la génération d’entrée dans le journal des événements, il suffit d’aller dans l’onglet correspondant et d’activer l’option. Nous verrons à la fin du tutoriel dans notre test un exemple d’entrée générée.

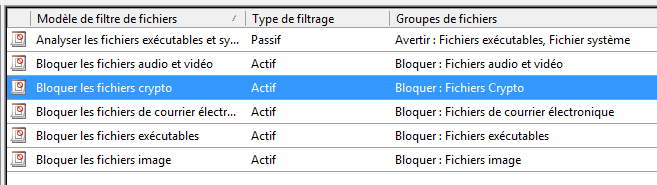

Validez et vous verrez notre filtre apparaître auprès de ceux présents par défaut. À ce moment-là, le filtre est prêt à être utilisé, mais n’a aucun lien avec les lecteurs locaux où se situent nos données, c’est la dernière étape à réaliser.

VI. Créer un filtre de fichiers

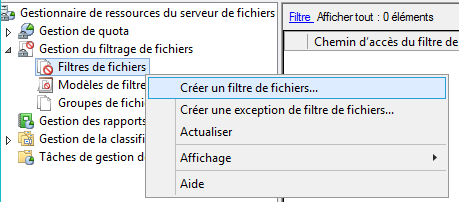

Sur « Filtres de fichiers », effectuez un clic droit et créer un filtre de fichiers.

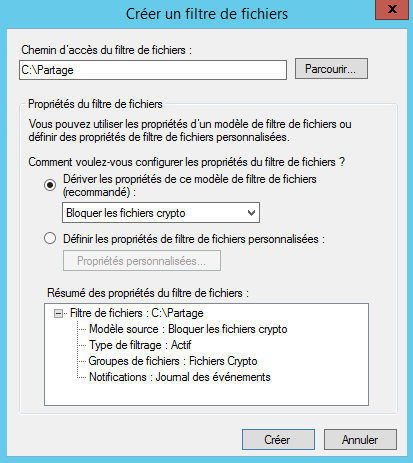

Dans le champ « Chemin d’accès du filtre de fichiers », indiquez le chemin vers un de vos partages ou même la racine d’un lecteur de données pour une protection globale. Sélectionnez ensuite votre modèle de filtre de fichiers, comme sur l’image ci-dessous et validez.

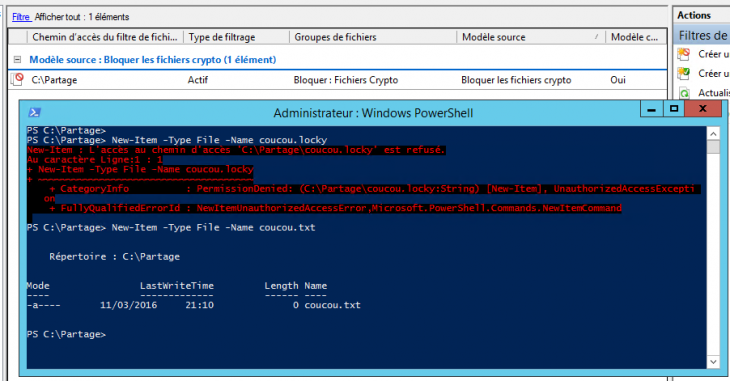

VII. Test de la configuration

La configuration est validée et active sur le chemin « C:\Partage » dans le cadre de mon exemple, si j’ouvre une console PowerShell et que je tente de créer un fichier avec une extension interdite, j’obtiens un accès refusé bien que je sois administrateur. À l’inverse, si je crée un fichier avec une extension autorisée, la création s’effectue.

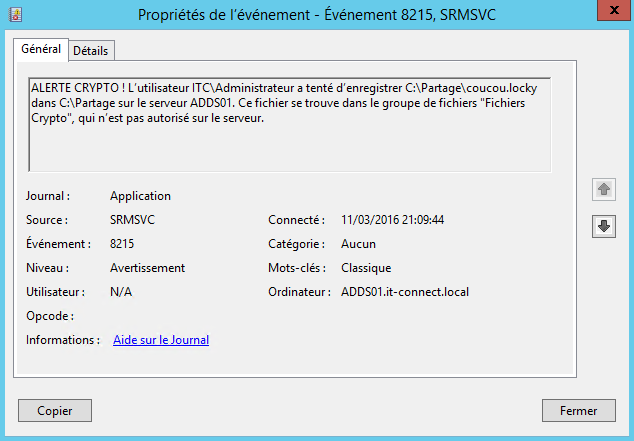

Dans l’observateur d’événement, un nouvel événement est arrivé :

La configuration est opérationnelle, j’espère que cela vous permettra de sécuriser vos serveurs de fichiers. Il reste la question des données en local sur les sessions de vos utilisateurs, une solution peut-être d’utiliser les profils itinérants et la redirection de dossiers pour déporter le contenu des profils sur un serveur de fichiers et appliquer la même stratégie.

Pour aller plus loin dans le blocage, j’ai vu sur le Script Center un script qui permet en supplément de bloquer l’accès à l’utilisateur qui a était utilisé pour tenter de créer le fichier ransomware, l’objectif est de le refuser au niveau des droits NTFS. Il y aura une modification à faire dans votre filtre de fichiers pour exécuter une commande. Pour ceux que ça intéresse : Script Block SMB

Sinon, il est à noter que l'ensemble de cette configuration peut-être réalisée en PowerShell car il y a un lot de commandlets dédiés à FSRM.

Bonjour,

Quelqu’un a-t-il déjà eu affaire au ransomware OSIRIS? Comment a-t-il réussi à l’éliminer?

Bonjour ,

oui j’ai eu à faire à osiris il est violent et sauvage! je me souviens c’etait ma premiere attaque. nous l’avons eliminé avec spyhunter et on a du formater le poste infecté et supprimer tous les fichiers crypté.

as tu eu une solution entre temps?

Bonjour,

Le plus simple ne serait-il pas de mettre interdire *.* et accepter les fichiers *.docx *.jpec etc ?

Pas de problème de mise à jour de fsrm, ni pour ceux qui sont aléatoire

Bonsoir,

Vous pouvez aussi utiliser mes scripts qui ont l’avantage de se mettre à jour.

testez et dites moi, nous l’avons déjà déployé sur plus de 200 serveurs.

https://github.com/davidande/FSRM-ANTICRYPTO

bonjour,

je viens de tester les scripts

tres bien ….

Cerise sur le gâteau le maintient des extensions

ps:

bon tuto encore une fois….

Bonjour,

j’ai un 2008 R2 avec Powershell en version 4 mais impossible de faire fonctionner les commandes liées au FSRM.

voir image : https://i.imgur.com/3FmLGaI.png

quelqu’un aurait-il une idée svp ? Merci

Bonjour,

Le module Powershell de FSRM est-il correctement installé ? Que donne la commande « Import-Module FileServerResourceManager » ? Ou « Get-Command –Module FileServerResourceManager » ?

Florian

Bonjour,

malheureusement pas grand chose, voici le résultat dans un imprime-écran : https://i.imgur.com/UCnk3Ik.png

merci pour votre aide,

La commande pour l’import sur Windows 2008 R2:

filescrn.exe filegroup add /filegroup:”Blocage_CryptoLocker” /members:”_Locky_recover_instructions.txt|DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTIONS.HTML|DECRYPT_INSTRUCTION.TXT|DECRYPT_INSTRUCTION.HTML|HELP_DECRYPT.TXT|HELP_DECRYPT.HTML|DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt|How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt|HELP_TO_SAVE_FILES.txt|restore_files*.txt|restore_files.txt|RECOVERY_KEY.TXT|how to decrypt aes files.lnk|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk|DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp|MESSAGE.txt|*.7z.encrypted|*.ctbl|*.xtbl|*.JUST|*.cryptolocker|*.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx|*.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf|*.r5a|*.XRNT|*.crypt|*.R16M01D05|*.pzdc|*.good|*.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker|*.EnCiPhErEd|*.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999|*.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTB2|*.locky|*.*CRY|*.wnry|@WanaDecryptor@”

Bonjour,

ayant suivi ce how to il y a quelques années, je tente de mettre à jour les dernières extensions ransomware connues. Je m’apercois cependant que la partie File Screening Management du FSRM ne me bloque plus aucune extensions et cela sur la totalité de mes files servers.

Savez-vous si ce role Windows Server et toujours foncitonnel ?

La commande filescrn.exe m’informe d’une execution Deprecated… Impossible d’avoir plus d’informations du support MS sur le sujet.

Si vous pouviez me dire si votre FSRM arrive toujours à bloquer une quelconque extension.

Merci d’avance.

Cdlt,

Kévin

Bonjour et un super grand merci pour ce tuto qui m’a évité plusieurs catastrophes !

Il fonctionnait bien jusqu’à maintenant mais nous sommes passés sur office365 et donc exchange 365.

Du coup j’ai une erreur 5.7.3 StartTLS et le mail n’est pas envoyé.

Comment faire pour que le mail d’alerte soit à nouveau envoyé ?

Merci d’avance pour vos réponses !