FoggyWeb, un nouveau malware qui s’attaque aux serveurs ADFS

Microsoft a découvert que le groupe de hackers Nobelium utilisait un nouveau malware pour s'attaquer aux serveurs ADFS des entreprises, dans le but de créer une porte dérobée et de récupérer des informations.

Nobelium, ce n'est pas seulement un élément chimique, c'est surtout le groupe de hackers qui est derrière les attaques menées contre SolarWinds l'année dernière. Ils sont également connus sous le nom d'APT29. Cette fois-ci, Nobelium s'en prend directement à Microsoft en s'attaquant aux serveurs ADFS de ses clients.

Repéré par les chercheurs du Microsoft Threat Intelligence Center (MSTIC), ce nouveau malware surnommé FoggyWeb, abuse du fonctionnement des jetons SAML (Security Assertion Markup Language) pour tromper votre serveur ADFS. Pour qu'un serveur soit compromis, il faut déjà que les attaquants parviennent à obtenir des identifiants avec des privilèges élevés sur votre serveur ADFS, ce qui complexifie l'attaque (et c'est tant mieux).

Ensuite, lorsqu'un serveur ADFS est compromis, deux fichiers sont déposés sur le serveur :

- %WinDir%\ADFS\version.dll

- %WinDir%\SystemResources\Windows.Data.TimeZones\pris\Windows.Data.TimeZones.zh-PH.pri

FoggyWeb est intégré dans le fichier chiffré "Windows.Data.TimeZones.zh-PH.pri" alors que le fichier "version.dll" joue plutôt le rôle de loader. Une fois que cette DLL est chargée par le processus lié à ADFS (Microsoft.IdentityServer.ServiceHost.exe), FoggyWeb est déchiffré en mémoire et il s'exécute dans le contexte du processus ADFS.

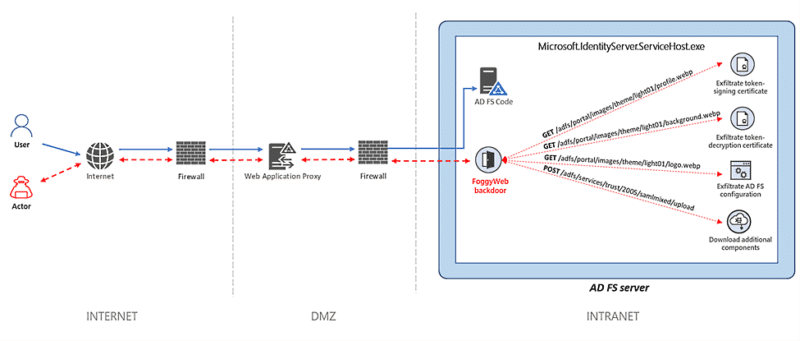

Ce malware est conçu pour aider les attaquants à récupérer des informations sensibles à distance, à partir des serveurs ADFS compromis. Pour cela, plusieurs Listener HTTP sont mis en place sur des URI légitimes vis-à-vis de la configuration de votre serveur ADFS (par exemple : "/adfs/portal/images/theme/light01/profile.webp"), afin de réceptionner les requêtes GET/POST envoyées au serveur ADFS.

En retour, la porte dérobée va renvoyer des informations aux pirates puisque chaque URL correspond à un ordre spécifique. Par exemple, si le pirate envoie une requête GET sur l'URI "/adfs/portal/images/theme/light01/profile.webp", FoggyWeb sait qu'il doit exfiltrer le certificat qui permet de chiffrer les jetons.

Vous l'aurez compris, quand la backdoor est en place, elle récupère la configuration du serveur ADFS, déchiffre les certificats qui permettent de signer et déchiffrer les jetons SAML, mais elle peut aussi servir à exécuter des composants additionnels à partir du serveur C2 (Command & Control) auquel elle est connectée.

Il s'avère que les hackers du groupe Nobelium utilisent le malware FoggyWeb depuis le mois d'Avril 2021. Microsoft a publié un rapport très complet sur son site au sujet de FoggyWeb. C'est au sein de cet article et de la section "Mitigations" que vous pourrez trouver la longue liste de recommandations pour se protéger.

Il n'y a pas de correctif à installer, et il n'y en aura surement pas, car le malware tire tout simplement profit du fonctionnement du portail d'authentification ADFS. Microsoft précise également que Microsoft Defender détecte le loader sous le nom "Trojan:Win32/FoggyWeb.A!dha" et la backdoor sous le nom "Trojan:MSIL/FoggyWeb.A!dha".