Le Flipper Zero peut inonder de notifications les appareils Windows et Android (en plus d’iOS) !

Les spam attacks, déjà au point pour cibler les appareils Apple sous iOS, sont désormais capable de fonctionner sur les appareils Android et Windows, grâce à un nouveau firmware Xtreme pour le Flipper Zero.

Pour rappel, le Flipper Zero est un petit boitier portable aux nombreuses capacités, très apprécié par les professionnels de la cybersécurité. Par exemple, il peut servir dans le cadre d'une mission de test d'intrusion. On peut l'acheter légalement sur Internet, pour environ 200 euros.

Dernièrement, un chercheur en sécurité a mis au point une technique d'attaque permettant de spammer les appareils Apple à proximité, grâce au Bluetooth Low Energy (BLE). Grâce à cette méthode, il était parvenu à inonder de notifications les appareils Apple, tels que les iPhone, en envoyant des paquets spécifiques.

Désormais, cette technique peut fonctionner avec les appareils Android et Windows grâce au travail de Flipper Xtreme. En effet, début octobre, Flipper Xtreme a fait l'annonce d'une nouvelle version majeure de son firmware permettant de prendre en charge les spam attacks.

Sur le Discord de Flipper Xtreme, une vidéo de démonstration a été publiée afin de montrer une attaque par déni de service ayant pour cible un smartphone Samsung Galaxy. Le smartphone reçoit tellement de notifications qu'il devient inutilisable.

Le firmware n'est pas encore en version stable, mais sa version en cours de développement est accessible sur GitHub et elle donne accès à une nouvelle application nommée "BLE Spam". Elle donne accès à différentes méthodes pour inonder l'appareil de notifications :

- iOS 17 Lockup Crash

- Apple Action Modal

- Apple Device popup

- Android Device pair

- Windows Device Found

- Toutes les méthodes combinées

Après avoir choisi une méthode, le Flipper Zero commence à diffuser les paquets correspondants via Bluetooth afin qu'ils soient "captés" par les appareils aux alentours. Selon la méthode choisie, il est possible de cibler des appareils sous iOS, Android ou Windows. À chaque fois, le résultat est le même : l'appareil est inondé de notifications. La bonne nouvelle, c'est que cette technique ne permet pas d'exécuter du code sur l'appareil, on est plus sur de l'hameçonnage et ceci peut donner lieu à une fuite d'informations.

Comment se protéger des attaques du Flipper Zero ?

Pour vous protéger contre les spam attacks sur Android et Windows, vous devez ajuster les paramètres du système. Ceci est d'autant plus vrai que les versions les plus récentes de ces deux OS affichent par défaut ces notifications Bluetooth.

- Android

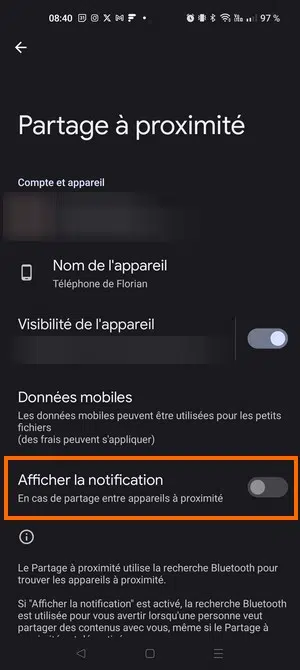

Pour désactiver l'affichage de ces notifications sur Android, vous devez accéder aux "Paramètres", choisir "Google" dans la liste, puis vous devez cliquer sur "Appareils et partage", "Partage à proximité" et désactiver l'option "Afficher la notification".

- Windows

Si l'on prend l'exemple de Windows 11, vous devez ouvrir les paramètres, accéder à la section "Bluetooth et appareils", cliquer sur "Appareils" et désactiver l'option "Afficher les notifications pour se connecter à l'aide de Couplage rapide". Ainsi, Windows reste impassible face aux paquets diffusés par le Flipper Zero (mais aussi les appareils légitimes !).