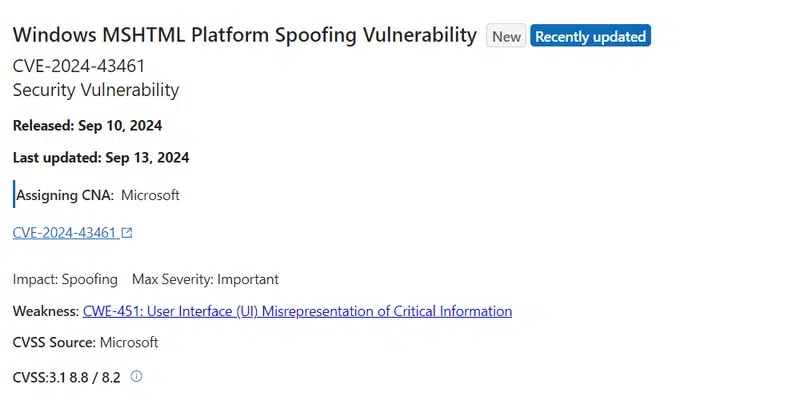

Cette vulnérabilité dans Windows est exploitée pour diffuser un malware infostealer (CVE-2024-43461)

L'agence américaine CISA, spécialisée dans la cybersécurité, a publiée une alerte au sujet d'une faille de sécurité zero-day présente dans Windows et récemment patchée, car elle est exploitée par le groupe APT Void Banshee. Faisons le point.

À l'occasion de la sortie de son Patch Tuesday de septembre 2024, Microsoft a corrigé plusieurs dizaines de vulnérabilités dans ses produits, dont la CVE-2024-43461 qui fait l'objet de cette alerte. À l'origine, cette vulnérabilité n'était pas considérée comme exploitée au sein de cyberattaques. Mais, vendredi dernier, Microsoft a actualisé son bulletin de sécurité après avoir confirmé l'exploitation de celle-ci.

L'entreprise américaine a révélé que des attaquants ont exploité CVE-2024-43461 avant le mois de juillet 2024, au sein d'une chaîne d'exploitation impliquant une autre vulnérabilité : CVE-2024-38112. Dans les deux cas, il s'agit d'une faiblesse de type spoofing dans la plateforme MSHTML. De son côté, Microsoft précise : "Nous avons publié un correctif pour CVE-2024-38112 dans nos mises à jour de sécurité de juillet 2024, ce qui a brisé cette chaîne d'attaque."

Pour information, la plateforme MSHTML est liée à Internet Explorer. Elle est utilisée par le mode Internet Explorer du navigateur Microsoft Edge, mais aussi potentiellement par d'autres applications via le contrôle WebBrowser.

Un bulletin publié par la Zero Day Initiative apporte des précisions sur les risques liés à cette vulnérabilité : "Cette vulnérabilité permet à des attaquants distants d'exécuter un code arbitraire sur les installations concernées de Microsoft Windows. L'interaction de l'utilisateur est nécessaire pour exploiter cette vulnérabilité dans la mesure où la cible doit visiter une page malveillante ou ouvrir un fichier malveillant. La faille spécifique se trouve dans la manière dont Internet Explorer invite l'utilisateur à télécharger un fichier."

Les utilisateurs qui font usage de ce mode d'exécution spécifique dans Edge sont vulnérables. Lorsque l'attaque réussie, le code est alors exécuté dans le contexte de l'utilisateur.

Remarque : toutes les versions de Windows et Windows Server sont affectés par la vulnérabilité.

Une vulnérabilité exploitée par le groupe APT Void Banshee

Le groupe APT Void Banshee est à l'origine des attaques repérées en juillet dernier. Trend Micro avait d'ailleurs publié un rapport à ce sujet, en faisant le lien avec la vulnérabilité CVE-2024-38112.

Les cybercriminels cherchent à infecter les machines des victimes avec le malware infostealer Atlantida. Ils volent des informations sur la machine, dont des mots de passe et des cookies à partir de diverses applications. Ces attaques sont concentrées en Europe, en Amérique du Nord et en Asie du Sud-Est.

"Void Banshee attire les victimes à l'aide d'archives zip contenant des fichiers malveillants déguisés en livres PDF. Ces fichiers sont diffusés sur des services de partage Cloud, des serveurs Discord et des bibliothèques en ligne, entre autres.", précise Trend Micro.

Enfin, l'agence CISA a ajouté cette vulnérabilité à son catalogue des vulnérabilités connues et exploitées. Donc, les agences fédérales ont pour ordre de se protéger dans un délai de 3 semaines.