Faille de sécurité critique dans Veeam Recovery Orchestrator : un code d’exploitation a été publié !

Un chercheur en sécurité a publié un exploit PoC pour la vulnérabilité CVE-2024-29855 présente dans Veeam Recovery Orchestrator ! En l'exploitant, un attaquant peut outrepasser l'authentification et devenir administrateur ! Faisons le point.

Associée à la référence CVE-2024-29855, cette faille de sécurité critique affecte la solution Veeam Recovery Orchestrator. Intégrée à la solution Veeam Data Platform, cette application sert à faciliter la restauration d'une infrastructure grâce à l'orchestration de tout le processus de restauration.

En exploitant cette vulnérabilité, un attaquant peut outrepasser l'authentification et accéder à l'interface Web de Veeam Recovery Orchestrator (VRO) avec des privilèges d'administrateur. Néanmoins, il y a un prérequis à respecter, comme l'explique Veeam dans son bulletin de sécurité publié le 10 juin 2024 : "L'attaquant doit connaître le nom d'utilisateur et le rôle exacts d'un compte disposant d'un jeton d'accès actif à l'interface Web de VRO pour réaliser le hijacking du compte."

Cette faiblesse est liée à un secret JSON codé en dur qui offre l'opportunité aux attaquants de générer des jetons JWT valides, pour n'importe quel utilisateur existant sur la plateforme, y compris les administrateurs.

Pour vous protéger de cette faille, vous devez utiliser l'une de ces versions (ou une future version supérieure) :

- Veeam Recovery Orchestrator 7.1.0.230

- Veeam Recovery Orchestrator 7.0.0.379

Un exploit PoC disponible pour la CVE-2024-29855

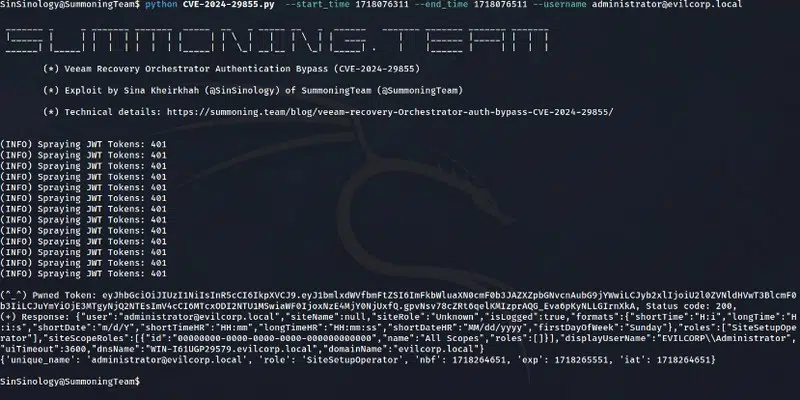

Le chercheur en sécurité Sina Kheirkha a publié un exploit PoC sur GitHub ainsi qu'un rapport technique complet pour expliquer le fonctionnement de cette vulnérabilité.

Bien qu'il soit nécessaire de connaître le nom d'utilisateur et le rôle exact de ce dernier pour exploiter la vulnérabilité, le rapport de Sina Kheirkha montre qu'il n'y a que 5 rôles différents. Voici la liste des rôles : DRSiteAdmin, DRPlanAuthor, DRPlanOperator, et SiteSetupOperator. De ce fait, le script d'exploitation va prendre un nom d'utilisateur et itérer sur la liste des rôles afin de rechercher une correspondance.

Il donne également sa méthode pour tenter d'identifier un nom d'utilisateur valide : "Tout d'abord, le problème de "connaître le nom d'utilisateur" peut être résolu "en quelque sorte" avec la solution suivante, en supposant qu'il existe un utilisateur nommé [email protected], on peut trouver le nom de domaine en regardant le fichier CN du certificat SSL et le nom d'utilisateur peut être sprayed (attaque par pulvérisation), ce qui est un peu boiteux, mais c'est ce que nous avons pour l'instant.

L'exploit PoC étant désormais disponible et accessible à tous, la faille de sécurité CVE-2024-29855 est susceptible d'être exploitée par les cybercriminels dans le cadre d'attaques.

Il y a quelques jours, un exploit PoC pour la CVE-2024-29849 présente dans Veeam Backup Enterprise Manager a été publiée par ce même chercheur en sécurité.