Sécurité UEFI : une vulnérabilité permet de contourner le Secure Boot et de déployer des bootkits

Une vulnérabilité importante permettant de contourner la protection UEFI Secure Boot des ordinateurs a été découverte ! Faisons le point sur cette menace potentielle.

Cette faille de sécurité, identifiée sous la référence CVE-2024-7344, affecte autant Windows 10 et Windows 11, que Windows Server 2016 et les versions supérieures, ainsi que Linux. Elle pourrait être exploitée par des attaquants pour déployer des bootkits, même lorsque Secure Boot est activé, mettant en péril l'intégrité des systèmes. Néanmoins, que ce soit sur Windows ou sur Linux, l'attaquant doit disposer de droits administrateur ou root pour déployer le logiciel malveillant sur la partition EFI.

Sommaire

Une menace discrète et persistante

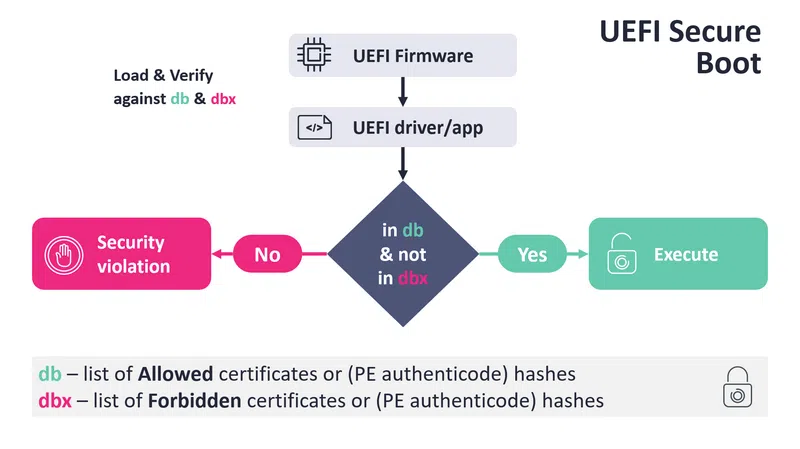

Les bootkits représentent une menace sérieuse, car ils opèrent avant le chargement du système d'exploitation. Ils présentent la particularité d'être difficiles à détecter et de survivre aux réinstallations du système d'exploitation. Dans ce cas précis, la vulnérabilité se situe dans l'utilisation d'un chargeur PE personnalisé (PE loader), capable de charger des binaires UEFI non signés.

Les applications UEFI vulnérables ne s'appuient pas sur des services de validation tels que "LoadImage" et "StartImage", ce qui permet pourtant de valider les binaires à partir d'une base de confiance et une base de révocation (essentiel pour le Secure Boot). La méthode utilisée par les applications vulnérables ouvre la porte à des attaques, notamment en remplaçant le chargeur d’amorce par défaut par un fichier "reloader.efi" vulnérable.

Quelles sont les applications concernées ?

Ce qu'il faut bien comprendre, c'est que cette faille de sécurité affecte des applications UEFI conçues pour la récupération système, la maintenance de disques ou les sauvegardes. Selon un rapport publié par les chercheurs d'ESET, les produits et versions suivants sont touchés :

- Howyar SysReturn avant la version 10.2.023_20240919

- Greenware GreenGuard avant la version 10.2.023-20240927

- Radix SmartRecovery avant la version 11.2.023-20240927

- Sanfong EZ-back System avant la version 10.3.024-20241127

- WASAY eRecoveryRX avant la version 8.4.022-20241127

- CES NeoImpact avant la version 10.1.024-20241127

- SignalComputer HDD King avant la version 10.3.021-20241127

Il est important de noter que les attaquants peuvent exploiter la faille CVE-2024-7344 même si ces applications ne sont pas installées sur le système cible. En effet, dans ce cas, l’attaque repose sur le déploiement du fichier "reloader.efi" vulnérable. Si vous utilisez l'une des applications mentionnées ci-dessous, il est impératif de la mettre à jour.

Comment se protéger ?

La faille de sécurité CVE-2024-7344 a été découverte par ESET le 8 juillet 2024, puis elle a été signée au CERT Coordination Center (CERT/CC) afin d’assurer une divulgation coordonnée aux parties concernées. C'est pour cette raison que toutes les applications évoquées ci-dessus ont eu le droit à une mise à jour de sécurité.

De son côté, Microsoft, par l'intermédiaire du Patch Tuesday de janvier 2025, a révoqué les certificats des applications UEFI vulnérables. Cette mesure de sécurité est importante, car elle empêche toute tentative d’exécution des binaires compromis. L'installation des dernières mises à jour Windows permet donc de bénéficier de la mise à jour de cette liste.

En complément, ESET propose également un script PowerShell permettant aux administrateurs de vérifier manuellement si les révocations ont été correctement appliquées sur leurs machines. Cette vérification peut s'avérer judicieuse sur les systèmes critiques.

Enfin, si vous souhaitez voir cette vulnérabilité en action, vous pouvez consulter le rapport d'ESET pour regarder une vidéo de démonstration avec un exploit PoC.