Une faille dans Windows SmartScreen exploitée pour déployer le malware DarkGate !

Pour déployer le malware DarkGate, les pirates exploitent une faille de sécurité corrigée en février 2024 par Microsoft. Présente dans la fonctionnalité SmartScreen de Windows Defender, elle permet de contourner les contrôles de sécurité, et donc l'exécution de code malveillant. Voici ce qu'il faut savoir !

La faille de sécurité CVE-2024-21412

Avant d'évoquer cette campagne malveillante, parlons de la vulnérabilité CVE-2024-21412. Microsoft l'a corrigée à l'occasion de la sortie de ton Patch Tuesday de Février 2024, et l'a alors présenté comme une faille de sécurité zero-day, c'est-à-dire une vulnérabilité déjà connue et exploitée par les pirates avant qu'elle ne soit corrigée.

Présente dans Windows, elle permet d'outrepasser la fonction de vérification Mark of the Web (MoTW) à partir d'un fichier de type raccourci Internet. Ce qui fait que SmartScreen ne se déclenche pas, car le fait de tromper la fonction MoTW engendre un défaut sur ce marqueur permettant de faire croire au système qu'il s'agit d'un lien vers un fichier local, même si celui-ci se situe sur Internet.

Là encore, pour que l'attaque aboutisse, il doit y avoir une interaction avec l'utilisateur : "Un attaquant non authentifié pourrait envoyer à l'utilisateur ciblé un fichier spécialement conçu pour contourner les contrôles de sécurité affichés. [...] L'attaquant devra convaincre l'utilisateur d'agir en cliquant sur le lien du fichier."

La campagne d'attaques DarkGate

Au moment où Microsoft a divulgué cette vulnérabilité, la Trend Micro Zero Day Initiative, à l'origine de sa découverte, avait publié un rapport sur la CVE-2024-21412 qui permettait d'apprendre que cette faille de sécurité a été activement exploitée par le groupe APT DarkCasino (Water Hydra) dans le cadre d'une campagne malveillante ciblant les traders financiers.

Désormais, c'est un second rapport publié par Trend Micro qui évoque l'exploitation de cette vulnérabilité par un autre groupe de pirates, cette fois-ci dans le but de déployer le malware DarkGate. Cette campagne a été repérée mi-janvier 2024.

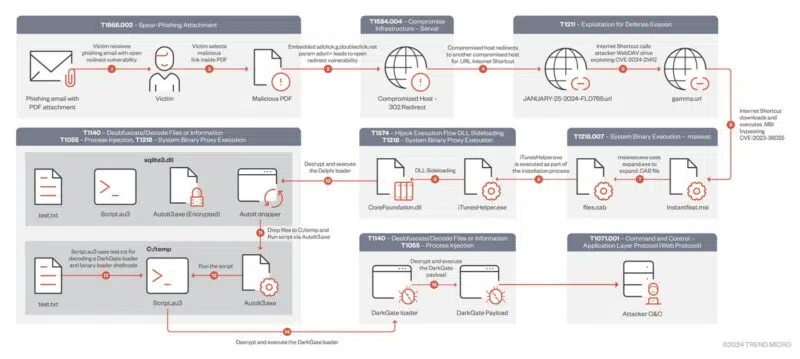

Cette attaque commence par un e-mail malveillant contenant un fichier PDF en pièce jointe et un ensemble de liens qui s'appuient sur des redirections Google DoubleClick pour contourner les contrôles de sécurité des e-mails. Si un utilisateur clique sur le lien, il est redirigé vers un site web sur lequel est hébergé un fichier de raccourci, en ".url", qui lui-même renvoie vers un second raccourci hébergé sur un serveur WebDAV piloté par l'attaquant.

Cette "astuce" utilisée par les cybercriminels permet d'exploiter la faille de sécurité CVE-2024-21412. Le second raccourci quant à lui est là pour exécuter, de façon automatique, un fichier MSI malveillant sur la machine Windows. Il y a plusieurs fichiers MSI différents utilisés par les cybercriminels, et à chaque fois, tout est fait pour que le fichier semble légitime en se faisant passer pour une application de NVIDIA, l'application iTunes d'Apple ou encore Notion. Ce package MSI va ensuite s'appuyer sur des DLL pour télécharger, déchiffrer, et charger le logiciel malveillant DarkGate sur la machine.

Ce malware est utilisé par certains cybercriminels depuis 2017. Il offre diverses fonctionnalités comme la prise en main à distance via hVNC, l'enregistrement de la saisie au clavier (keylogger), le déploiement d'un reverse shell, le vol du contenu du presse-papiers ou encore le vol de données à partir des volumes de l'ordinateur et des navigateurs Web.

Dans le cas présent, Trend Micro précise que c'est la version 6.1.7 de DarkGate qui a été repérée. Elle ajoute des fonctionnalités supplémentaires, comme le chiffrement XOR de la configuration, et offre plus de flexibilité aux pirates avec la possibilité d'utiliser des paramètres pour mettre en place diverses tactiques opérationnelles et techniques d'évasion.

Si vous n'avez pas encore déployé les mises à jour cumulatives de février 2024, vous savez ce qu'il vous reste à faire...