Faille critique dans MSMQ (CVE-2023-21554) : au moins 360 000 machines Windows vulnérables !

Des chercheurs en sécurité ont émis une alerte légitime au sujet de la faille de sécurité CVE-2023-21554 située dans le service Windows Message Queuing et qui vient d'être corrigée par Microsoft. D'après eux, des centaines de milliers de machines sont vulnérables et pourraient être compromises. Faisons le point.

Naturellement, la faille de sécurité zero-day CVE-2023-28252 attire l'attention puisqu'elle est déjà utilisée dans le cadre d'attaques, notamment par le gang de ransomware Nokoyawa. Toutefois, au sein de son Patch Tuesday d'avril 2023, Microsoft a corrigé plusieurs failles de sécurité critiques, dont la CVE-2023-21554 qui inquiète particulièrement.

Si l'on se réfère au site Microsoft, on constate que cette faille de sécurité critique située dans le service Windows Message Queuing hérite d'un score CVSS de 9.8 sur 10. On peut lire aussi qu'elle affecte toutes les versions de Windows et Windows Server, y compris les installations en mode "Core", ainsi que Windows Server 2022 et Windows 11 22H2.

En exploitant cette vulnérabilité, un attaquant non authentifié sur la machine ciblée peut exécuter du code à distance grâce à des paquets MSMQ spécifiques. Puisqu'il n'y a pas besoin d'interaction de la part de l'utilisateur et que l'attaque est réalisable via le réseau, c'est particulièrement dangereux.

Sommaire

Qu'est-ce que Windows Message Queuing alias MSMQ ?

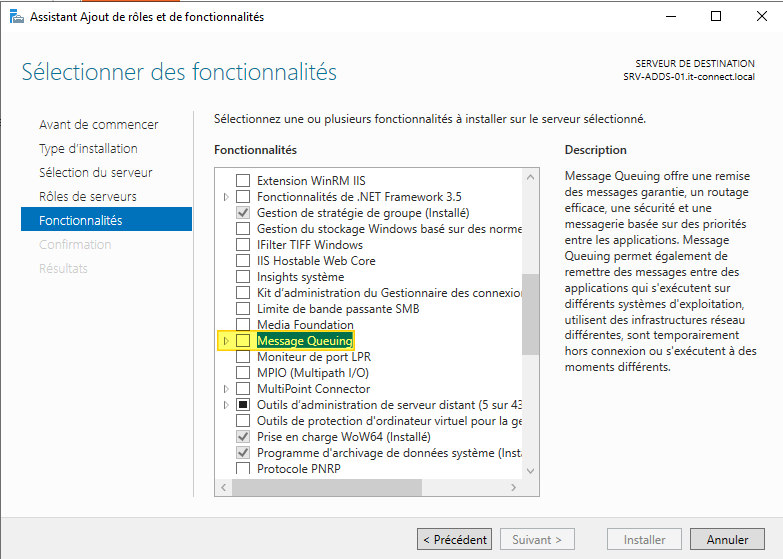

MSMQ est une fonctionnalité optionnelle de Windows et Windows Server qui a pour objectif de permettre l'échange asynchrone de messages entre plusieurs serveurs. Les applications envoient des messages aux files d'attente, et ces messages seront lus par d'autres serveurs destinataires. Sauf erreur de ma part, c'est un système dans le même esprit que RabbitMQ, pour ceux qui connaissent.

Il est clair que si MSMQ n'est pas activé sur votre machine, elle n'est pas exposé. C'est clairement précisé sur le site de Microsoft : "Le service Windows Message Queuing, un composant de Windows, doit être activé pour qu’un système puisse être exploité par cette vulnérabilité."

Cette fonctionnalité optionnelle s'active avec PowerShell ou à partir de l'interface graphique.

360 000 serveurs MSMQ exposés et vulnérables ?

D'après des chiffres publiés par Check Point Research, il y aurait au moins 360 000 serveurs avec MSMQ actifs qui sont exposés sur Internet. C'est déjà un chiffre élevé, et il ne tient pas compte des serveurs qui ne sont pas exposés directement sur Internet.

Parfois, le service MSMQ peut être installé par une application tierce qui en a besoin en tant que dépendance, donc ce n'est pas parce que vous ne l'avez pas installé qu'une application ne l'a pas fait à votre place. Même après désinstallation d'une application, ce service peut rester actif.

D'ailleurs, les chercheurs de Check Point mentionnent un exemple très simple : Microsoft Exchange. Si la case "Automatically install Windows Server roles and features that are required to install Exchange" a été cochée lors de l'installation d'Exchange Server, alors MSMQ a été activé.

Comment se protéger ?

Pour se protéger, la meilleure solution c'est de mettre à jour son serveur puisque les mises à jour d'avril 2023 corrigent cette faille de sécurité dans MSMQ. Toutefois, si vous ne pouvez pas installer le correctif dans l'immédiat, vous pouvez toujours filtrer les accès sur le port 1801/TCP de votre serveur. En effet, MSMQ écoute sur ce port comme le précise Microsoft dans sa documentation.

D'ailleurs, si votre serveur écoute sur le port 1801/TCP, c'est que le service MSMQ est actif (voir les ports d'écoute en PowerShell). Il y a aussi un service associé et un processus nommé "mqsvc.exe".