Facebook : une fausse publicité pour Bitwarden cache une extension malveillante pour Google Chrome !

Début novembre, une publicité malveillante a circulé sur Facebook dans le but de distribuer une fausse extension Bitwarden pour Google Chrome. Piégée par un malware infostealer, cette extension est capable de voler les informations enregistrées dans votre navigateur. Faisons le point sur cette menace.

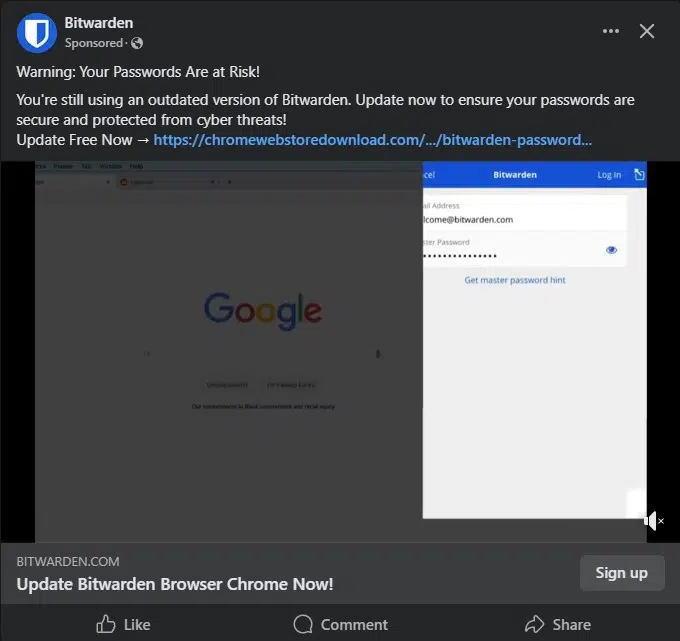

Une enquête complète réalisée par Bitdefender Labs met en évidence une nouvelle campagne malveillante repérée sur Facebook, le réseau social de Meta. Par l'intermédiaire d'une publicité pour Bitwarden, l'un des gestionnaires de mots de passe les plus populaires, les cybercriminels cherchent à piéger les utilisateurs.

Pour cela, la publicité joue la carte de la mise à jour de sécurité, en indiquant à l'utilisateur qu'il doit réaliser une mise à jour de Bitwarden dès maintenant, afin de garder ses mots de passe en sécurité....

Les pirates ont créé une copie du Chrome Web Store

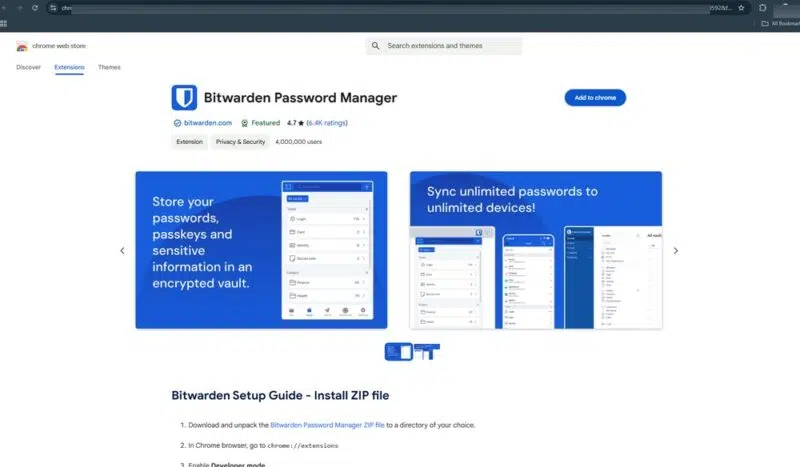

Cette publicité malveillante renvoie vers le faux site "chromewebstoredownload[.]com", qui a pour objectif d'imiter le Chrome Web Store officiel. Il s'agit de la plateforme où sont hébergées toutes les extensions pour Google Chrome. L'adresse officielle étant "chromewebstore.google.com", elles sont assez proches. La page du site malveillant reprend l'esthétique du Chrome Web Store et l'extension Bitwarden piégée est accessible via le bouton "Ajouter à Chrome", lui aussi présent sur la version officielle.

Cependant, au lieu que l'extension s'installe automatiquement lorsque vous cliquez sur le lien, l'utilisateur est invité à télécharger une archive ZIP à partir de Google Drive. Ceci est inhabituel, mais peut-être que les utilisateurs non familiers avec l'installation des extensions ne seront pas surpris... Dans ce cas, il y a un réel danger.

Le vol des données de l'utilisateur

L'extension malveillante, dont l'installation nécessite d'activer le mode développeur de Chrome, sera référencée sous le nom "Bitwarden Password Manager", en version 0.0.1. Les attaquants guident les utilisateurs tout au long du processus d'installation de l'extension.

Cette extension malveillante, associée à un ensemble de scripts JavaScript, va surveiller l'activité de l'utilisateur et procéder au vol de données. Il va notamment effectuer les opérations suivantes :

- Accéder aux cookies de facebook.com, en recherchant spécifiquement le cookie c_user contenant l'identifiant de l'utilisateur Facebook.

- Extraire des données de Facebook via l'API Graph : identifiant, nom d'utilisateur, comptes professionnels et informations sur les comptes publicitaires et les informations de carte de crédit et de facturation associées aux comptes publicitaires.

- Collecter les données relatives à l'adresse IP et à la géolocalisation.

Un script intitulé background.js travaille en arrière-plan sur la machine. Il est au cœur de l'attaque puisqu'il a pour objectif de collecter et d'exfiltrer les données.

La diffusion de cette publicité malveillante identifiée par les chercheurs en sécurité de chez Bitdefender Labs a été arrêtée par Meta. Nul doute que d'autres actions de ce genre seront entreprises par les cybercriminels, que ce soit en usurpant Bitwarden ou une autre solution.