« Etat de la menace rançongiciel » : le nouveau rapport de l’ANSSI

L'ANSSI a publié une nouvelle version de son rapport très intéressant au sujet des ransomwares intitulés "État de la menace rançongiciel". Une menace qui plane de plus en plus au-dessus des entreprises et l'ANSSI note une augmentation de 255% des signalements d'attaque par ransomware dans son périmètre, entre 2019 et 2020.

Lorsque l'on est victime d'une attaque par rançongiciel il y a trois options : accepter de perdre les données chiffrées avec les conséquences associées, payer la rançon dans l'espoir d'obtenir une clé de déchiffrement et récupérer ses données, et la troisième option qui est bien sûr celle dont tout le monde rêve : restaurer ses données à partir d'une sauvegarde.

Ransomware : les trois tendances pour 2020

En analysant les attaques réalisées en 2020, l'ANSSI relève trois tendances principales avec les attaques de ransomwares :

✔ Big Game Hunting

De plus en plus d'attaques ciblent précisément des entreprises et institutions spécifiques, et non au hasard. Les campagnes massives comme WannaCry et les campagnes d'attaques non ciblées ne sont plus privilégiées. En ciblant une entreprise spécifique, les attaquants peuvent viser une entreprise avec une puissance financière importante et qui sera en capacité de payer une rançon conséquente.

Par exemple les ransomwares suivants sont utilisés pour ce type d'attaques : RagnarLocker, DarkSide, RansomEXX ou encore Netwalker, chacun avec leur spécificité dans la manière d'opérer.

✔ Ransomware-as-a-Service (RaaS)

Le RaaS est un véritable modèle économique et un business model bien juteux pour les attaquants. Aujourd'hui, on peut imaginer acheter sur le Darknet un ransomware prêt à l'emploi, ce qui facilite la réalisation des attaques.

Un RaaS peut être vendu sous forme d'un abonnement et les cybercriminels deviennent affiliés à ce service. Les attaquants n'ont pas besoin d'avoir les compétences pour développer le ransomware et n'ont pas besoin de monter une infrastructure de Command & Control : c'est inclus dans le service proposé.

Un RaaS peut être utilisé aussi bien lors de campagnes massives ou d'attaques ciblées.

✔ Double extorsion

À l'origine, un ransomware chiffrait les données de votre système d'information et vous deviez payer une rançon pour les récupérer. Si vous ne payez pas, il ne se passait rien de plus. Désormais, la tendance est différente : les pirates mettent la pression à la victime pour qu'elle paie sous peine de voir les données exportées et publiées sur un site Internet. La publication des données lorsqu'elle a lieu, s'effectue sur un site en .onion.

Des chaînes d'infection toujours plus sophistiquées

Le ransomware représente la charge finale au sein d'une chaîne d'infection constituée de plusieurs éléments. Cette chaîne d'infection est constituée de plusieurs éléments :

✔ Vecteurs d'infection

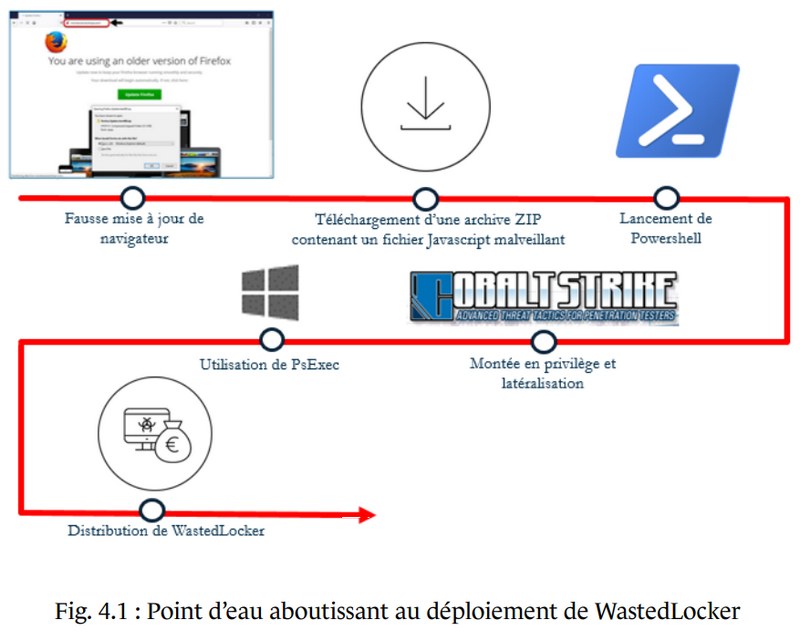

La première étape consiste à distribuer un logiciel malveillant à destination de sa cible. L'ANSSI met en avant le fait que les vecteurs d'infection se sont diversifiés au fil des années. Limité à des e-mails de type phishing ou l'exploitation de RDP mal sécurisé, "ils comprennent désormais d’autres vecteurs possibles tels que les points d’eau, l’exploitation de vulnérabilités ou encore des attaques par chaîne d’approvisionnement."

L'utilisation d'un point d'eau consiste à utiliser un site Internet piégé pour infecter la machine de la victime.

En résumé les vecteurs d'infection principaux sont : les e-mails de type phishing, les sites falsifiés, les accès RDP mal sécurisés, l'exploitation de vulnérabilités (serveurs, logiciels VPN, etc.) et les attaques de type supply-chain (comme avec le logiciel CCleaner qui suite à une attaque, contenait un malware).

✔ Post-exploitation

En 2020, les attaquants se sont montrés plus rapides, entre le moment où il y a l'infection initiale et le chiffrement à l'aide du ransomware. Le déploiement du ransomware peut s'effectuer manuellement ou de manière automatique.

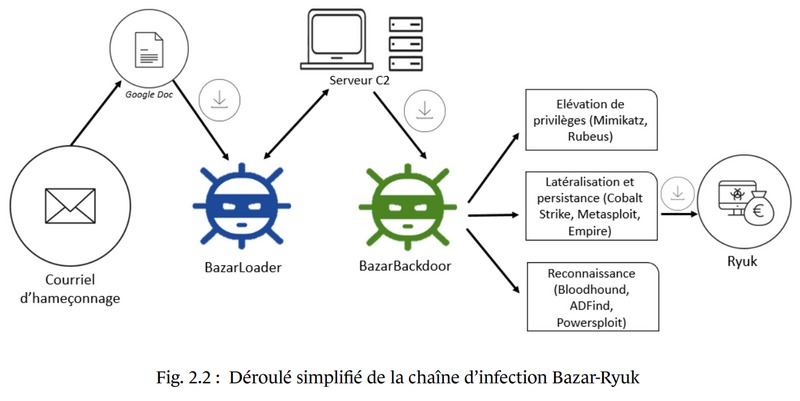

Avant que la phase de post-exploitation intervienne, il arrive fréquemment qu'un loader soit déployé sur l'infrastructure cible. L'intérêt pour les attaquants est de pouvoir récupérer des informations pour faciliter les mouvements latéraux et les accès ultérieurs. Dans un précédent article, je vous avais parlé de la chaîne d'infection Bazar-Ryuk.

Dans son rapport, l'ANSSI détaille précisément comment se déroule la phase de post-exploitation d'une attaque par rançongiciel [page 10]. Cela passe notamment par l'exploitation de vulnérabilités, la cartographie de l'Active Directory à l'aide d'outils tels que BloodHound et ADFind, ainsi que l'utilisation d'outils de tests d'intrusion. Pour déployer le ransomware, les attaquants peuvent utiliser PsExec, un loader ou tout simplement une GPO qui va déployer une tâche planifiée sur les machines cibles.

✔ Exfiltration des données

Pour permettre la double extorsion, les attaquants doivent exfiltrer les données en dehors du système d'information de l'entreprise ciblée. L'ANSSI cite l'exemple de ProLock qui exfiltre les données grâce à Rclone et 7-Zip vers le Cloud au sein de services comme OneDrive, Google Drive et Mega. Bien sûr cette opération s'effectue avant que les données soient chiffrées.

Si vous avez un réseau dédié à vos serveurs, il s'avère pertinent d'empêcher vos serveurs de communiquer avec les services de stockage en ligne : autant mettre toutes les chances de son côté.

✔ Chiffrement et demande de rançon

Pour la poursuivre de l'attaque, il y a l'exécution de la charge qui signifie que le ransomware va entrer en action et chiffrer vos données. Les fichiers du système ne seront pas chiffrés dans le but de permettre à la victime de prendre connaissance des données perdues et des informations associées à la rançon.

✔ Double extorsion

Depuis novembre 2019, il y a une étape supplémentaire qui est utilisée dans certaines attaques : la double extorsion. L'objectif est de forcer l'entreprise victime à payer la rançon, sous peine que les données soient publiées sur Internet. Pour bien mettre la pression, cette offre est très limitée dans le temps et l'entreprise a peu de temps pour se décider avant que les données soient publiées.

Je vous encourage à prendre connaissance du rapport de l'ANSSI si ce sujet vous intéresse ?. C'est un document très intéressant, d'une trentaine de pages. Vous pourrez en apprendre plus sur le coût des attaques et sur les revenus des attaquants, on parle par exemple de 150 millions de dollars pour Ryuk depuis début 2018. À la fin, il y a également une présentation des principaux ransomwares du moment.