Envie de jouer ? Microsoft publie CyberBattleSim, un simulateur de cyberattaque

CyberBattleSim, c'est le nom du simulateur de cyberattaque publié par Microsoft. Cet outil open source a pour objectif d'aider les chercheurs en sécurité à comprendre les cyberattaques et notamment les mouvements latéraux possibles en fonction d'un scénario initial.

Disponible dès maintenant sur Github, CyberBattleSim est un outil proposé par l'équipe de chercheurs de Microsoft 365 Defender. Il est codé en Python et s'appuie sur une interface Open AI Gym. Il s'installe uniquement sur Linux ou WSL si vous êtes sur Windows, autrement dit il ne s'installe pas sur Windows directement.

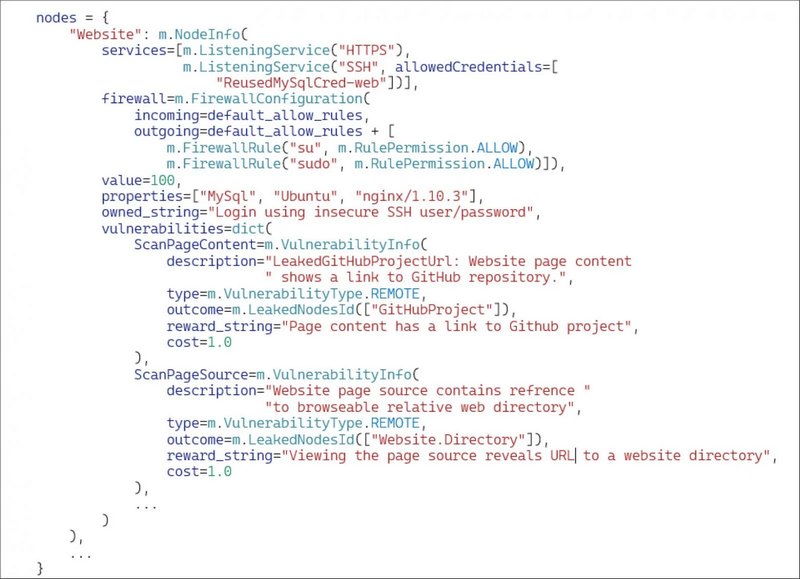

Il faut commencer par imaginer un scénario initial : une partie de votre infrastructure, par exemple. Pour cela, il faut créer un réseau, avec sa topologie et ses différents services appelés des nœuds. Sur chaque nœud, il est possible de définir sa configuration notamment le type de vulnérabilité exploitable sur chaque nœud.

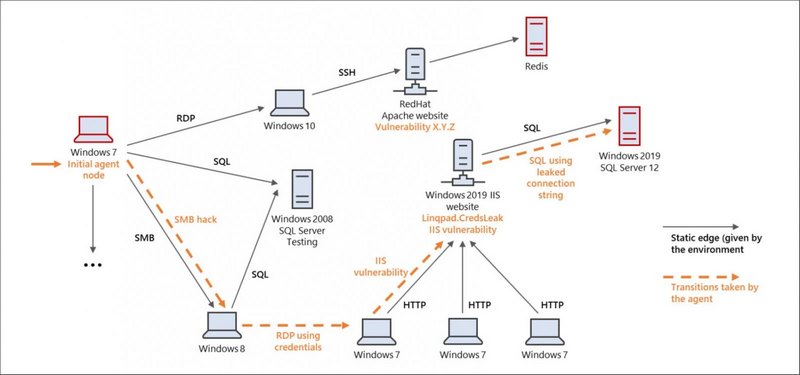

Ensuite, on part du principe qu'un pirate piloté par l'Intelligence artificielle de l'outil a déjà pénétré au sein du réseau. À partir de ce point de départ, l'idée c'est de mieux comprendre les mouvements latéraux possibles lors d'une attaque à partir du scénario que vous avez imaginé.

L'objectif de l'attaquant virtuel est de prendre possession d'une partie du réseau en exploitant les différentes vulnérabilités dispersées sur le réseau.

Ci-dessous un exemple de fichier de configuration pour définir le scénario. On crée un nœud et on définit sa configuration : ici on peut voir qu'il se nomme "Website" et qu'il y a deux services sur lesquels il est en écoute : HTTPS et SSH.

Le système est également définit, ici "Ubuntu" ainsi qu'un serveur web de type "Nginx" en version 1.10.3 et MySQL. Ensuite, on remarque la présence du bloc "vulnerabilities" pour déclarer les failles de sécurité auxquelles est vulnérable ce nœud. Il est également nécessaire de déclarer comment ce nœud est protégé via le bloc "firewall".

Pour progresser, le pirate virtuel va réaliser des actions aléatoirement pour réussir à prendre possession du réseau petit à petit en découvrant les vulnérabilités ou en se déplaçant d'un nœud à un autre.

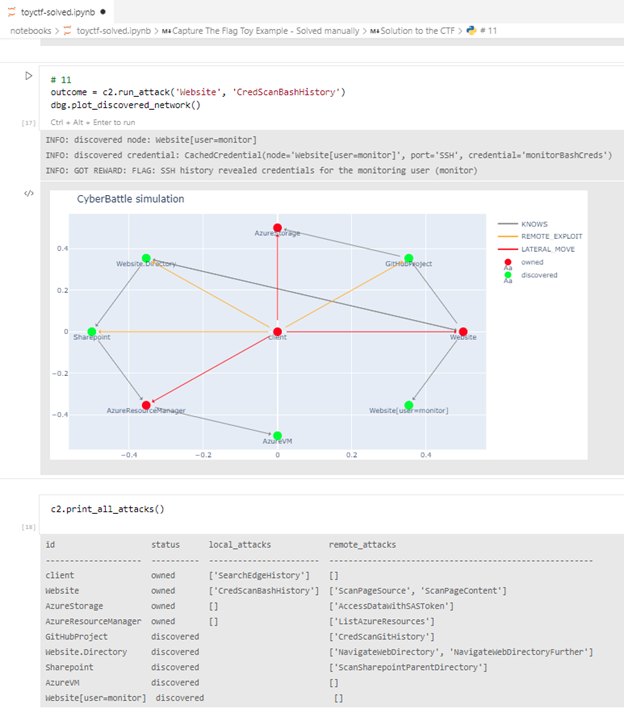

Grâce à cette simulation basée sur de l'Intelligence artificielle, on dispose d'éléments supplémentaires pour analyser ce qu'il se passe une fois qu'un attaquant s'est introduit sur un réseau dans le but d'améliorer sa défense.

Ca à l’air propre, je vais l’essayer, merci pour l’article et merci a microsoft

Si tu peux nous faire un retour Yoann ce serait cool =)