Emotet se propage sous la forme d’un paquet d’installation Adobe PDF

Le malware Emote se propage actuellement sous la forme d'un package d'installation Windows permettant d'installer la liseuse de PDF Adobe.

Emotet est un botnet/malware très connu, car il est très répandu, et en début d'année 2021, on apprenait qu'Europol avait pris le contrôle de l'infrastructure d'Emotet et que la police avait pu démanteler le réseau. Sauf qu'il y a deux semaines environ, Emotet est de nouveau entré en activité, dans une nouvelle version !

Pour être distribué, il s'appuie principalement sur deux méthodes : les e-mails d'hameçonnage et les pièces jointes malveillantes. Dès lors qu'il est en place sur un ordinateur, il va récupérer des adresses e-mails dans la boite aux lettres de la victime pour diffuser des e-mails malveillants et chercher à se propager toujours un peu plus. Quant à l'ordinateur déjà compromis, il y a de fortes chances pour qu'un ransomware soit exécuté en guise de charge utile. Cela peut-être TrickBot ou Qbot.

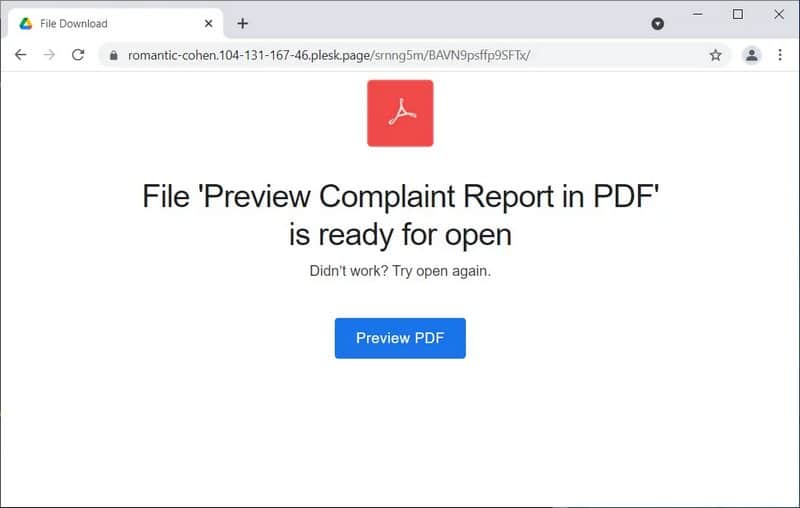

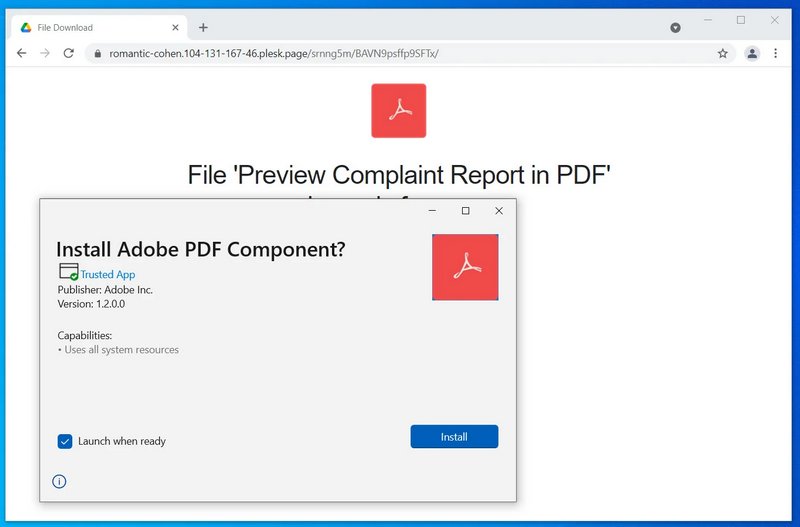

L'e-mail envoyé par Emotet n'est pas le premier d'une conversation. Au contraire, le malware reprend l'une de vos conversations existantes avec l'un de vos contacts et essaie de la poursuivre, en incitant le destinataire à cliquer sur un lien. En cliquant sur le lien, on se retrouve sur une fausse page Google Drive avec un bouton pour prévisualiser le document.

En vérité, le lien qui se cache sur ce document est particulier puisqu'il s'agit d'un lien "ms-appinstaller" où l'objectif est de charger un package d'installation hébergé sur Microsoft Azure. Par exemple, le lien peut-être "ms-appinstaller:?source=https://xxx.z13.web.core.windows.net/abcdefghi.appinstaller".

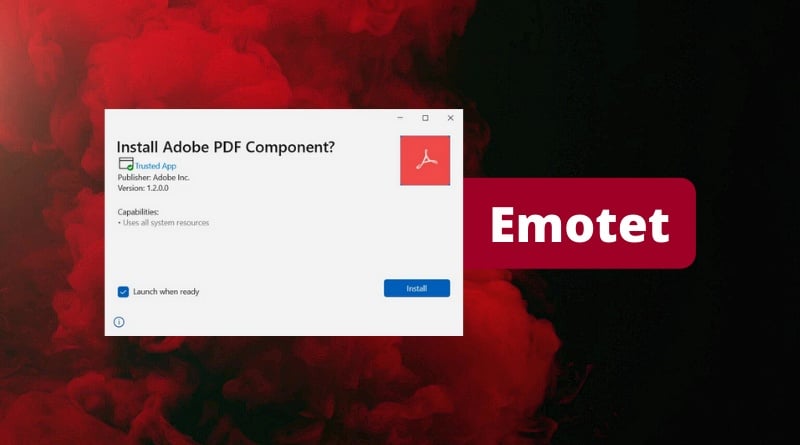

Si l'on cherche à installer le paquet, Windows demande une confirmation. Lorsque l'on regarde les informations, tout porte à croire que le paquet est sain et officiel, notamment parce que l'éditeur est "Adobe Inc" et qu'il y a l'icône de l'application. Malheureusement, ce n'est pas Adobe PDF qui est en cours d'installation, mais Emotet. En cas de validation, le malware sera téléchargé sur votre poste et une DLL sera stockée dans le dossier "temp" de votre profil utilisateur. En complément, elle sera stockée avec un nom aléatoire dans le répertoire AppData/Local du profil.

Une clé de Registre est ajoutée (dans "HKCU\Software\Microsoft\Windows\CurrentVersion\Run") de manière à exécuter automatiquement la DLL lorsque l'utilisateur ouvre sa session.

Emotet pourra ensuite agir sur votre machine, avec de fortes chances pour que cela se termine par l'exécution d'un ransomware...