DNSSEC : un seul paquet peut perturber l’accès à Internet avec l’attaque KeyTrap

L'attaque KeyTrap, c'est le nom donné à une nouvelle vulnérabilité découverte dans DNSSEC. Elle affecte tous les services et toutes les implémentations de DNS populaires, y compris bind9, dnsmasq, PowerDNS Recursor ainsi que le serveur DNS de Windows Server. Faisons le point.

Pour rappel, DNSSEC est une extension du DNS qui améliore la sécurité du service DNS grâce à l'ajout de signatures afin de pouvoir authentifier les réponses. Nous en avions parlé dans ce tutoriel : comment configurer DNSSEC sur Windows Server 2022 ?

En ce qui concerne la faille de sécurité KeyTrape, elle est associée à la référence CVE-2023-50387, et elle a été découverte par des chercheurs et experts allemands, issus de l'institut de recherche ATHENE, de l'université Goethe de Francfort, du Fraunhofer SIT et de l'université technique de Darmstadt.

D'après eux, cette vulnérabilité est présente dans DNSSEC depuis plus de 20 ans ! Elle est liée au fonctionnement de DNSSEC, notamment dans la gestion des clés cryptographiques. En exploitant cette vulnérabilité, il est possible d'effectuer un déni de service sur le système DNS pris pour cible. En effet, à partir d'une seule requête, la réponse retournée par le service DNS peut être retardée de 56 secondes à 16 heures (en fonction du type de service).

Quels sont les services et serveurs DNS affectés ?

D'après les chercheurs : "Avec KeyTrap, un attaquant pourrait complètement désactiver de grandes parties de l'Internet mondial", preuve que cette vulnérabilité est importante. Ceci se justifie par le fait qu'elle impacte les fournisseurs de services DNS les plus importants, tels que Google et Cloudflare.

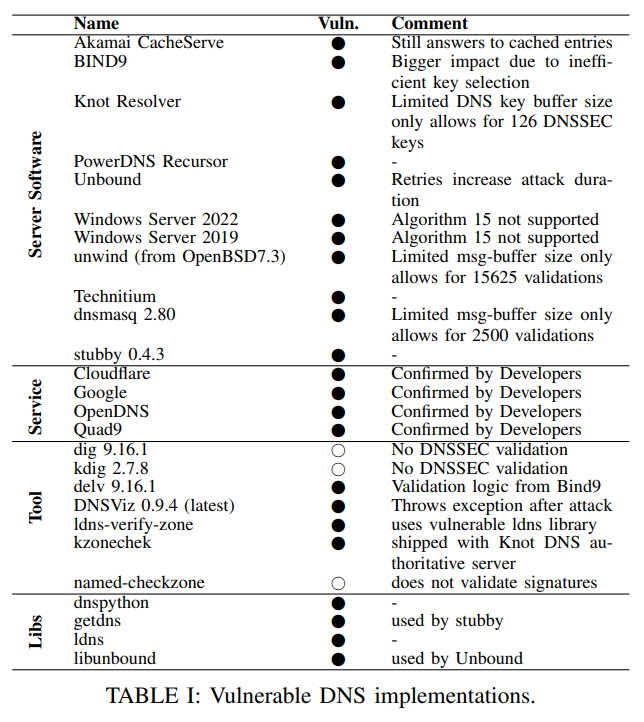

Voici un tableau publié par les chercheurs en sécurité (visible dans ce rapport) où l'on peut voir quelles sont les applications et les services vulnérables :

Depuis novembre 2023, des travaux sont en cours chez Google, Cloudflare, mais également chez Akamai pour déployer des mesures d'atténuations permettant de se protéger de cette vulnérabilité liée au fonctionnement de DNSSEC. Du côté de chez Microsoft, il semblerait que la mise à jour cumulative pour Windows Server déployée à l'occasion du Patch Tuesday de Février 2024 permette de corriger cette vulnérabilité.

D'après un rapport d'Akamai : "environ 35 % des utilisateurs d'Internet basés aux États-Unis et 30 % des utilisateurs d'Internet dans le monde utilisent des résolveurs DNS qui utilisent la validation DNSSEC et sont donc vulnérables à KeyTrap.".