Désormais, Microsoft Defender for Endpoint peut isoler les appareils compromis

Microsoft Defender for Endpoint bénéficie d'une nouvelle fonctionnalité pour aider les organisations à lutter contre les mouvements latéraux lorsqu'un appareil est compromis par des cybercriminels ou infecté par un logiciel malveillant. En résumé, on peut dire que cette fonctionnalité va isoler l'appareil infecté en l'empêchant de communiquer avec les autres appareils.

Cette nouvelle option baptisée "Contain" ou "contenir" en français va permettre aux administrateurs d'agir sur un appareil qui est compromis ou qui est suspecté d'être compromis. Lorsqu'un appareil est défini sur l'état "Contain", la plateforme de sécurité donne l'ordre aux systèmes Windows du réseau de bloquer toutes les communications vers et depuis ce périphérique.

Même si la machine compromise est dans le même réseau, grâce à cette règle, elle ne pourra pas communiquer avec les autres machines. De ce fait, un attaquant ne pourrait pas se déplacer vers une autre machine Windows, ou vers un serveur. Sur son site, Microsoft explique : "Cette action peut contribuer à empêcher que les appareils voisins soient compromis pendant que l'analyste des opérations de sécurité localise, identifie et remédie à la menace sur le dispositif compromis.".

Compte tenu de la manière dont fonctionne cette nouveauté, il faut forcément que les appareils soient compatibles avec la fonctionnalité pour qu'ils soient en mesure d'appliquer le blocage. Pour le moment, Microsoft indique que c'est limité aux appareils sous Windows 10 et Windows Server 2019, ou les versions plus récentes comme Windows 11. Autrement dit, la machine compromise pourrait s'en prendre à d'autres machines qui ne sont pas sous Windows, qui n'ont pas la bonne version de Windows ou qui ne sont pas gérées par Microsoft Defender for Endpoint.

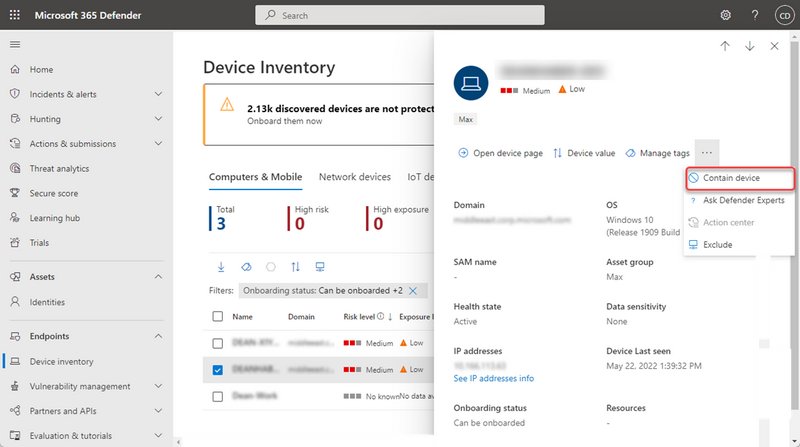

Pour mettre un appareil dans l'état "Contain", il faut se connecter sur le portail Microsoft 365 Defender, dans l'inventaire des appareils et choisir l'option "Contain device" accessible dans le détail de la machine. Ensuite, il faut compter environ 5 minutes pour que vos appareils appliquent cette règle de blocage. Si l'un des appareils dans l'état "Contain" change d'adresse IP, tous les appareils gérés seront capables de bloquer les communications avec la nouvelle adresse IP.