Des pirates s’appuient sur Windows Update pour exécuter du code malveillant

Les pirates informatiques du groupe Lazarus, originaire de Corée-du-Nord, utilisent une nouvelle méthode basée sur Windows Update pour déployer le malware sur une machine Windows.

Actif depuis au moins 2009, le groupe Lazarus est également connu sous d'autres noms : APT38, Hidden Cobra, Whois Hacking Team ou encore Zinc.

Détectées par Malwarebytes le 18 janvier, les dernières attaques de type spear-phishing s'appuient sur des documents piégés sur le thème de l'emploi, en reprenant l'identité d'une entreprise américaine nommée Lockheed Martin.

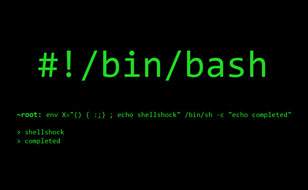

Lorsque le document, qui n'est autre qu'un fichier Microsoft Word, est ouvert, il déclenche l'exécution d'une macro malveillante, qui a son tour, exécute un shellcode encodé en Base64. L'objectif de ce code est d'injecter un certain nombre de composants malveillants dans le processus Windows "explorer.exe", associé à l'Explorateur de fichiers, la barre des tâches, etc.

Ensuite, la phase suivante est déclenchée et le binaire nommé "drops_lnk.dll" exploite le client de mise à jour Windows, à savoir wuauclt.exe (lié directement à Windows Update). En fait, en s'appuyant sur le client Windows Update, les pirates vont faire en sorte que le composant malveillant "wuaueng.dll" soit chargé, de façon légitime, par ce composant de Windows. C'est une façon de contourner les mécanismes de défense, comme le précisent les deux chercheurs en sécurité Ankur Saini et Hossein Jazi. D'un point de vue du référentiel du MITRE ATT&CK, cela correspond à la méthode Signed Binary Proxy Execution.

La DDL "wuauend.dll" établie des connexions avec un serveur de commande et de contrôle (C2) géré par les pirates et qui se présente sous la forme d'un dépôt GitHub. Créé le 17 janvier 2022, ce dépôt GitHub contient les fichiers malveillants chargés sous la forme d'images au format PNG.

Dès lors qu'il est en place sur une machine Windows, le malware devient persistent et sera lancé au démarrage de Windows.

L'analyse complète de Malwarebytes est disponible à cette adresse : Lazarus. Voici le flux de l'attaque publié sur le site de Malwarebytes également.