De nombreuses applications populaires vulnérables à une faille « 1-Click »

Une mise à jour est disponible pour de nombreuses applications populaires suite à la découverte d'une faille de sécurité qui a pour origine une problématique commune : une validation insuffisante d'une URL entrée par l'utilisateur. Si un attaquant exploite cette vulnérabilité, il serait en mesure d'exécuter du code arbitraire sur la machine cible.

Les chercheurs en sécurité Fabian Bräunlein et Lukas Euler, de chez Positive Security, ont fait une surprenante découverte en matière de sécurité ! Cette découverte impacte de nombreuses applications populaires. Par exemple, nous pouvons citer : Telegram, Nextcloud, LibreOffice, WinSCP, WireShark, VLC Media Player, ou encore Mumble.

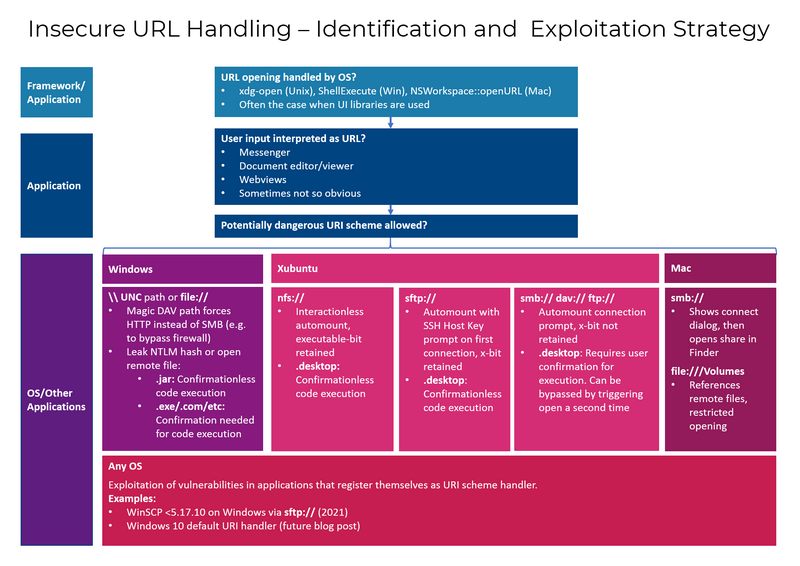

Pour remettre les choses dans leur contexte, ils expliquent que les applications de bureau qui permettent à l'utilisateur d'insérer une URL personnalisée sont fréquemment vulnérables à des bugs de sécurité qui permettent l'exécution de code arbitraire sur la machine. Notamment car c'est le système d'exploitation qui ouvrira l'URL et que ce lien peut pointer vers un exécutable malveillant. Par exemple, un lien inséré dans un document LibreOffice, tout simplement, et surtout c'est une opération basique et fréquente.

Le problème, ce n'est pas vraiment la possibilité de pouvoir indiquer une URL. Le problème se situe plutôt au niveau de la chaîne de validation qui est déclenchée lorsque l'utilisateur spécifie un lien. Quand ce cas se produit, c'est là que l'on peut envisager exécuter du code malveillant sur la machine.

Les chercheurs en sécurité de Positive Security ont découvert que de nombreuses applications n'effectuent pas correctement cette validation de l'URL. Du coup, si un lien pointe vers un exécutable malveillant (ou un autre type de fichier malveillant), cela peut entraîner une exécution de code malveillant sur la machine cible.

➡ Publication de Positive Security

Voici la liste des applications mises à jour pour corriger ce problème, avec le nom, le numéro de la version qui corrige la faille et le nom de la CVE associée. Certains éditeurs ont pu corriger cette faille depuis plusieurs mois, pour d'autres c'est sur le point d'être fait. Il n'est pas à exclure que d'autres applications soient concernées.

- Nextcloud (client Desktop) - version 3.1.3 - CVE-2021-22879

- Telegram - Changement côté serveur directement

- VLC Player - version 3.0.13 (disponible la semaine prochaine)

- OpenOffice - version 4.1.10 - CVE-2021-30245

- LibreOffice - Corrigé dans Windows, mais vulnérable dans Xubuntu - CVE-2021-25631

- Mumble - version 1.3.4 - CVE-2021-27229

- Dogecoin - version 1.14.3

- Bitcoin ABC - version 0.22.15

- Bitcoin Cash - version 23.0.0 (en cours de déploiement)

- Wireshark - version 3.4.4 - CVE-2021-22191

- WinSCP - version 5.17.10 - CVE-2021-3331