De fausses màj Windows 10 infectent votre PC avec le ransomware Magniber !

De fausses mises à jour de Windows 10 sont actuellement distribuées dans le cadre de campagnes d'attaques. En réalité, l'utilisateur récupère le ransomware Magniber sur sa machine !

De nombreux utilisateurs, à travers le monde, sont victimes de cette attaque ! Ils pensent installer une mise à jour de sécurité pour Windows 10 ou une mise à jour cumulative pour Windows 10, mais en fait, leur machine se retrouve infectée par le ransomware Magniber ! Ces deux fausses mises à jour sont distribuées via des fichiers ayant différents noms, et notamment les deux noms suivants qui seraient relativement populaires :

- Win10.0_System_Upgrade_Software.msi

- Security_Upgrade_Software_Win10.0.msi

Deux noms peu rassurants pour les utilisateurs avertis, d'autant plus que ces deux fichiers utilisent l'extension ".MSI" qui n'est pas le format habituel des mises à jour Windows. On retrouve également les noms suivants, qui intègrent un numéro de KB, mais qui sont toujours au format MSI :

- System.Upgrade.Win10.0-KB47287134.msi

- System.Upgrade.Win10.0-KB82260712.msi

- System.Upgrade.Win10.0-KB18062410.msi

- System.Upgrade.Win10.0-KB66846525.msi

D'après les informations du site VirusTotal, et si l'on se base sur la date des échantillons analysés par ce service en ligne, la campagne de distribution de ce logiciel malveillant aurait débuté le 8 avril 2022. Ce qui reste flou pour le moment, c'est comment les attaquants parviennent à piéger les utilisateurs : peut-être par l'intermédiaire d'une campagne de phishing ? Un canal de diffusion classique.

Le ransomware Magniber

Lorsque le ransomware Magniber infecte un poste informatique, il va chiffrer les données en utilisant une extension de fichiers aléatoire basée sur 8 caractères, comme ".gtearevf" par exemple. L'habituelle note est également laissée sur la machine, via un fichier nommé "README.html" et qui contient les instructions pour le paiement de la rançon.

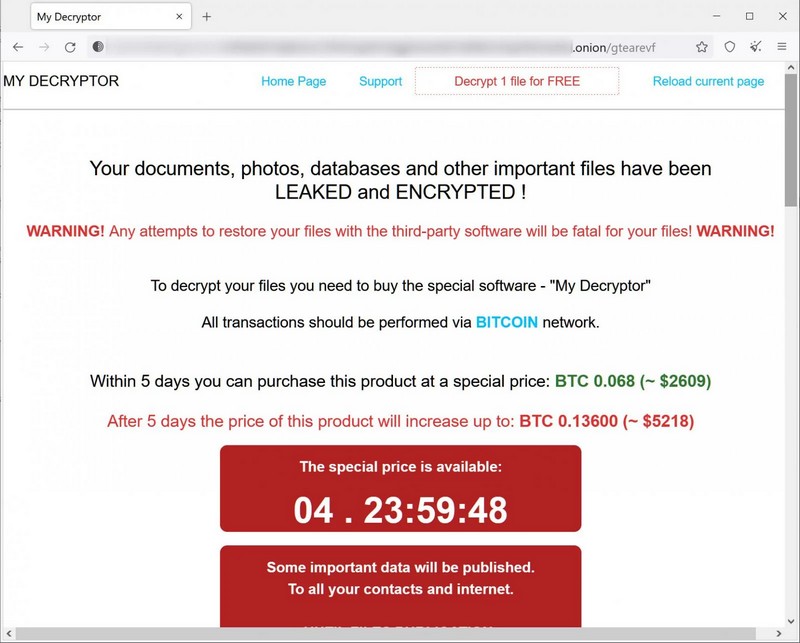

Le site de Magniber permettant de payer la rançon est accessible via le réseau Tor. Il permet de déchiffrer un fichier gratuitement (probablement pour montrer à l'utilisateur que l'opération fonctionne), mais également de payer la rançon pour obtenir la clé de déchiffrement.

Pour cela, si l'utilisateur paie dans les 5 jours qui suivent l'infection, le montant de la rançon est de 0,068 bitcoin, soit 2511 euros à l'heure où j'écris cet article. Ensuite, le montant de la rançon sera doublé puisqu'il passera à 0,13600 bitcoin soit 5022 euros.

En soi, le montant est faible pour une entreprise, mais il s'avère que cette campagne cible plutôt les étudiants et les particuliers, et là c'est plus difficile à digérer.... Dans tous les cas, il est recommandé de ne pas payer la rançon pour ne pas encourager les actions malveillantes de ce type !