Quelles tendances des menaces en 2024 ? Réponse avec le rapport Red Canary !

Le "Red Canary’s 2024 Threat Detection Report" offre une analyse exhaustive des cybermenaces actuelles, détaillant les principales techniques d'attaque et fournissant des recommandations cruciales pour renforcer la cybersécurité des entreprises et des États. Qu'en est-il en 2024 ?

Sommaire

Qu'est-ce que le rapport de Red Canary ?

Le Red Canary’s 2024 Threat Detection Report est un rapport biannuel produit par la société de cybersécurité américaine Red Canary. Il vise à détailler les tendances des menaces pesant sur les entreprises et les États. Ce rapport se base sur plus de 60 000 détections obtenues auprès de plus de 1 000 clients de la société, couvrant des endpoints, des infrastructures cloud, des équipements réseau, des applications SaaS, et plus encore.

Ce rapport de 160 pages détaille les tendances des menaces observées sur le terrain durant la première moitié de l'année 2024.

- Qu'est-ce que cela signifie ?

Grâce à sa présence dans de nombreux systèmes d'information, Red Canary est en mesure de capter un grand nombre d'événements de sécurité. Cela permet de dessiner des tendances sur les principales techniques utilisées par les attaquants, les impacts observés lors des cyberattaques, ainsi que les objectifs visés.

- À quoi peut me servir ce rapport ?

En lisant ce rapport, avec ses détails techniques et ses conclusions, vous pourrez mieux comprendre les techniques utilisées par les attaquants, le profil de leurs victimes et l'évolution de ces différents éléments dans le temps. En connaissant les menaces qui pèsent sur votre entreprise, vous pourrez anticiper et adapter vos projets de cybersécurité actuels et futurs pour mieux vous défendre contre ces menaces.

Les conclusions de ce rapport peuvent, par exemple, servir à améliorer les systèmes de détection d'intrusion de votre SOC, amener à la réalisation d'audit de sécurité sur des composants spécifiquement ciblés par les attaquants cette année ou simplement améliorer les connaissances de vos équipes de défense.

Intéressons-nous maintenant aux différentes conclusions de ce rapport.

Les tendances des cyberattaques en 2024

Red Canary a effectué une analyse des principales tendances rencontrées lors de cyberattaques confirmées et rapports threat intelligence (renseignement sur la menace) au cours de la dernière année.

Sans surprise, la tendance principale des cyberattaques observées durant ces derniers mois fait apparaitre les ransomwares en haut du classement. Ce business visiblement lucratif a la vie dure et continue année après année à impacter lourdement les entreprises qui en sont victimes.

Les attaques sur les accès initiaux, c'est-à-dire visant à obtenir un premier accès au sein du système d'information d'une entreprise pour ensuite implanter un agent dormant et vendre l'accès au plus intéressé, est également un élément qui demeure très présent dans les observations de 2024. Suivi de près par les attaques ciblant le vol d'identifiants, dont l'impact est d'autant plus grand grâce (ou à cause) de l'implémentation du SSO (Single Sign On).

Parmi les autres tendances observées en 2024, on peut également noter :

- L'exploitation de CVE (vulnérabilités publiques) sur des composants non à jour

- Le déploiement de stealer, des malwares spécialisés dans la récolte de données sur le système sur lequel ils sont installés, comme les mots de passe dans les navigateurs ou les coffres-fort de mots de passe. On peut notamment citer les malwares RedLine, Vidar et LummaC2.

- L'utilisation d'outils d'administration à distance légitimes comme Atera ou Remco

- L'utilisation de tokens (jeton d'authentification) API volés sur les infrastructures cloud : les tokens apparaissent de plus en plus comme des alternatives à durée de vie temporaire à la saisie fréquentes des mots de passe, il faut être conscient que le vol de ceux-ci permet d'usurper l'identité du propriétaire.

- L'intelligence artificielle générative, qui fait son apparition depuis quelque temps dans les médias, mais aussi chez les cyberattaquant. Cela particulièrement afin de construire des outils et campagnes de phishing très crédibles, mais aussi pour concevoir de nouveaux malwares rapidement.

- La société observée également qu'un quart des détections réalisées sont en fait dues à des opérations de test "légitimes", tel que du bug bounty, des tests d'intrusion ou des opérations red team.

Enfin, il est par ailleurs intéressant de constater que le secteur d'activité n'est plus vraiment un facteur d'augmentation ou de réduction du risque de cyberattaque. Autrement dit, les attaquants ne cherchent plus à cibler un type d'industrie spécifique ou à en éviter d'autres (comme les écoles et les hôpitaux par le passé). À présent, tout le monde est en risque de devenir la cible d'une cyberattaque.

Les principales menaces observées en 2024

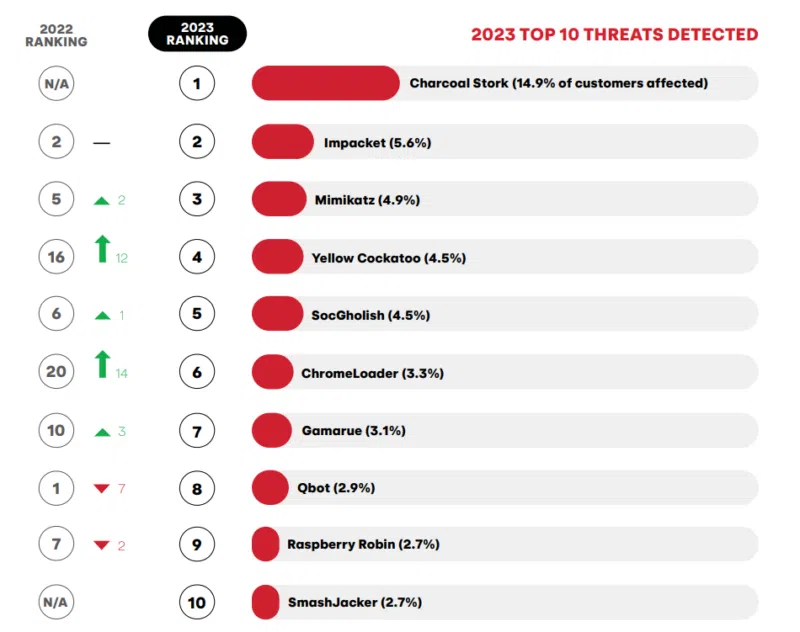

Les observations faites par Red Canary sur la fin de 2023 et début 2024 permettent d'identifier les principaux outils utilisés par les cyberattaquants :

La menace qui se démarque le plus, au-dessus de l'utilisation d'outils classiques d'attaque comment impacket et mimikatz, est CharCoal Stork.

Charcoal Stork est un fournisseur de pay-per-install (PPI) qui utilise le malvertising pour distribuer des installateurs, souvent déguisés en jeux piratés, polices ou fonds d'écran. Initialement, Charcoal Stork utilisait des fichiers ISO avec des charges utiles comprenant une application basée sur NodeJS et des commandes PowerShell pour installer ChromeLoader. En 2023, les charges utiles ont évolué pour inclure des fichiers VBS, MSI et EXE.

SmashJacker, par exemple, installe une version piégée de 7-zip qui installe une extension malveillante sur le navigateur. En août 2023, Charcoal Stork a livré des fichiers EXE menant à des logiciels malveillants plus préoccupants comme VileRAT, un RAT (Remote Administration Tool) Python utilisé par DeathStalker.

Si vous souhaitez en savoir plus, notamment afin de détecter la présence de cet élément malveillant dans votre système d'information. Je vous invite à consulter la page dédiée à Charcoal Stork sur le site web de Red Canary.

Vous y trouverez des informations permettant d'identifier des éléments signatures (hash, lignes de commande, nom de fichiers) pouvant trahir sa présence.

Les principales techniques (TTP) des attaquants en 2024

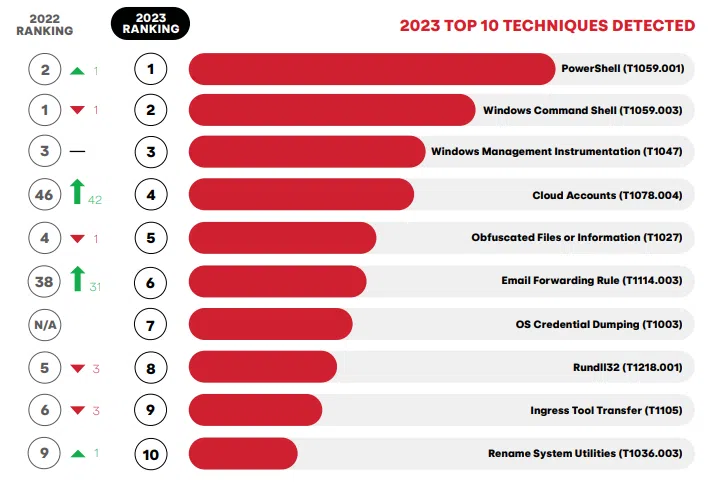

La dernière section du document permet de lister les principales techniques d'attaque observées depuis fin 2023/début 2024. Ces techniques sont identifiées selon les TTP du framework d'attaque du MITRE : ATT&CK

Les techniques ciblant les systèmes d'exploitation Windows sont bien sûr en tête de liste, cela est en lien direct avec le fait qu'il s'agit d système le plus utilisé pour les postes utilisateur. On y retrouve donc les TTP liés à l'exécution de commande batch et PowerShell (présent dans 22.1% des cyberattaques observées !) ainsi que WMI (Windows Management Instrumentation).

Il est à noter la montée fulgurante du TTP Cloud Account, qui passe de la 46ᵉ place en 2022 à la 4ᵉ aujourd'hui. Cette technique (T1078.004 - Cloud Accounts) vise à utiliser des identifiants volés d'environnement Cloud pour réaliser un premier accès à une cible, mais aussi de la persistance, de l'élévation de privilège ou de l'évasion de défense.

Conclusion

Le Red Canary’s 2024 Threat Detection Report nous offre une analyse détaillée des tendances actuelles en matière de cybersécurité. Les données recueillies donnent des informations très importantes pour mieux protéger votre système d'information et votre entreprise.

Je vous recommande sa lecture (un peu longue certes, mais très instructive), si vous voulez avoir plus de détails et comprendre en profondeur les principales tendances des menaces en 2024 :