Cybersécurité : mon retour d’expérience sur la certification CDSA proposée par Hack The Box

Sommaire

I. Présentation

Dans cet article, je vous présente mon retour d'expérience sur le passage et l'obtention de la certification CDSA (Certified Defensive Security Analyst) de la plateforme Hack The Box que je viens d'obtenir en ce début d’année 2025 ! La certification CDSA proposée par la plateforme Hack The Box est apparue en 2022 :

En cybersécurité, un Security Analyst (analyse sécurité) est en charge de la surveillance des évènements de sécurité sur un système d’information et de l’investigation lorsque l’un d’entre eux apparait. Cette investigation vise à comprendre ce qu’il s’est passé, quelles ont été les actions réalisées par l’attaquant pour s’introduire, persister, élever ses privilèges et impacter la sécurité ou le business d’une entité.

Je précise que j’ai été administrateur système, auditeur cybesécurité et pentester au cours de ma carrière. La surveillance et l’investigation ne sont donc pas vraiment mon métier, même si les domaines techniques qui s’y rapportent me sont globalement familiers.

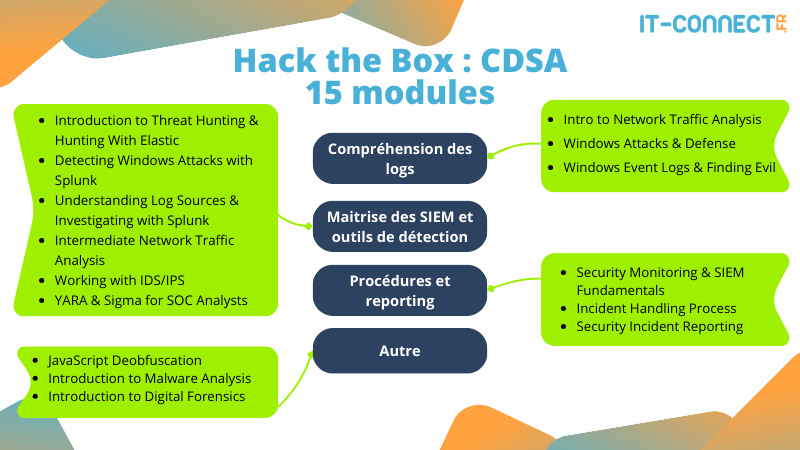

Cette certification aborde de nombreux domaines techniques et je les ai tous trouvés à la fois intéressants et pertinents au regard des menaces actuelles, mais aussi des actions que je réalise en tant que pentester/auditeur cybersécurité.

Je vous les ai ici regroupés par grande thématique :

Les métiers visés par Hack The Box pour cette certification sont :

- Entry level Security Analysts

- Entry level SOC Analysts

- Entry level Incident Handlers

- Entry level Forensics Analysts

- Penetration Testers

- IT Administrators

- IT Security Personnel

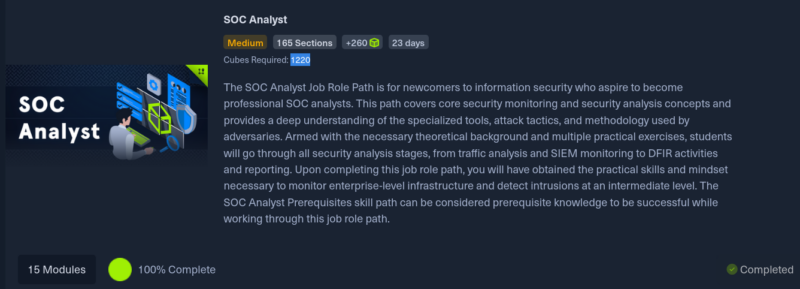

Il faut savoir que le modèle économique d'Hack The Box repose sur des cubes (= points) qu'il est possible d'acheter sur la plateforme et qui permettent eux-mêmes d'acheter des modules de cours. Le passage et la réussite d'un module fournissent des cubes supplémentaires (20% de son prix). Pour passer la CDSA, le prérequis est de compléter les 15 modules du job role paths "SOC Analyst" (1220 cubes) :

Pour ma part, je suis passé par l'achat (via mon employeur) d'une certification Silver Annual Subscription (490$) qui permet d'avoir accès à tous les modules de Tier I et II et pas seulement aux modules nécessaires au passage de l'examen. Il existe aussi des modules de Tier III et IV qui sont techniquement plus aboutis, mais non nécessaires au passage cette certification.

Attention au renouvellement automatique de cette dernière au bout d'un an, pensez à annuler juste après votre souscription.

Il s'agit du modèle le plus rentable à mon sens puisqu'avec un accès à ces différents Tiers, il est possible de compléter en une seule année tous les paths relatifs à trois certifications proposées par Hack The Box (Certified Penetration Tests Specialist, Certified Bug Bounty Hunter et Certified Defensive Security Analyst).

II. Déroulement de la certification CDSA

A. Contenu des cours

L'obtention de la certification passe par :

- la complétion de 100% des modules/cours du job role path "SOC Analyst"

- le passage de l'examen

- l'envoi d'un rapport de réponse à incident à la suite du passage de l'examen

Comme pour la certification CPTS, que j’ai passé en 2023, la complétion des modules de cours est ce qui prend le plus de temps. Néanmoins, autant les modules du CPTS étaient relativement ennuyeux du fait que j’en connaissais déjà le contenu (étant pentester depuis déjà plusieurs années), ceux de la certification CDSA m’ont tous semblé pertinents et intéressants. La plateforme indique un temps de réalisation de 23 jours (ce qui est plutôt flou). Pour ma part, je pense qu’il est possible de les passer dans un délai raisonnable de 2 à 5 mois (en ayant un travail et une vie de famille à côté), les cours nécessitent quand même un petit investissement en temps.

Certains sont certes incomplets et passent par-dessus pas mal de notions, car il est toujours difficile de synthétiser des années d’expériences et tout un métier en quelques centaines de lignes. Cependant, le contenu est tout de même de bonne qualité et couvre globalement pas mal de sujets. Vous y apprendrez, par exemple, les bases et l’utilisation de SIEM très connus et utilisés que sont Splunk et ELK, les outils d’analyse réseau et de malware, l’utilisation de framework reconnus comme le MITRE ATT&CK, les règles Yara et Sigma, la recherche dans des dumps mémoire ou KAPE, etc.

En tant qu'auditeur/pentester, voir “l’autre côté de la barrière”, c'est-à-dire le côté détection/investigation, m’a énormément appris sur ma propre méthodologie, mais aussi sur la réalité et difficulté des métiers d’analyste/SOC/forensic.

Je ne m’étais, par exemple, jamais vraiment posé la question des traces techniques que pouvaient laisser l’exécution de tels outils ou telles actions sur un système, ni de l’état par défaut des journaux Windows, l’intérêt (vital) de Sysmon dans la surveillance, la détection et l’investigation, la possibilité de détecter des attaques via des patterns réseau (sniffing, IDS, Snort, Suricata). Que ce soit pour un aspect défensif comme offensif, le contenu des modules vous sera de toute manière d’un apport certain.

Le niveau des cours est assez technique et j’ai du mal à imaginer en comprendre complètement leurs contenus sans avoir des bases de pentest et cybersécurité offensive. Le fait de détecter une attaque par l’intermédiaire d’une requête “par défaut” dans un SIEM est une chose, mais comprendre son implication réelle ou son lien avec des actions passées ou futures est finalement assez complexe. Néanmoins, les cours sont rédigés de façon à monter petit à petit en détail et niveau, ce qui permet de se sentir réellement progresser.

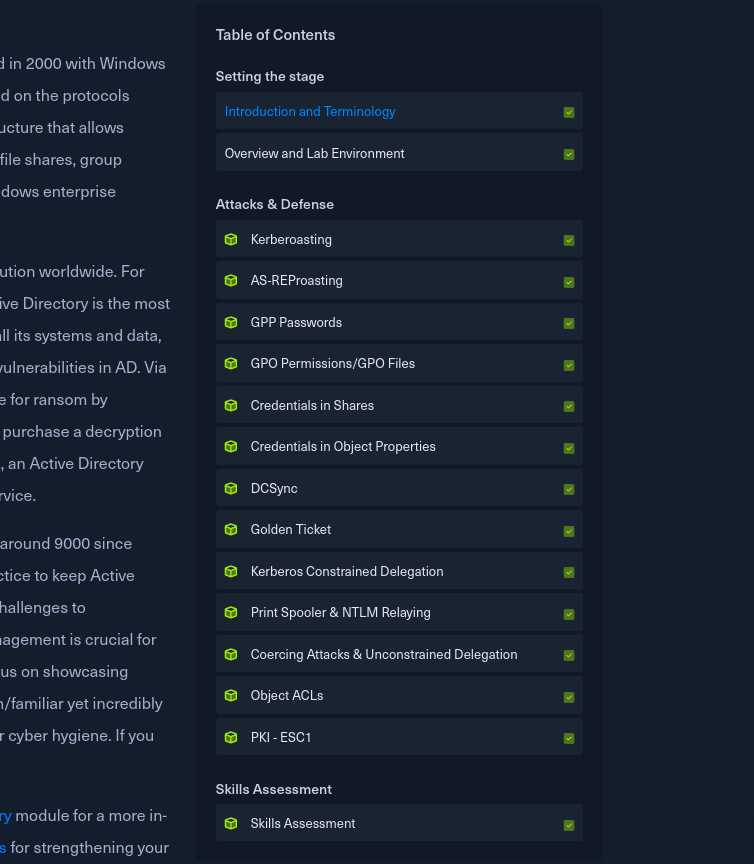

Chaque module est découpé en plusieurs sections et chapitres qui structurent leurs contenus. Voici, par exemple, les différentes sections du cours “Windows Attacks & Defense” qui porte sur les techniques de détection des attaques Active Directory/Domaine :

La quasi-totalité des sections des modules sont associées à des labs qui permettent d’appliquer le contenu du cours et de gagner en expérience pratique, ce qui est plus que bienvenue. Ces labs sont généralement des services RDP/Guacamole dédiés à l’apprenant, qu’il est possible de joindre après établissement d’un VPN.

L’un des intérêts majeurs de la formation et de ces labs est aussi de disposer d’environnements provisionnés et fonctionnels pour la recherche et la détection d’incidents. Cela permet de se concentrer sur la partie technique, en sachant que l’attaque à rechercher est belle et bien présente dans les données proposées.

Pour finir, un “Skills Assesment” (évaluation des compétences) permet à chaque fin de module de valider ses connaissances autour d’exercices un peu plus réalistes, mais toujours un peu trop guidés à mon goût :

Concernant les autres points positifs : la réalisation du cours m’a permis de découvrir de très nombreux outils, de construire un début de méthodologie. Cela m’a aussi permis de travailler plus profondément avec le framework MITRE ATT&CK que j’apprécie particulièrement, mais aussi de découvrir un nouvel aspect de la cybersécurité.

Concernant les points négatifs qui peuvent être mentionnés : des plateformes d’entrainement parfois un peu lourdes (quelques lags et bugs de connexion), la majorité des labs se faisant sur des RDP au travers un VPN. Mais aussi des questions/flags parfois mal formulées qui peuvent faire perdre du temps, mais cela reste globalement anecdotique.

B. Mes conseils et astuces pour le cours

Je profite de cet article pour vous partager quelques conseils, ou plutôt des choses que j’aurais aimé savoir avant de commencer. À noter qu’il ne s'agit que d’un retex personnel, et pas d’une todo list à forcément réaliser à 100%.

- Prenez votre temps : faire la course à la complétude des flags des labs/skills assessments n’apporte pas grand-chose, si vous ne prenez pas le temps de vraiment lire et intégrer le contenu des cours. Chaque module à son importance et fait partie de la montée en compétence globale. Il est important d’être sûr de bien comprendre et intégrer chaque partie du cours avant de passer à la suite, au risque de devoir y revenir plus tard et de perdre encore plus de temps (et de motivation).

- Prenez des notes : il est important de prendre en note à la fois les attaques étudiées, mais aussi les outils, voir requêtes Splunk/ELK associées pour pouvoir rapidement les réutiliser sans avoir à reparcourir tout le cours.

- Ne vous limitez pas aux outils du cours : il ne faut pas hésiter à aller voir en dehors du cours, certains outils développés par la communauté récemment sont très intéressants et permettre de dégrossir le travail (à tout hasard : Comment effectuer une investigation numérique sur les journaux d’évènements Windows avec Zircolite ?)

- Entrainez-vous au reporting : le reporting est à mon sens l’un des angles morts du cours. Il y a certes un module qui lui est dédié, mais sans mise en pratique. En comparaison à ce qui est demandé en termes de reporting dans l’examen et (j’imagine) dans la réalité du métier d’analyste sécurité/SOC/forensic, c’est clairement insuffisant. Je vous recommande donc de vous entrainer sérieusement à la rédaction de rapports d’investigation numérique (notamment pendant les labs/skills assesments) pour que l’examen vous paraisse moins rude sur ce point, mais aussi pour vous constituer une méthodologie et des habitudes qui vous feront gagner du temps.

C. Ma préparation post-cours

Suite à la complétude des 15 modules du cours, je ne me sentais pas vraiment d’attaque pour l’examen et manquais clairement de pratique et d’automatismes. J’ai donc décidé de m’entrainer sur différents supports que je vous partage ici.

Les Sherlocks d’Hack The Box

Ce sont des petits exercices d’investigation numériques très intéressants et de niveaux divers. Ils sont constitués d’une mise en situation fictive, de traces à étudier (journaux d’évènements, base de données, fichiers Prefetch, dump mémoire, trace Wireshark, etc.) et de flags à compléter.

Ils ne sont pas à l’image de l’examen (au même titre que les box Hack The Box en comparaison à l’examen CPTS) mais permettent de s’entrainer à la manipulation des outils et surtout d’acquérir une méthodologie et de l’expérience concrète. Il n’y a qu’en faisant face à des blocages concrets, sans pouvoir être aidé, que l’on se prépare réellement à l’examen.

Avant de passer l’examen, j’ai résolu tous les Sherlocks Very Easy, la moitié des Easy, quelques Medium et 1 Hard :

Si vous souhaitez en savoir plus sur ces Sherlocks, je vous propose quelques-uns de nos articles de présentations et solutions :

- IT-Connect.fr - Hack the box – Sherlocks (forensic) : découverte et solution de Bumblebee

- IT-Connect.fr - Analyse d’un ransomware sous Linux – Le cas du challenge Sherlocks Lockpick de Hack the Box

- IT-Connect.fr - Investiguer sur un LLMNR poisoning et un SMB Relay avec Wireshark – Hack The Box Sherlocks : Noxious

- IT-Connect.fr - Hack the Box

Cours Splunk

J’ai trouvé le module à propos de Splunk de la formation CDSA un peu brouillon, avec trop d’informations et un manque de progressivité dans l’apprentissage. Ayant bien compris qu’il s’agirait de l’un des outils central de l’examen, mais aussi de la réalité du terrain, j’ai décidé de m’inscrire à la plateforme de cours en ligne de Splunk (https://education.splunk.com) pour aller compléter mon apprentissage :

Les cours intitulés “Intro to Splunk” et “SOC Essentials: Investigating with Splunk (free eLearning)” (gratuits) ont suffi à combler mes lacunes et à aborder l’examen en étant plus confiant. Je vous les recommande également si vous ne vous sentez pas à l’aise sur cet outil. L’un des points qui me manquait était surtout la phase de “cartographie” des données à disposition dans Splunk, savoir quelles sont les sources des logs, les hôtes à disposition, les eventID présents/absents, la couverture temporelle des journaux, etc.

Les autres modules de la plateforme de formation Spunk sont certainement aussi très intéressants, mais je n’ai pas encore pris le temps de les compléter.

Splunk : Boss of the SOC

La plateforme Splunk: Boss of the SOC (https://bots.splunk.com/login) contient des exercices plus conséquents et permet d’avoir à disposition un service Splunk fonctionnel avec des traces réalistes de cyberattaques. Son format se rapproche un peu plus du contenu de l’examen et il s’agit d’un bon entrainement.

Pour information, je n’ai pas réussi à finir complètement ces challenges, ce qui ne m’a pas empêché de réussir l’examen du CDSA.

DFIRReport

Cette ressource est très intéressante pour avoir une meilleure compréhension de ce qu’est un rapport d’investigation numérique. Il s’agit d’un site web sur lequel sont partagés publiquement des rapports forensic très complets et bien rédigés. Il s'agit d'une excellente source d'information, même en dehors du contexte de la certification CDSA :

Ces rapports sont d’une part très intéressants à lire, puisque l’on découvre des cas réels et récents de cyberattaque, mais constituent aussi de très bons modèles sur lesquels se baser pour le reporting de l’examen. Je recommande très fortement.

Avec ces différents éléments, je me sentais plus confiant pour attaquer l’examen.

III. Déroulement de l’examen CDSA

A. L’examen CDSA Hack The Box : motus !

Le passage de l'examen se fait sur 7 jours, une fois les prérequis atteints (100% des modules du job role path), le candidat peut démarrer l'examen quand il le souhaite sans réserver de créneau comme c'est le cas pour d'autres certifications.

Les règles Hack The Box sont très claires à propos de l'examen, aucun détail ne doit être donné en dehors de ce qui est déjà publié par Hack The Box, je ne peux donc partager que mon ressenti concernant l'examen, mais aucun détail technique !

Plutôt que de vous donner des détails techniques dont je n’ai pas le droit de parler. Tout ce que je peux vous dire, c’est que l’ensemble des modules sont utiles à l’examen, et qu’avoir des bonnes compétences techniques n’est pas suffisant : le rapport a, lui aussi, son importance.

Concernant le niveau technique, je n’ai pas vraiment été surpris par ce qui s’y trouve (contrairement au CPTS, durant lequel j’ai eu plusieurs fois des phases de journées entières sans avancer), mais l’exercice reste tout de même exigeant et assez conséquent, à ne pas prendre à la légère.

Je me suis également senti moins stressé et plus à l’aise durant l’examen CDSA que durant celui du CPTS. L’avantage de l’exercice est qu’ici, on sait que tous les éléments à trouver sont contenus dans les traces à disposition, ce qui change un peu la perspective (ceux qui ne sont pas familiers du pentest ne savent probablement pas de quoi je parle). En conclusion, l’intérêt pour l’exercice et l’apport en termes d’expérience a pris le pas sur la peur de l’échec durant cette semaine d’examen.

B. Mes conseils et astuces pour l’examen

Je vous recommande pour commencer de vous faire un mémo/pense-bête des principaux ID d’évènements (event ID) étudiés dans les différents modules du cours. J’ai perdu énormément de temps (pendant les skills assesments et l’examen) à chercher la correspondance des event ID, pour ensuite déterminer s’ils ont une importance, etc. À la fin de l’examen, je connaissais par cœur les event ID de Sysmon, ce qui rendait mes recherches et mon analyse beaucoup plus simple et rapide (Event ID 1: Process Creation, Event ID 8: CreateRemoteThread, etc.) :

Ressources :

- Microsoft - Sysmon: Event

- ultimatewindowssecurity.com - Windows Security Log Events

Que ce soit pendant les labs, les skills assesments ou les autres entrainements que vous ferez, je vous invite à représenter graphiquement le parcours et les activités de l’attaquant. Pendant l’examen, j’ai passé pas mal de temps à dessiner des schémas basiques sur des feuilles, jusqu’à me rendre contre que ce n’était pas la bonne solution, car je devais sans cesse retravailler, raturer et changer de position les éléments sur ma feuille.

D’excellents outils existent pour cela, et j’ai notamment utilisé https://excalidraw.com/, une application web gratuite, pour représenter visuellement et organiser mes découvertes. Voici un exemple (dont le contenu n’a rien à voir avec l’examen, je préfère le préciser) :

Maintenir tout au long de l’investigation ce type de schéma permet de se décharger mentalement en évitant d’avoir à retenir une multitude d’éléments (Event ID, heures, noms utilisateur, PID, etc) et leurs relations. Cela permet aussi de repérer les trous que vous avez dans votre analyse concernant la progression de l‘attaquant. Il ne faut pas oublier que l’examen est sur plusieurs jours, on peut donc rapidement oublier des informations.

Profitez pleinement des 7 jours qui vous sont alloués, l’examen est à la fois complet et exigeant. Il me semble difficile à boucler en parallèle d’un emploi à temps plein. Les 7 jours suffisent, mais 5 ou 6 soirées ne le permettront pas. Prévoyez donc de dédier une semaine complète à cette épreuve, sans vos obligations professionnelles habituelles.

L’examen étant naturellement moins encadré que les skills assessments, il est dans un premier temps difficile de déterminer quand l’exercice s’achève et jusqu’où s’étend l’attaque. En conséquence, on a tendance à vouloir conclure trop vite, au risque de créer des trous dans la compréhension, de suivre de fausses pistes et de devoir revenir sur nos pas à de nombreuses reprises. Je vous recommande donc d’adopter une approche méthodique et de garder une progression logique (l’entrainement sur les plateformes précédemment citées aidera).

Niveau outillage, 99% de ce qui est strictement nécessaire est mis à disposition, mais prévoyez une solution de backup en local (notamment en cas de problème de performance pour certains gros fichiers). Également, rien ne vous empêche de déposer et d'utiliser des outils tiers, non proposés dans le cours, voir vos propres outils au cours de l’examen.

Enfin, ne vous limitez pas au contenu du cours et sachez tirer parti des ressources qu’il présente : eventID, Sysmon (déjà évoqués) ainsi que le MITRE ATT&CK. Ce dernier vous aidera peut-être à repérer les éléments à vérifier (notamment dans la section “Détection” des TTP) et à envisager d’autres méthodes que l’attaquant aurait pu utiliser pour réaliser des opérations telles que le mouvement latéral ou la persistance.

Au-delà de ces quelques conseils, les classiques sont toujours valables :

- Faites des pauses et sachez faire autre chose pendant votre semaine pour vous changer les idées, c’est souvent à ces moments-là que l’on se débloque des situations difficiles.

- N’oubliez pas qu’en cas d’échec, et si vous avez souscrit à un abonnement Silver, vous avez automatiquement un retry de proposé (donc 7 jours supplémentaires pour compléter votre analyse).

- N’attendez pas la fin de l’analyse pour commencer le rapport : c’est certainement le conseil le plus important.

- Évitez de faire l’examen sous pression, cela rend l’exercice très désagréable et augmente le risque d’erreur ou d’abandon.

V. Conclusion

Le passage des modules de formation et de l’examen CDSA a été une très bonne expérience qui m’a appris de nombreuses choses, tant que la partie offensive que défensive.

Le fait qu’il soit plus court que le CPTS (cours comme examen) est assez appréciable et le rend de fait plus accessible. À mon avis, le passage de cette certification a du sens pour la grande majorité des métiers de la cybersécurité, que ce soit au niveau défensif ou offensif.

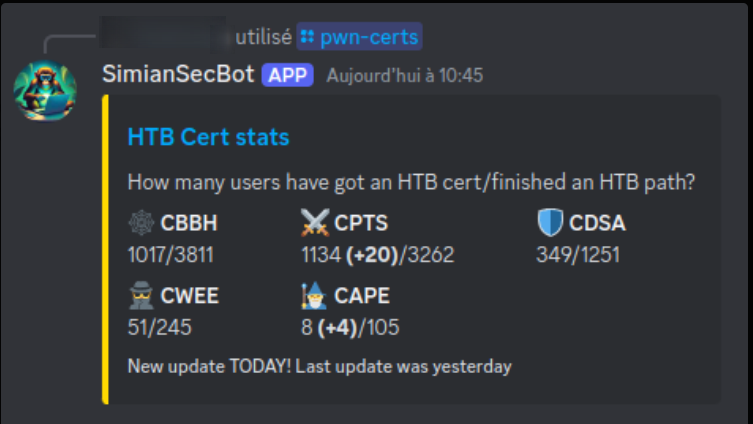

En date d'écriture de cet article (03/2025), nous sommes environ 350 à détenir cette certification dans le monde ; je vous invite donc à venir tenter votre chance également 🙂 :

Je serais ravi d'échanger avec vous si vous suivez le parcours CDSA ou préparez l'examen : n'hésitez pas à nous rejoindre sur notre serveur Discord pour en discuter, ou à partager votre expérience et poser vos questions dans les commentaires.

Très intéressant