Cybermenace : un accès persistant sur les serveurs VMware ESXi grâce à des VIBs malveillants !

Pour prendre le contrôle de façon persistante sur les serveurs VMware ESXi, les cybercriminels s'appuient sur des packages VIBs dans le but de déployer deux portes dérobées sans être détectés ! Faisons le point sur cette technique découverte par les chercheurs en sécurité de chez Mandiant.

C'est dans le cadre de la réponse à incident que les chercheurs en sécurité de chez Mandiant (entreprise qui appartient à Google) ont découvert qu'un groupe de cybercriminels avait utilisé des packages vSphere Installation Bundles (VIB) malveillants pour diffuser deux souches malveillantes : VirtualPita et VirtualPie. Ce groupe nommé UNC3886 proviendrait de la Chine.

Pour rappel, les packages VIB permettent d'installer des paquets sur un hyperviseur VMware ESXi, et ils correspondent aussi à des images. L'origine d'un package VIB peut varier : il peut s'agir d'un package officiel proposé par VMware, proposé par un partenaire officiel ou tout simplement diffusé par la communauté (GhettoVCB, par exemple). De ce fait, ce n'est pas facile de s'y retrouver...

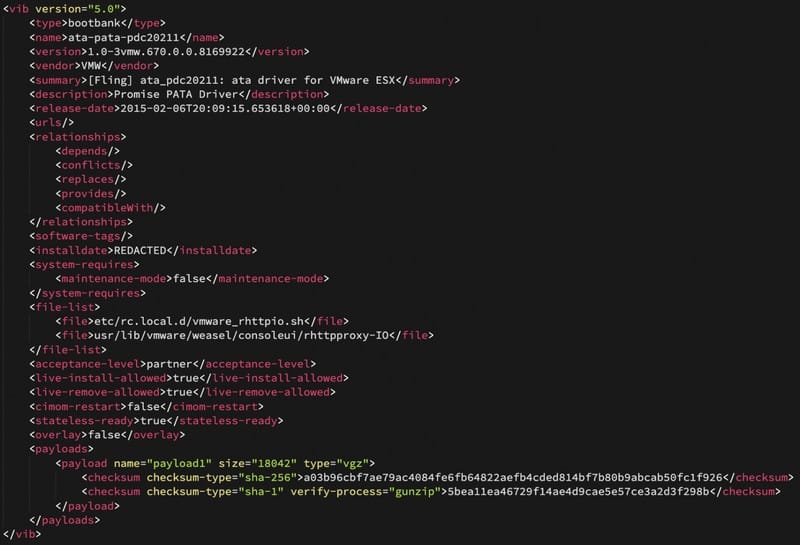

D'ailleurs, les cybercriminels à l'origine de ces packages malveillants ont eu la bonne idée de modifier le fichier XML de description afin d'indiquer qu'il provenait d'un partenaire, et non de la communauté. Ceci s'effectue via la clé "acceptance-level" dans le fichier XML. En complément, et dans le but de faire en sorte que l'hôte VMware ESXi accepte le paquet sans se poser de question, le flag "--force" est utilisé lors de l'installation des packages VIB. Ainsi, les portes dérobées VirtualPita et VirtualPie sont déployées sur l'hôte VMware ESXi compromis.

Dans son rapport, l'entreprise Mandiant précise : "VirtualPita est une porte dérobée passive 64 bits qui écoute sur un numéro de port codé en dur, sur le serveur VMware ESXi.", le tout en reprenant le nom d'un service et un numéro de port généralement utilisé par un service VMware. Quant à VirtualPie, c'est une porte dérobée codée en Python dont l'objectif est de permettre l'exécution de ligne de commande, le transfert de fichiers, ainsi que la mise en place d'un reverse shell.

Sur les machines virtuelles, notamment Windows, de l'hôte infecté, une souche malveillante est également déployée : VirtualGate. Il y a donc également une compromission des machines virtuelles.

Un prérequis à prendre en considération

Toutefois, il y a un prérequis important à prendre en considération ! Pour installer les packages malveillants, les pirates informatiques doivent disposer d'un accès administrateur sur l'hyperviseur. Bien que cela réduit les risques, il ne faut pas ignorer cette menace, car elle permet aux attaquants d'obtenir un accès persistant sur une infrastructure déjà compromise !