Cyberattaques : les fournisseurs de télécoms ciblés par le malware HTTPSnoop !

Les fournisseurs de services de télécommunications du Moyen-Orient ont été ciblés par de nouveaux malwares particulièrement furtifs et qui permettent aux attaquants d'exécuter du code à distance sur les machines infectées.

D'après le rapport mis en ligne par Cisco Talos, cette nouvelle famille de malware surnommée HTTPSnoop par les chercheurs en sécurité a été utilisée pour cibler les fournisseurs de services de télécommunications. Cette découverte remonte au mois d'avril et au mois de mai dernier.

HTTPSnoop se présente sous la forme d'une porte dérobée qui s'interface avec le pilote HTTP du noyau Windows dans le but de recevoir des commandes à exécuter contenues dans des requêtes HTTP(S) entrantes. En complément, HTTPSnoop est accompagné par PipeSnoop qui permet l'exécution de shellcode. Afin de ne pas être détectées par les systèmes de détection, ces deux souches malveillantes se font passer pour des composants de la solution Cortex XDR de Palo Alto Networks.

Lorsque HTTPSnoop est actif sur une machine, il s'appuie sur une API Windows de bas niveau pour surveiller le trafic HTTPS qui arrive sur la machine dans le but de rechercher des URLs spécifiques. En effet, c'est par ces requêtes que les attaquants transmettent les commandes à exécuter. Quand une URL est détectée, le malware doit tout d'abord décoder les données encodées en base64 afin de les exécuter sur l'hôte compromis.

Du trafic difficile à détecter

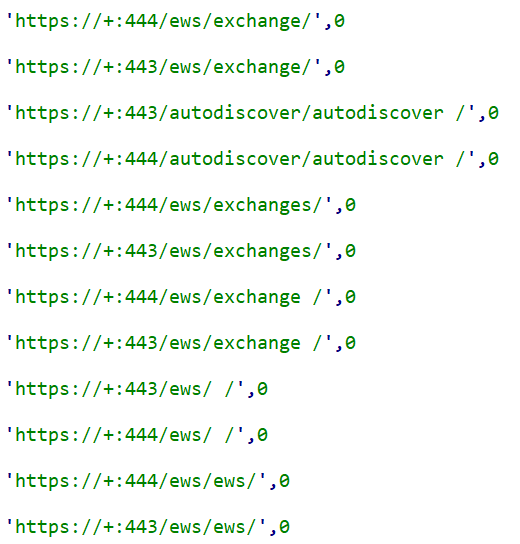

Cisco a observé trois variantes de HTTPSnoop, chacune utilisant des modèles d'écoute d'URL différents. La première méthode d'écoute s'appuie sur des requêtes HTTP basiques, tandis que les autres sont plus sophistiquées ! En effet, la deuxième méthode imite le service Web de Microsoft Exchange (Exchange Web Services), et avec la troisième méthode, les URL émulent les applications OfficeTrack et OfficeCore. De ce fait, les requêtes malveillantes sont très difficiles à détecter, car elles s'apparentent à du trafic légitime.

De par son fonctionnement, HTTPSnoop est destiné à infecter des serveurs accessibles publiquement et capable de recevoir des requêtes HTTPS. À l'inverse, PipeSnoop est capable d'exécuter des shellcodes via Windows IPC et il est plus adapté aux opérations menées sur des réseaux compromis.