Cryptez vos données avec TrueCrypt

Sommaire

I. Présentation

Il peut parfois être utile de crypter les données qui sont présentes sur un périphérique amovible ou de le protéger avec un mot de passe.

Dans ce tutoriel, nous allons apprendre à crypter nos données présentes sur notre clé USB et ainsi à les protéger.

Il faut tout d’abord commencer par télécharger le logiciel TrueCrypt à l’adresse suivante : http://www.truecrypt.org/downloads

II. Le cryptage des données

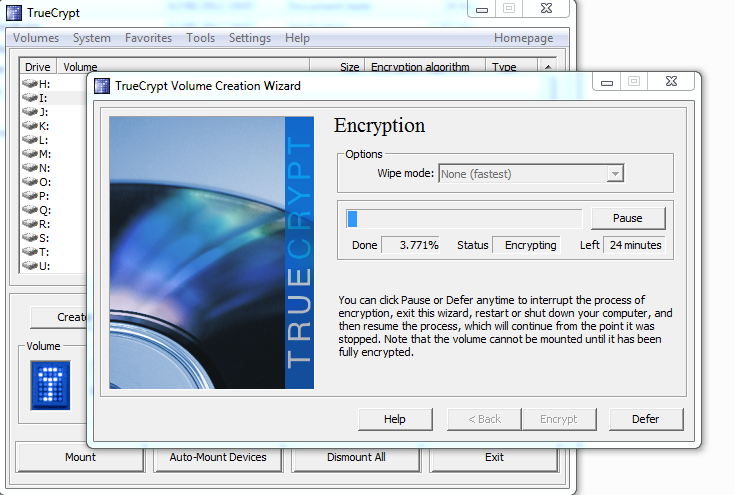

Il faut exécuter TrueCrypt.exe, vous aurez alors cette interface :

Dans notre cas, nous voulons donc sécuriser les données d’une clé USB, allez dans «Select Device…» puis allez chercher votre périphérique amovible et cliquez sur «Ok».

Nous allons alors procéder à la création du dossier sécurisé sur ce périphérique, cliquez sur «Create Volume».

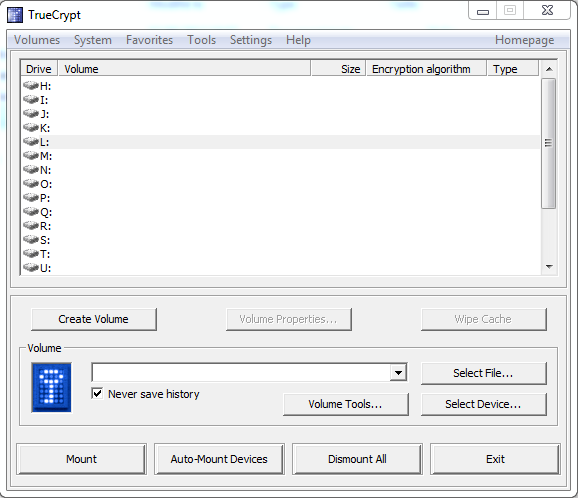

TrueCrypt nous propose alors trois types de cryptage :

- La création d’un fichier crypté qui sera le conteneur des données sécurisées

- Le cryptage d’une partition ou d’un périphérique qui n’est pas une partition contenant un système d’exploitation

- Le cryptage d’une partition système ou d’un périphérique système

Nous choisirons la deuxième option afin de crypter notre clé USB. Choisissez ensuite «Standard TrueCrypt volume».

Vous devrez ensuite à nouveau choisir votre clé USB à sécuriser et cliquer sur «Next».

Vous avez ensuite deux options: la première qui sécurisera le périphérique après l’avoir formaté, la seconde qui cryptera les données déjà présentes.

La première option est bien sur la plus rapide car TrueCrypt effacera toutes les données puis mettra en place la sécurité du périphérique. La seconde est plus longue car chaque secteur du périphérique sera lu, crypté puis réécrit. Il faut bien noter qu’avec la première solution toutes vos données seront effacées si elles se trouvent sur le périphérique cible et elles seront sauvent avec la deuxième solution.

Vous devrez ensuite choisir l’algorithme de cryptage et d’hashage, vous pouvez choisir les méthodes AES(cryptage) et SHA-512(hash) qui sont des algorithmes fiables et reconnus.

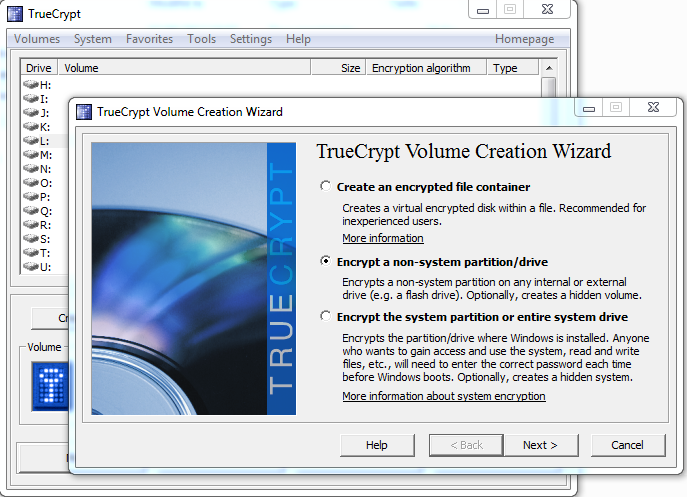

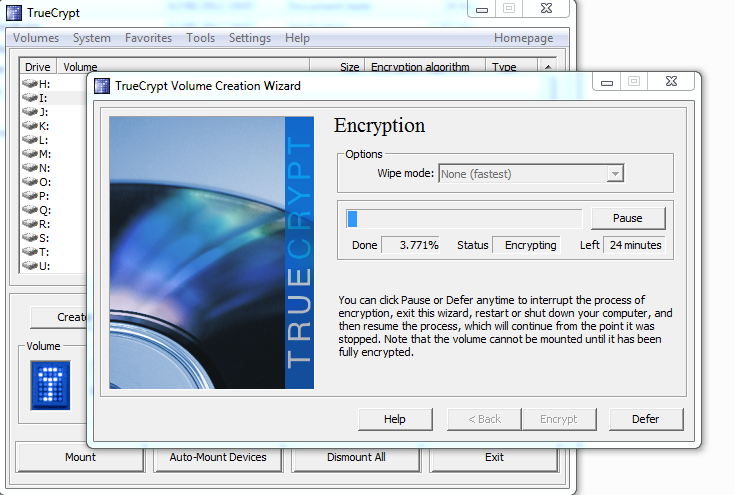

Entrez ensuite votre mot de passe, celui-ci vous sera demandé quand vous voudrez accéder à vos données/répertoires sécurisées. Cliquez ensuite sur «Next» jusqu'à la page «Encryption» ou le cryptage des données commencera alors. Il prendra probablement plusieurs minutes.

III. L’accès aux données

Maintenant que vos données sont sécurisées, il faut l’utilisation de TrueCrypt pour pouvoir les lire et les modifier.

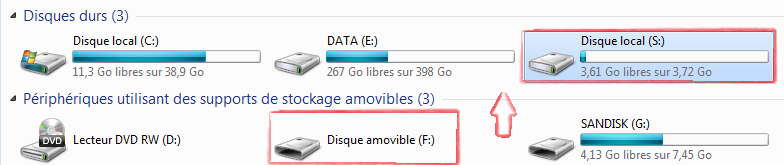

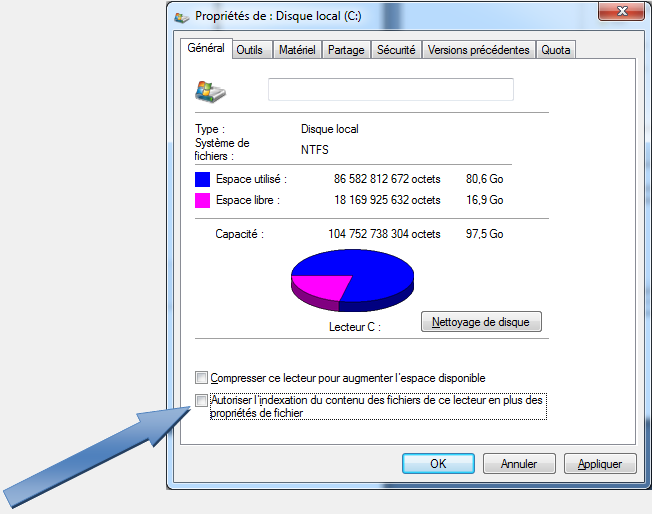

Vous remarquerez que votre clé sécurisée apparait comme vide dans votre poste de travail. Exécutez à nouveau TrueCrypt puis allez dans «Volumes» et «Select Devices…» et sélectionnez la lettre de votre clé.

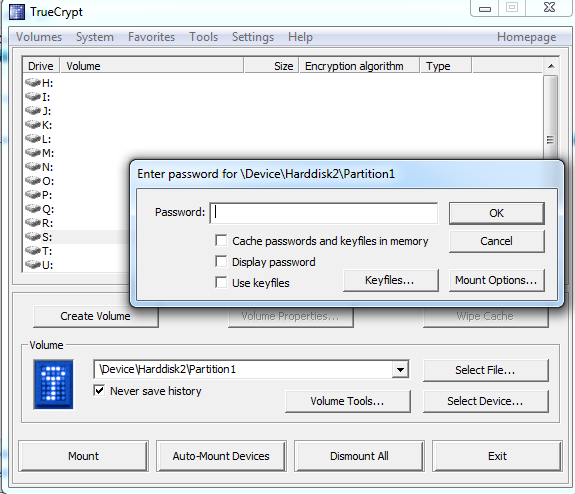

A présent, allez dans «Volumes» puis «Mount Volumes», vous devrez alors entrer votre mot de passe. Le volume sera alors monté sur votre poste de travail. Il apparaitra en clair sous une autre lettre de montage et vous pourrez accéder et modifier vos données.

IV. Le démontage du volume

Pour démonter votre volume avant de déconnecter votre périphérique, vous devez aller dans la fenêtre TrueCrypt, sélectionnez votre volume sécurisé puis dans «Volumes», cliquez sur «Dismount Volume», puis vous constaterez que votre volume n’est plus accessible.

Vous pourrez alors retirer votre périphérique.

Il est important de savoir que vous serez obligé d’avoir TrueCrypt sur votre poste pour avoir accès à vos données cryptées. Sans TrueCrypt, vos données resteront invisibles et votre périphérique inaccessibles.

Bonjour,

Je ne savais pas que IT-Connect faisait des tutoriaux sur des logiciels qui sont corrompus et obsolètes : http://korben.info/truecrypt.html

Vous renseignez-vous avant ? Pas très sérieux tout cela.

Nous sommes avec VeraCrypt actuellement : http://korben.info/veracrypt-est-maintenant-compatible-avec-les-conteneurs-truecrypt.html

Bien à vous.

Bonjour spoonconcept,

Nous sommes au courant pour TrueCrypt, d’ailleurs ce tutoriel fût rédigé avant que l’on apprenne la « mise à mort » de TrueCrypt (la réputation de TrueCrypt était très bonne avant cette annonce…). On se renseigne avant de rédiger un tutoriel, il ne faut pas douter de ça :).

Cordialement,

Florian

Bonjour

Il y a eu quand même une expertise de fait sur l’affaire TrueCrypt, où il a été démontré que toutes les versions n’ont pas été corrompues. Après analyse stricte du code, certaines versions ne contiennent pas de code malicieux. J’espère que les versions jusqu’à celles-ci en font partie : https://www.ssi.gouv.fr/administration/qualification/truecrypt-version-6-0a/ (je ne me souviens plus s’il s’agit de celui-ci, mais il y a en a bien au moins une).

De toute manière, personne ne peut réellement savoir ce qu’il y a objectivement dans un logiciel.

L’équipe de spécialiste qui a analysé le code de TrueCrypt a mis plusieurs mois à le faire. Analyser les millions-milliards de lignes de code, c’est long et couteux. Alors comment voulez-vous que nous, nous puissions savoir quoi que ce soit? Par des journalistes comme Korben pour reprendre l’exemple que vous avez cité plus haut ? J’adore Korben, mais restons humbles.

Par contre si vous avez des idées de logiciels étant certifiés ou ayant une réputation nationale ou internationale, je suis preneur (https://www.ssi.gouv.fr/administration/qualification/zed-v6-1/). J’avoue ne pas savoir vraiment sur qui faire confiance aujourd’hui.

Y a-t-il plus sérieux et fiable en France que l’ANSSI par exemple ? Ils n’ont jamais eu jusqu’à présent de scandale et s’ils merdent dans l’info qu’ils donnent ça risque d’être très chaud pour le gouvernement français. Pour info, je me fous complètement que les autorités françaises puissent ou pas accéder à mes données ou celles de mes clients. Faut jouer le jeu, même si on a l’impression de se faire …..

Je serais curieux de voir ce que les lecteurs et ingénieure SI de IT-Connect.fr et Korben utilisent comme système de cryptage et quel sentiment de sécurité ils ont vis-à-vis de leur choix ??

PS: Oui je sais TrueCrypt 6.0a c’est très vieux ! Mais ça ne change rien sur le niveau de cryptage :p

Quand on pose la question à des sociétés ayant une expertise approfondie sur l’analyse du code et de la sécurité, ils répondent toujours la même chose: Du code qui n’est pas soumis à des analyses régulières et des corrections de bug ne devrait pas avoir la confiance des gens. Mais a-t-on vraiment besoin d’un tel niveau de sécurité ? Pourquoi pas bon sang de bonsoir !

Greg