Partager des VM sous VMware Workstation

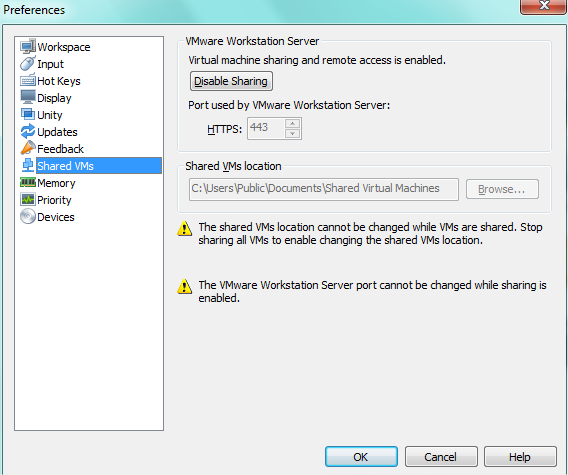

I. Présentation VMware Workstation permet le partage de VM, c’est-à-dire que le fait de partager des VM les rend accessibles à distance par une autre personne qui utilise VMware Workstation et qui vient se connecter à votre instance de Workstation qui joue le rôle de serveur. Ceci est d’autant plus intéressant qu’il est possible de gérer des comptes utilisateurs et de leur attribuer un rôle qui est plus ou moins restrictif. En ce qui concerne la version de VMware Workstation, la fonctionnalité est disponible à partir de la version 8. II. Définir un répertoire de stockage Il faut définir un répertoire où l’on stocke les VM qui sont partagées, c’est-à-dire qu’on sépare les VM non-partagées et les VM partagées. Après c’est à vous de voir si vous souhaitez un répertoire commun ou non. Cliquez sur « Edit » puis « Preferences » et allez dans la section « Shared VMs ». Vous pouvez voir que « Browse » est grisé,

Lire cet article